Zuerst das gepackte Kali Image kali-linux-1.0.5-armel-rpi.img.xz (ca. 2 GB) von Kali.org herunter laden. Auch noch die beiden Signatur Dateien SHA1SUMS und SHA1SUMS.gpg aus dem gleichen Verzeichnis.

(Optional Signatur/Unterschrift vergleichen)

|

1 2 3 4 5 6 |

# Kali Key laden gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6 # Key ausgeben gpg --list-keys --with-fingerprint 7D8D0BF6 # Signaturen vergleichen gpg --verify SHA1SUMS.gpg SHA1SUMS |

(Optional) Checksumme des geladenen Archive vergleichen. Auf der Kali Homepage ist die SHA1Sum angegeben (61dfcf2272d5f63345c29f0d2c92c630777856ab). Um die zu vergleichen muss auf dem Mac noch mit

|

1 |

sudo port install md5sha1sum |

das Checksummenprüfprogramm installiert werden, wenn es nicht schon vorhanden ist. Das ist default bei Mac OS X 10.9.1 nicht der Fall. Dann der Aufruf

|

1 |

sha1sum kali-linux-1.0.5-armel-rpi.img.xz |

um die SHA1Sum Checksumme anzuzeigen.

Bei meiner Version wird diese Checksumme ausgegeben 61dfcf2272d5f63345c29f0d2c92c630777856ab kali-linux-1.0.5-armel-rpi.img.xz. Verglichen mit der angegebenen. Beide gleich. Alles ok!

Die Datei kali-linux-1.0.5-armel-rpi.img.xz entpacken wir erhalten dann die kali-linux-1.0.5-armel-rpi.img (es sind dann ca. 8 GB) mit

|

1 |

unxz -kali-linux-1.0.5-armel-rpi.img.xz |

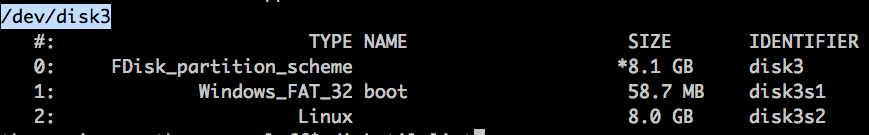

Image nun auf eine mind. 8GB SD-Karte schreiben, vorher schauen wo die SD-Karte gemountet wurde.

Achtung! Bei falschem Ziel kann evl. die ganze Festplatte gelöscht werden!

|

1 2 3 4 |

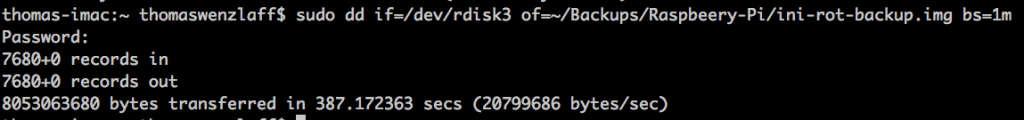

diskutil list sudo diskutil unmount /dev/disk3s2 sudo dd if=kali-linux-1.0.5-armel-rpi.img of=/dev/disk3 bs=512k |

Stunden später.

Evl. schauen wie weit das Kopieren ist, indem in einem anderem Terminal die ProzessId ermitteln wird mit:

|

1 2 3 4 |

ps -Af # dann anzeigen, mit der ProzessId sudo kill -siginfo ProzessId # Fortschritt wird im anderen Fenster angezeigt |

Unmounten der SD-Karte wenn alles fertig.

Mit ssh anmelden im Terminal:

|

1 |

ssh root@<ip> |

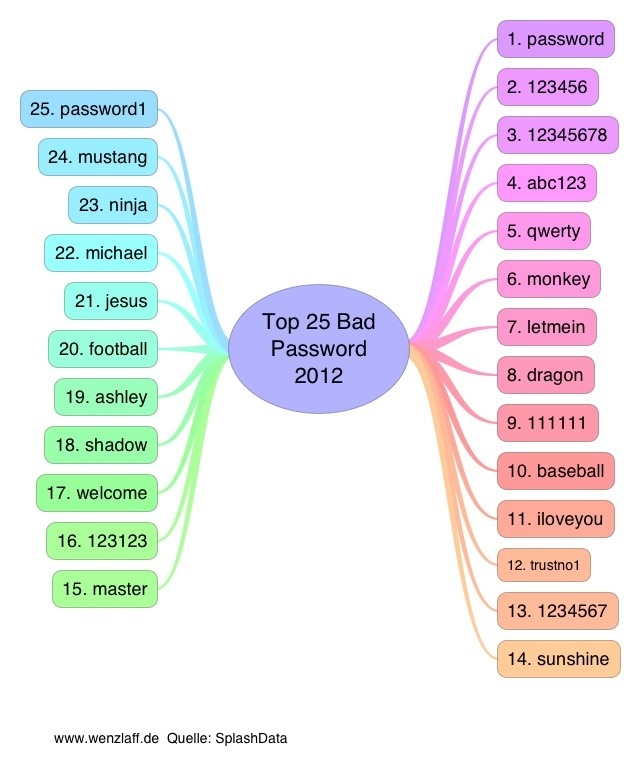

Passwort: toor

Nun muss nur noch der SSH Schlüssel und das Root Passwort geändert werden, da alle Images das gleiche verwenden.

|

1 2 3 4 |

cd ~ rm /etc/ssh/ssh_host_* dpkg-reconfigure openssh-server service ssh restart |

Evl. vorhandenen SSH Key löschen in

|

1 |

sudo vi ~/.ssh/known_hosts |

Root Passwort ändern mit

|

1 |

passwd |

So jetzt kann mit dem Kali Linux auf dem rPi gearbeitet werden.

Mit gui vorher startx starten.

Viel Spaß.

Hast Du Vorschläge für die Anwendung?