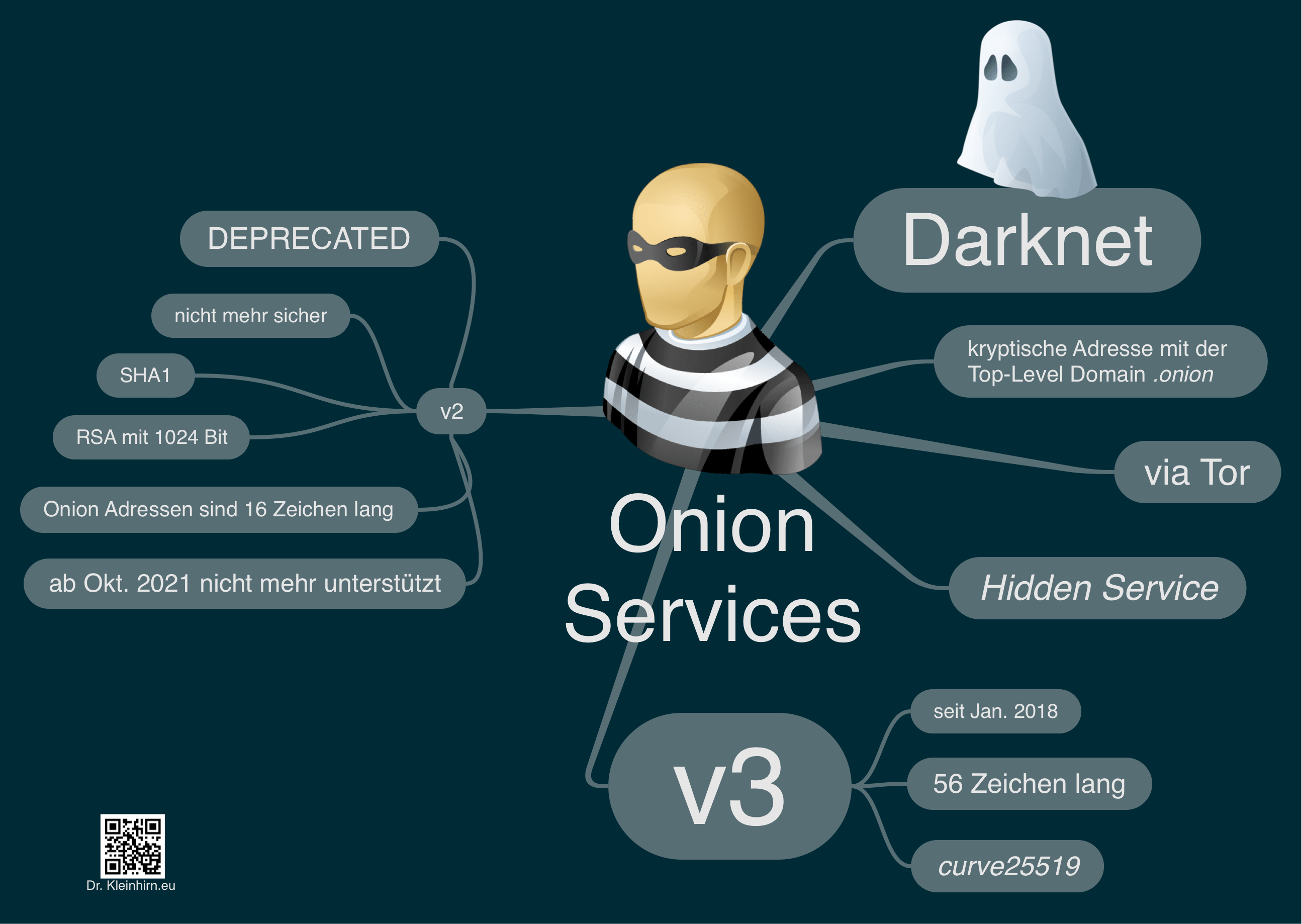

Der Tor Browser ist ein kostenloser, Open-Source-Webbrowser, der für ein Höchstmaß an Anonymität und Privatsphäre beim Surfen im Internet entwickelt wurde. Der Name „Tor“ steht für „The Onion Router“, da der Browser auf einer Technologie namens Onion Routing basiert, die den Datenverkehr über ein Netzwerk von Servern leitet, um die Identität und den Standort des Nutzers zu verschleiern.

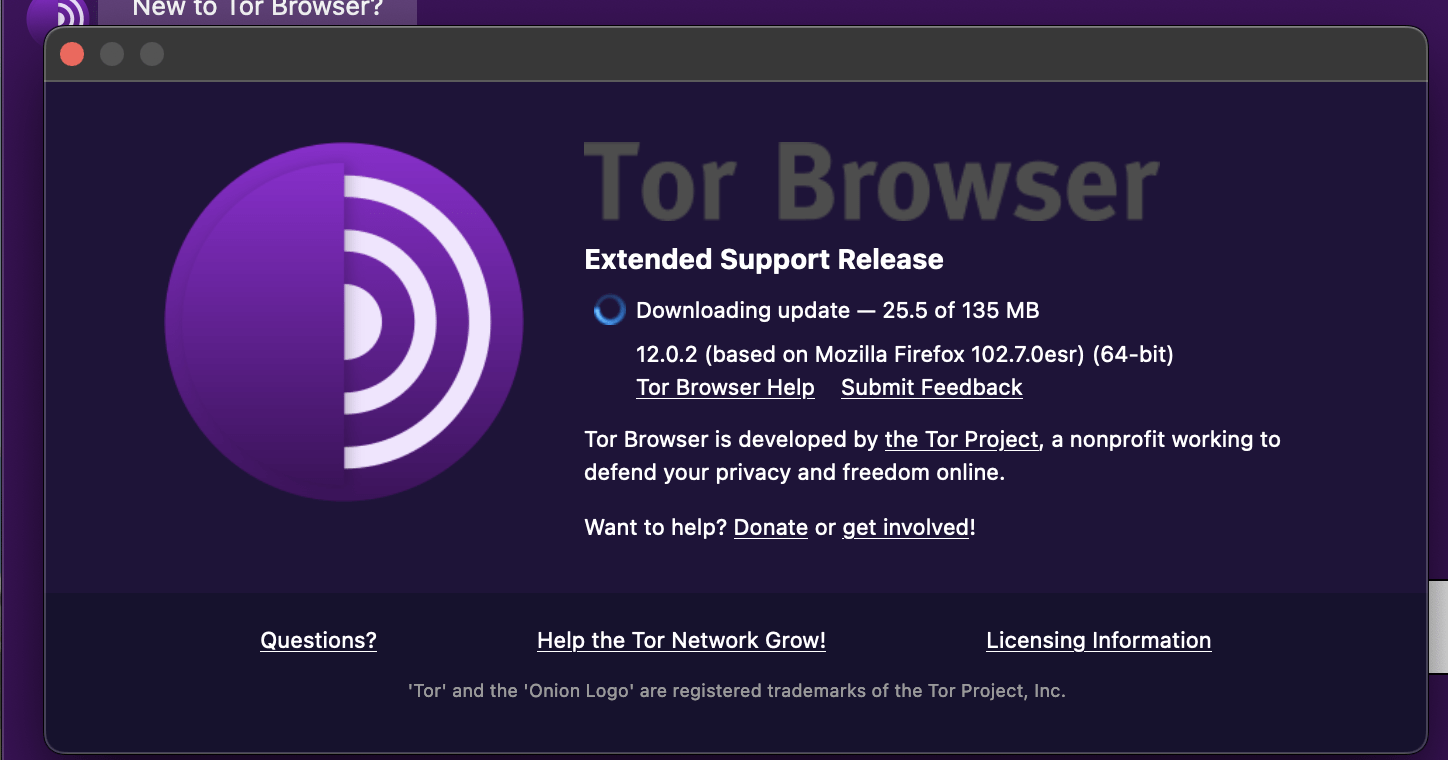

Der Tor Browser ist für eine Vielzahl von Plattformen verfügbar, einschließlich Windows, macOS, Linux und Android. Er kann einfach heruntergeladen und installiert werden, ohne dass spezielle Konfiguration oder technisches Fachwissen erforderlich ist.

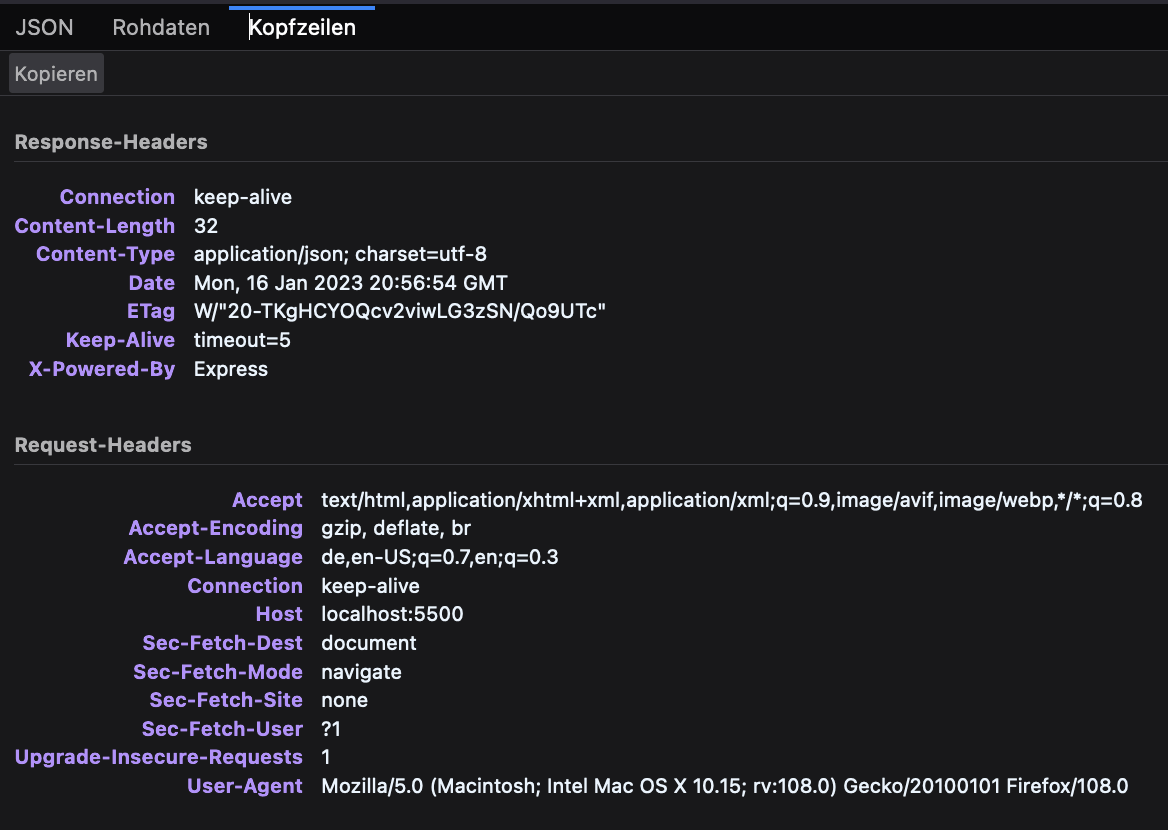

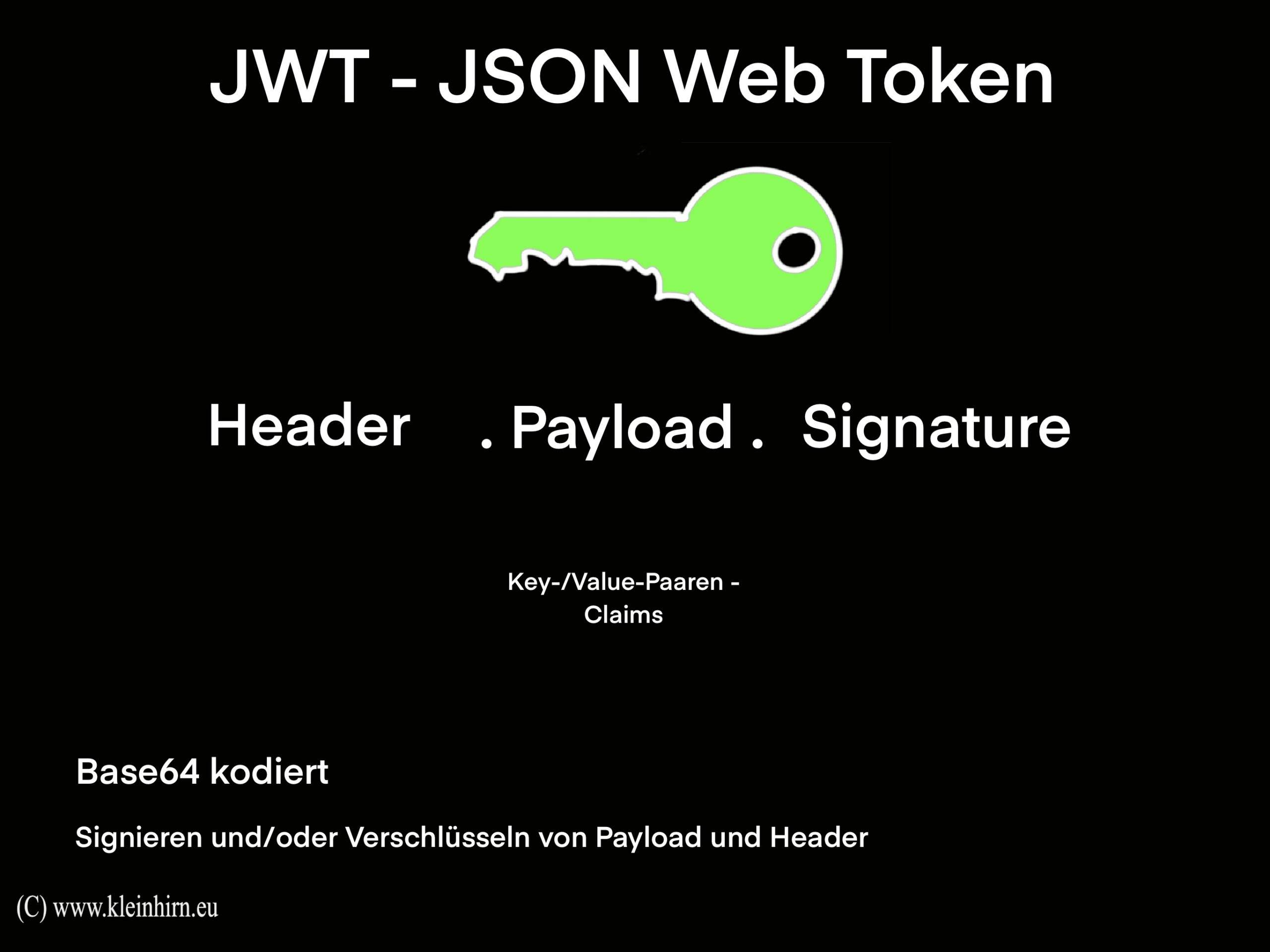

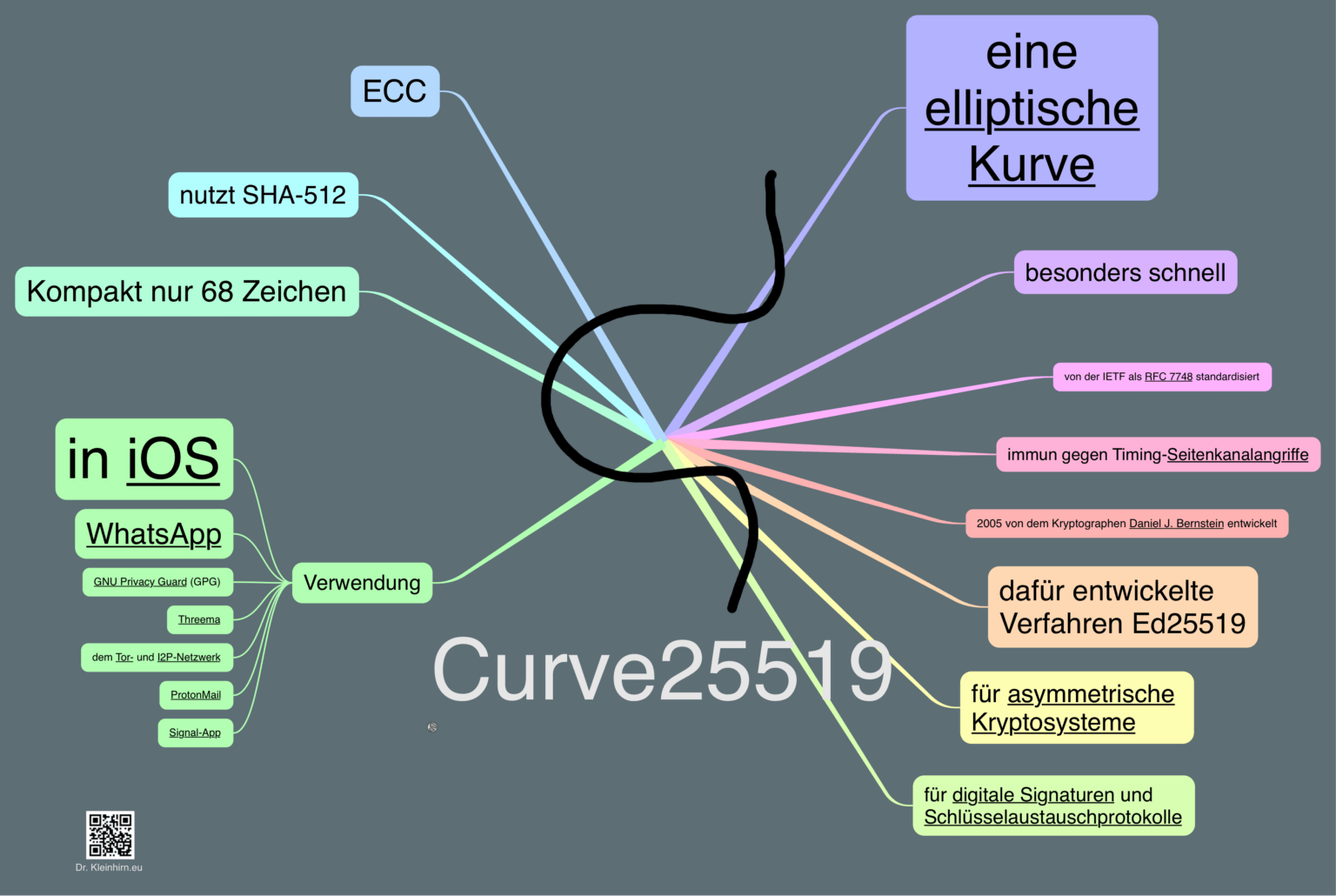

Durch die Verwendung des Tor-Netzwerks ist der Browser in der Lage, den Datenverkehr des Nutzers zu verschlüsseln und durch mehrere Knotenpunkte zu leiten, bevor er die gewünschte Website erreicht. Dadurch wird es äußerst schwierig für Dritte, die tatsächliche Identität oder den Standort des Nutzers zu ermitteln.

Neben der Anonymität bietet der Tor Browser auch Funktionen wie das Blockieren von Tracker-Cookies, das Verhindern von Fingerprinting-Techniken und das automatische Löschen von Daten beim Beenden des Browsers.

Es ist wichtig zu beachten, dass der Tor Browser keine absolute Anonymität bietet und dass einige Websites möglicherweise bestimmte Aktivitäten blockieren oder einschränken, wenn sie den Datenverkehr von Tor-Knotenpunkten erkennen. Darüber hinaus kann die Verwendung von Tor auch die Geschwindigkeit des Browsing-Erlebnisses beeinträchtigen.

Insgesamt ist der Tor Browser eine wichtige Option für Nutzer, die ihre Privatsphäre schützen und ihre Anonymität im Internet wahren möchten. Es ist jedoch auch wichtig, sich der Grenzen und Einschränkungen bewusst zu sein und geeignete Vorsichtsmaßnahmen zu treffen, um sicherzustellen, dass die gewünschten Ergebnisse erzielt werden.