SSH Passwort Zugriff mit Brute-Force Script in 19 Sekunden oder „Versuch macht klug!“

Der Versuch macht klug und der Erfolg kommt schon mit dem Versuch und nicht erst wenn es klappt. Wer sein eigenes Passwort für den Raspberry Pi (oder auch jeden anderen Rechner) vergessen hat, kann es ja mal mit dem SSH Brute-Force Script von nmap versuchen. Und es ist auch erschreckend, wie schnell und einfach man ein passwortgeschützen Zugang hacken kann. Aber nur an eigenen Rechnern 😉

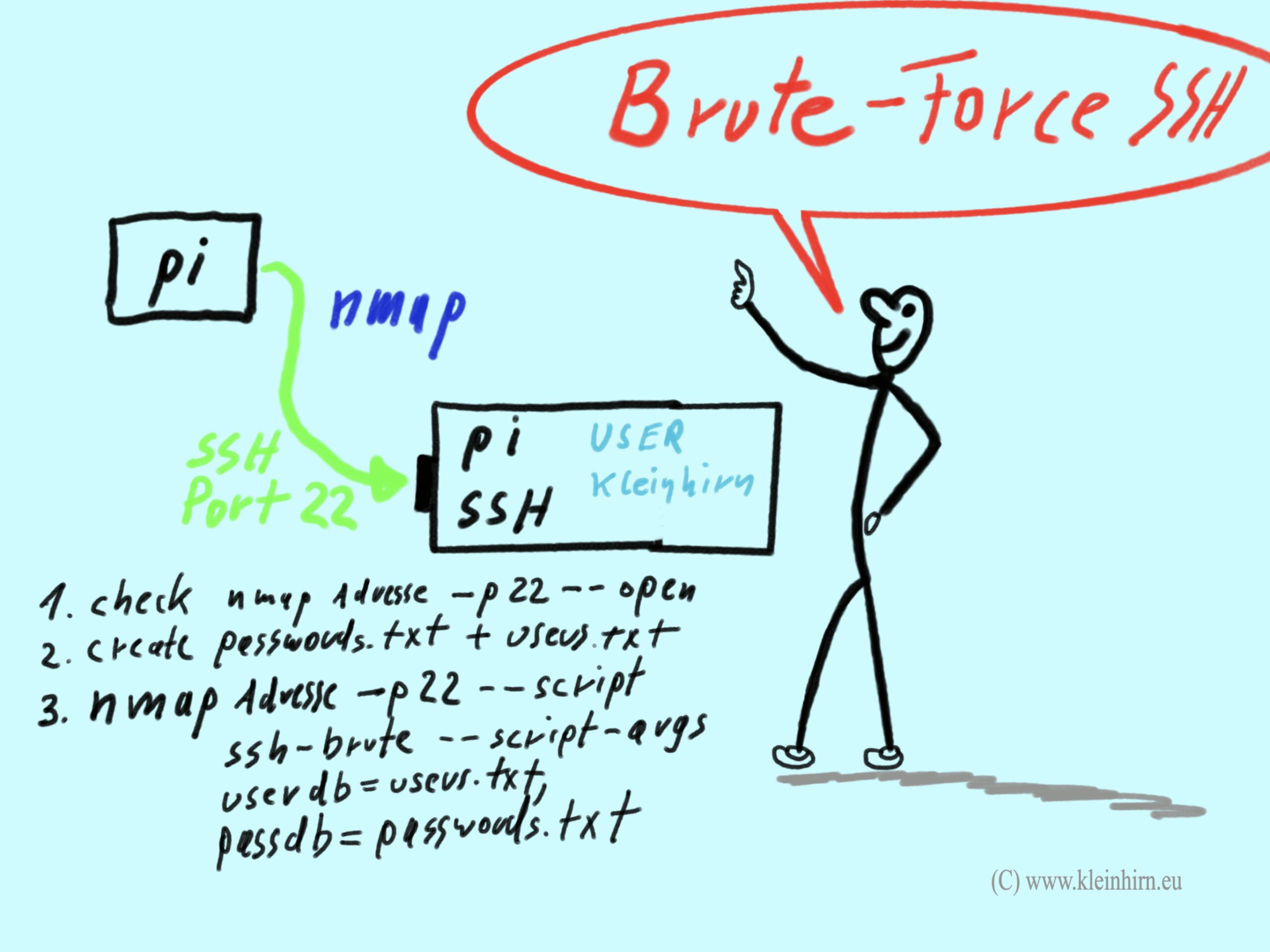

Wir habe hier mal, wie oben dargestellt zwei Raspberry Pi. Von dem pi oben links, machen wir mit der Brute-Force-Methode einen Scann des pi auf dem ein SSH Port Nr. 22 offen ist.

Dazu benutzen wir nmap. Das können wir installieren mit

sudo apt-get install nmap oder wie hier beschrieben selbst compilieren.

Nun checken wir, ob der SSH-Port Nr. 22 offen ist mit nmap: … „SSH Passwort Zugriff mit Brute-Force Script in 19 Sekunden oder „Versuch macht klug!““ weiterlesen

Kali Linux: WordPress Security Scanner wpscan

Wer gerade seinen Raspberry Pi mit Kali laufen hat, kann mal eben seinen WordPress Blog auf Sicherheitslücken testen mit dem Ruby wpscan. Bei Kali ist es schon installiert aber auch bei anderen Linux derivaten kann er installiert werden. Was kann der Scanner so:

- Alle installierten Plugins listen

- Namen des Themas ausgeben

- Verzeichnis Listing

- Versions ausgabe

- Bruce force Usernamen

- Sicherheitslücken ausgeben

- …

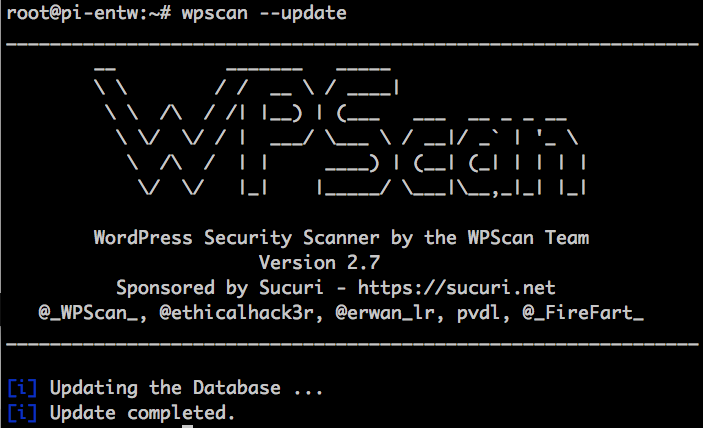

Also erst einmal den Scanner (es gibt jetzt auch die Version 2.8) updaten mit:

|

1 2 3 4 5 |

wpscan --update # Scann starten, dauert ein paar Minuten, Domain ersetzen wpscan --url http://DOMAIN --random-agent --enumerate # oder nur die Plugins Listen wpscan --url www.DOMAIN.de --enumerate |

Ok, jetzt testen wir mal gegen unseren eigenen WordPress Blog, und nur gegen den, ob das Passwort für admin sicher ist:

|

1 2 3 4 5 6 7 |

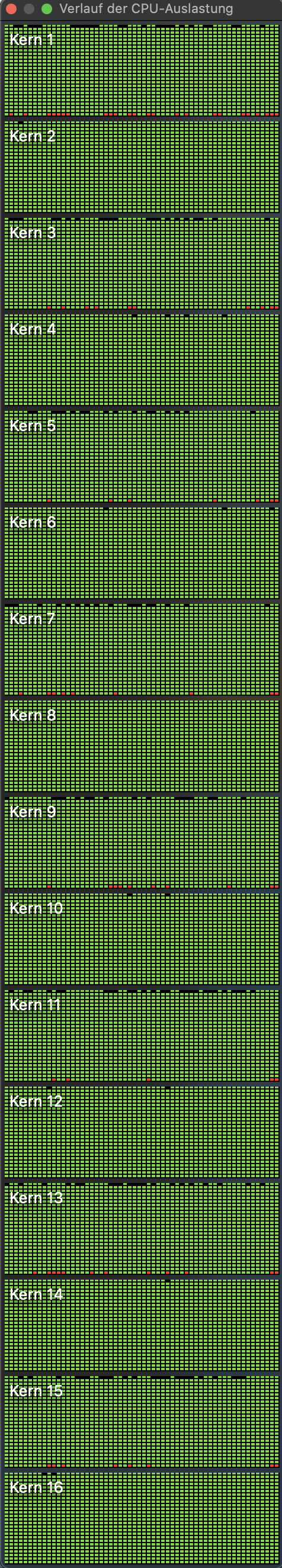

# ein Wörterbuch laden wget http://static.hackersgarage.com/darkc0de.lst.gz # ein Wörterbuch entpacken gunzip darkc0de.lst.gz # Scan starten wpscan --url www.DOMAIN.com --wordlist /pfad/zu/darkc0de.lst --username admin # und Stunden später ... |

Weitere Beispiele unter wpscan -help