Das Netzwerkanalyse Programm Ettercap kann als Text-Version oder auch als grafische Version auf dem rPi ziemlich schnell wie folgt installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-text-only

Auch die grafische Version, die bei der Installation etwas länger dauert, kann mit dem folgenden Aufruf installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-graphical

Nach der Installation die Version checken mit:

ettercap -v

Es wird die aktuelle Version vom 21. Sep 2013 ausgegeben: 0.0.8

Hilfe gibt es mit

ettercap -h

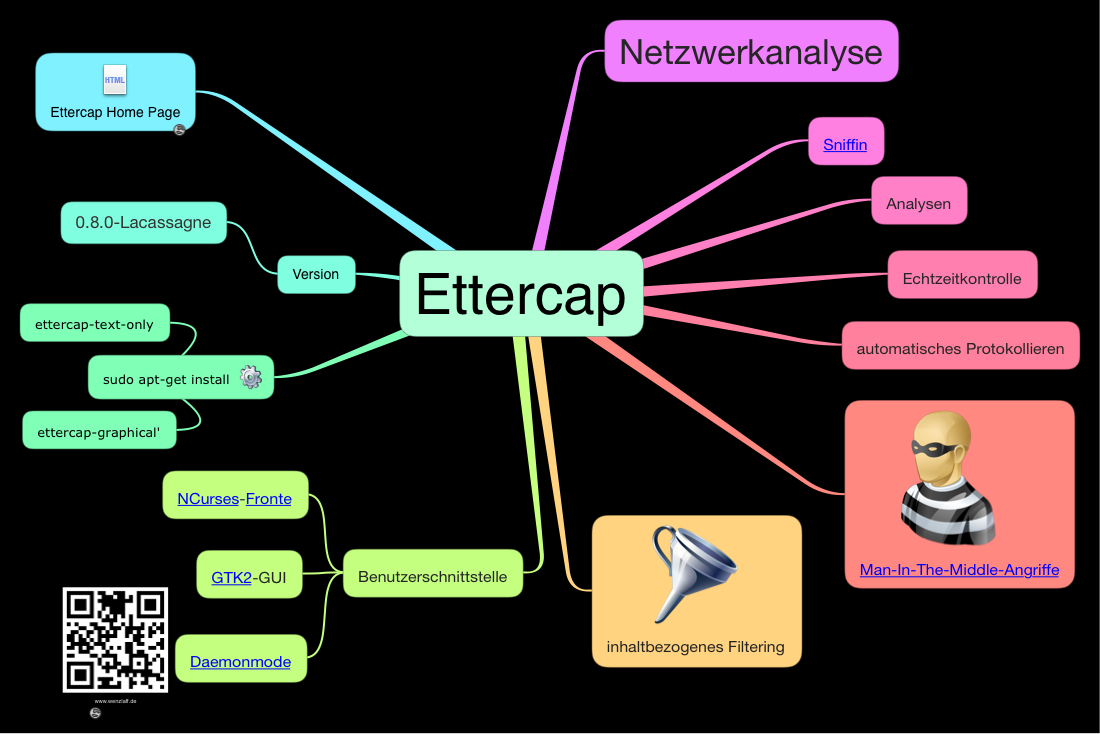

Hier ein kleiner Überblick zu Ettercap als Mindmap:

Starten im Text Modus mit

ettercap -T

oder mit einer Text-GUI:

ettercap -C

Quickstart MITM-Attacke

MITM-Attacke könnten wie hier beschrieben ausgeführt werden. Kurz die Text Variante:

ettercap -C

Menü: Sniff - Unified sniffing...

Eingabe: eth0

Menü: Hosts - Scan for hosts

Menü: Hosts - Hosts list

Router in Hosts list markieren und Taste 1 (für Target 1) klicken

Ziel (Opfer) in Hosts list markieren und Taste 2 (für Target 2) klicken

Hilfe mit SPACE

Menü: Targets - Current Targets

Menü: Mitm - ARP poisoning ... (ohne Parameters)

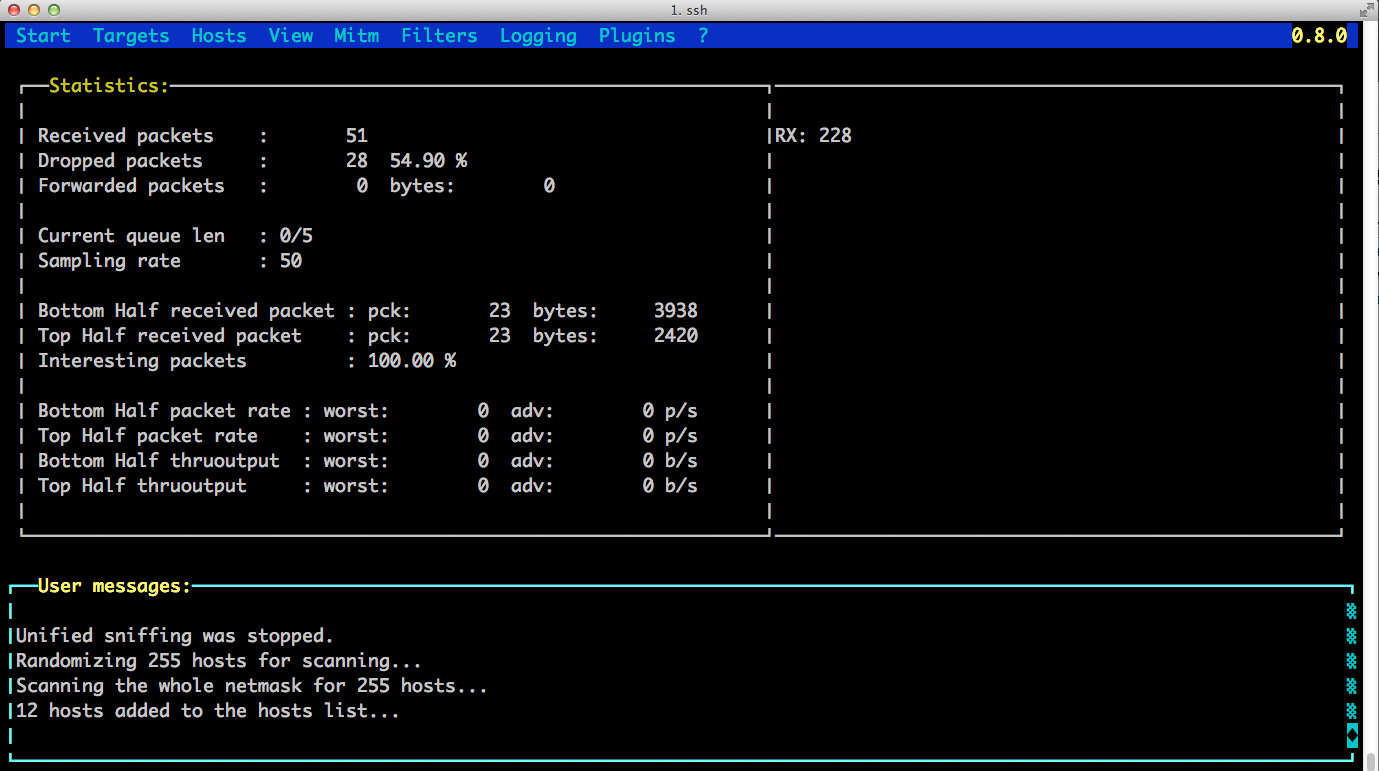

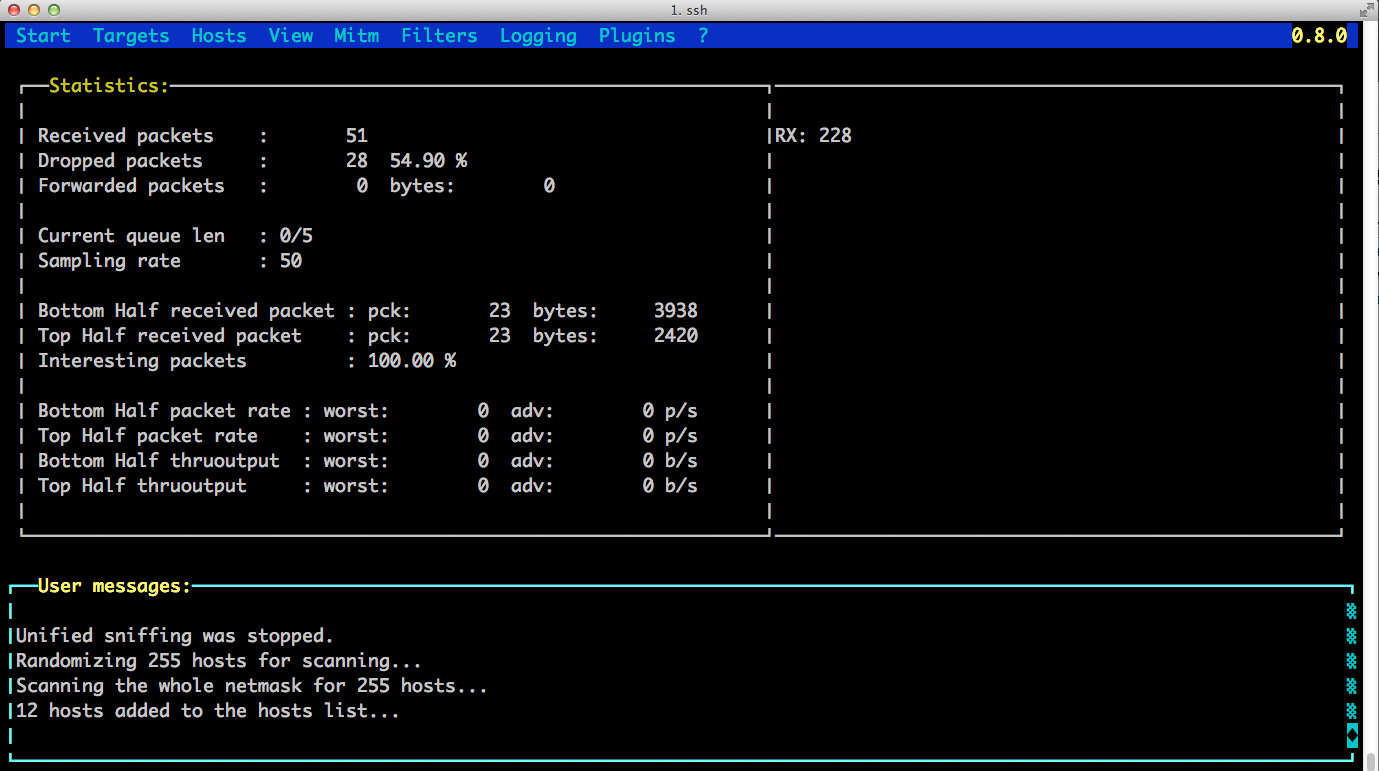

Menü: View - Statistics

Menü: Start - Start sniffing

Menü: View - Statistics

Opfer PC sieht nun "falsche" MAC vom Router, siehe arp -a auf Opfer PC

Hier mal ein paar Statistics eines kurzen test Laufs:

Zum Stoppen wieder:

Menü: Mitm - Stop mitm attack(s) (MAC wieder orginal vom Router)

Menü: Start - Stop sniffing

Es kann nun alles leicht auch geloggt und gefiltert werden. Alles nur im eigenen Netzt mit eigenen Rechnern evl. mit 2 rPi oder eine rPi und einem WR703 ausprobieren.