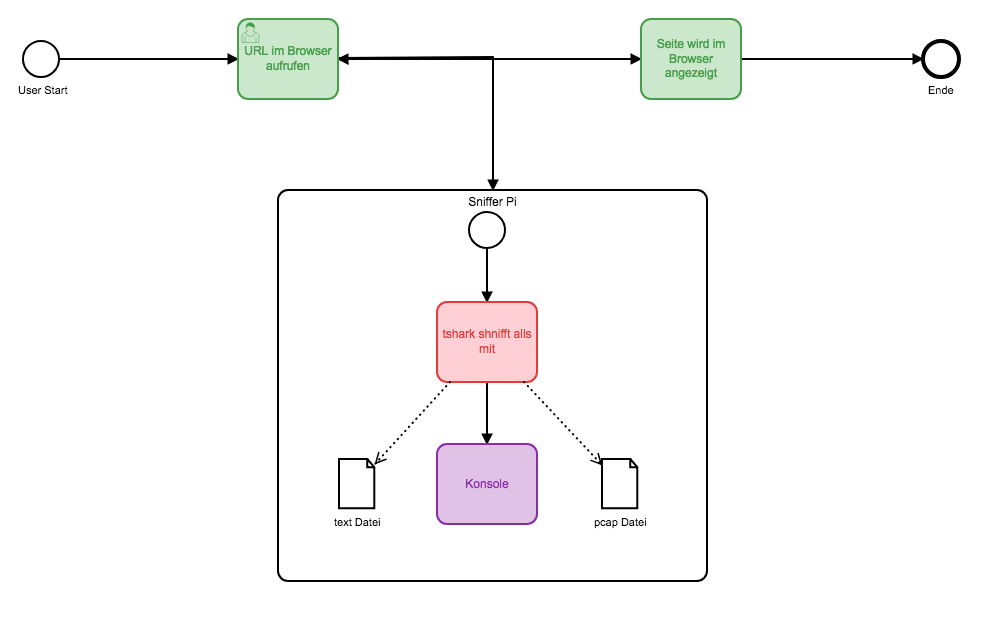

Wie kann eine User Aktion mitgelesen werden, die ein User im Browser tätigt? Also wie können wir die URLs usw. mitlesen, die von und zu einem Browser gehen? Das alle von der Konsole aus z.B. mit einem Raspberry Pi? Das hatte ich schon mal vor 5 Jahren nicht ganz so ausführlich hier beschrieben. Noch mit tshark 1.12. jetzt mal mit 2.6.5. Hier ein kleiner Einblick in die Arbeit eines Pentesters.

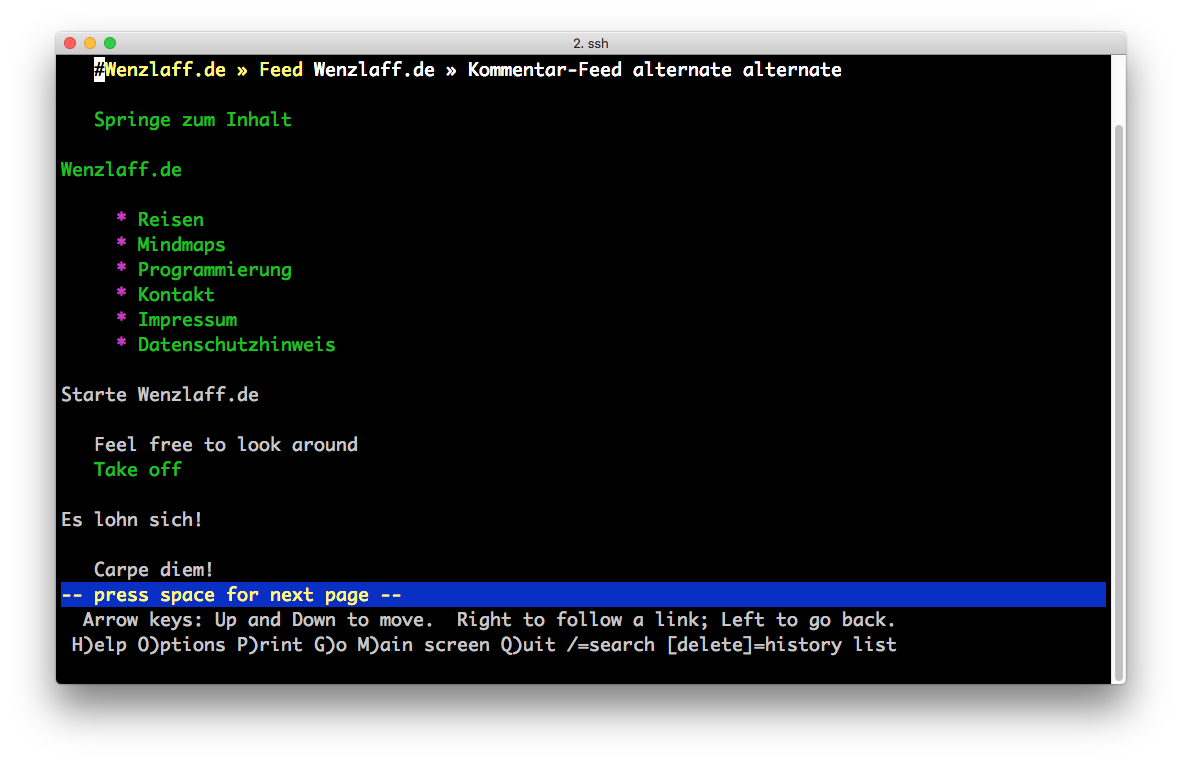

Also zu erst der User Task, er ruf in einer Konsole die URL www.wenzlaff.info auf. Dafür benutzen wir den Browser lynx. Wenn der noch nicht auf dem Pi installiert ist, kann das schnell mit einem sudo apt-get install lynx durchgeführt werden. Dann der erste Test, Aufruf:

lynx www.wenzlaff.de

Es öffnet sich die Seite im Browser:

Ok, das ist unser Testfall, den wir jedesmal aufrufen. Dann schließen wir den Browser wieder mit q und y.

Nun schauen wir uns in einer neuen Konsole erst einmal alle Schnitstellen mit tshark an. Das kann mit sudo apt-get install tshark leicht installiert werden. Also erster Test. Welche Schnittstellen gibt es? Das geht mit tshark -D

|

1 2 3 4 5 6 7 8 9 10 11 |

pi@pi-bplus:~$ tshark -D 1. eth0 2. any 3. lo (Loopback) 4. nflog 5. nfqueue 6. usbmon1 7. ciscodump (Cisco remote capture) 8. randpkt (Random packet generator) 9. sshdump (SSH remote capture) 10. udpdump (UDP Listener remote capture) |

Wir wollen mal direkt an der eth alles Schnittstelle mithorchen, also die 1. Wir wollen alles was von und zum Host 10.0.0.0 geht (anpassen, auf eigene Rapberry Pi Adresse). Das geht mit

tshark -i 1 host 10.0.0.0

Liefert: Capturing on ‚eth0‘ dann kann in dem anderen Konsolen Fenster die Webabfrage lynx www.wenzlaff.info gestartet werden, es kommt dann eine Menge, das kann dann mit CTRL-C gestopt werden.

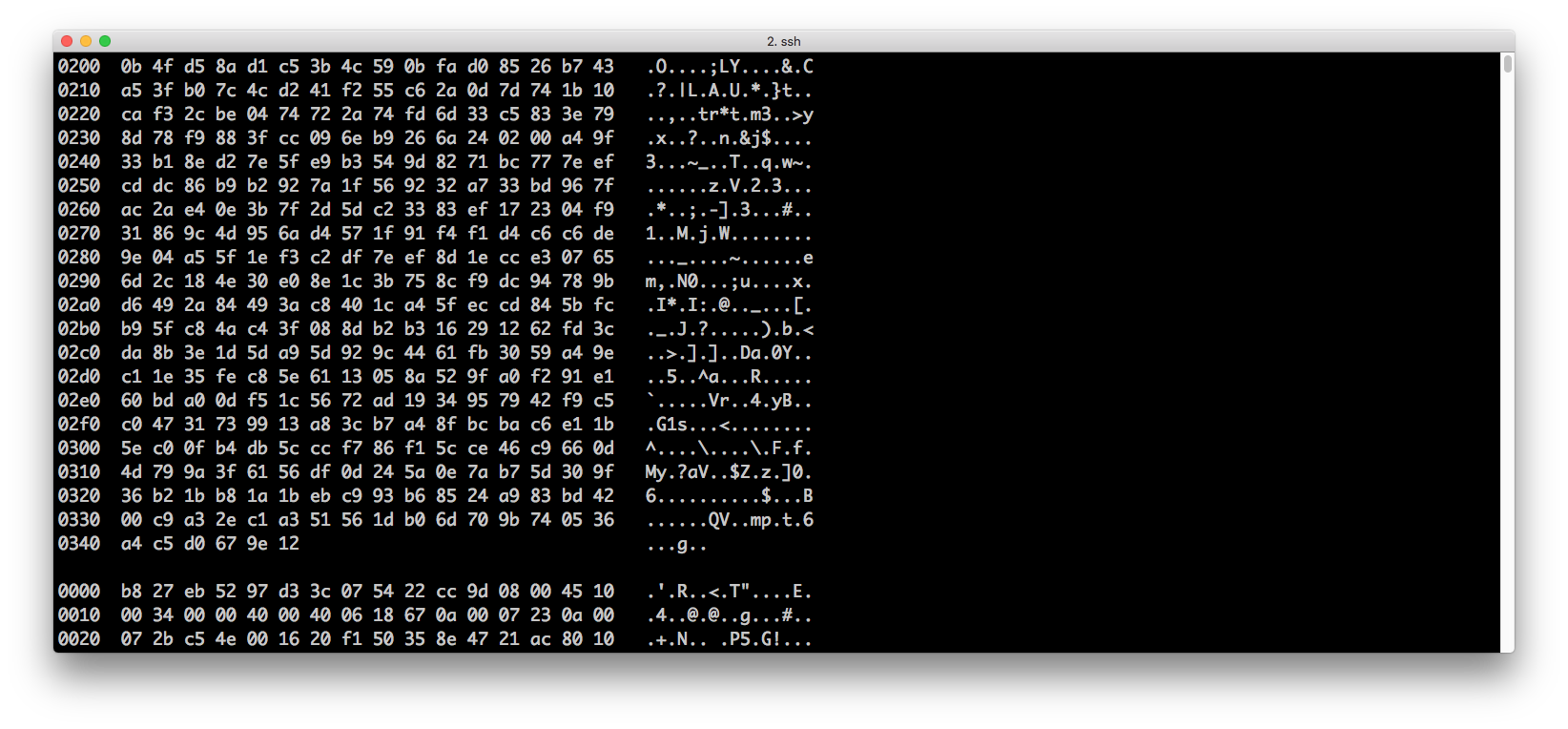

oder auch als Hex und Asci Ausgabe mit einem zusätzlichen x

tshark -ix 1 host 10.0.0.0

Das ist aber beides zuviel des Guten. Also Filtern wir mal nur die http Anfragen.

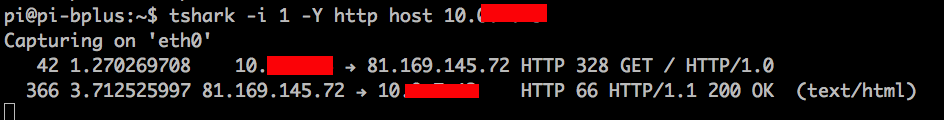

Im Hex-Format, für Passwörter ganz gut, mit Filter nur http

tshark -i 1 -Y http host 10.0.0.0

Das ist ja schon das was wir wollten.

oder im hex und text Format:

tshark -xi 1 -Y http host 10.0.0.0

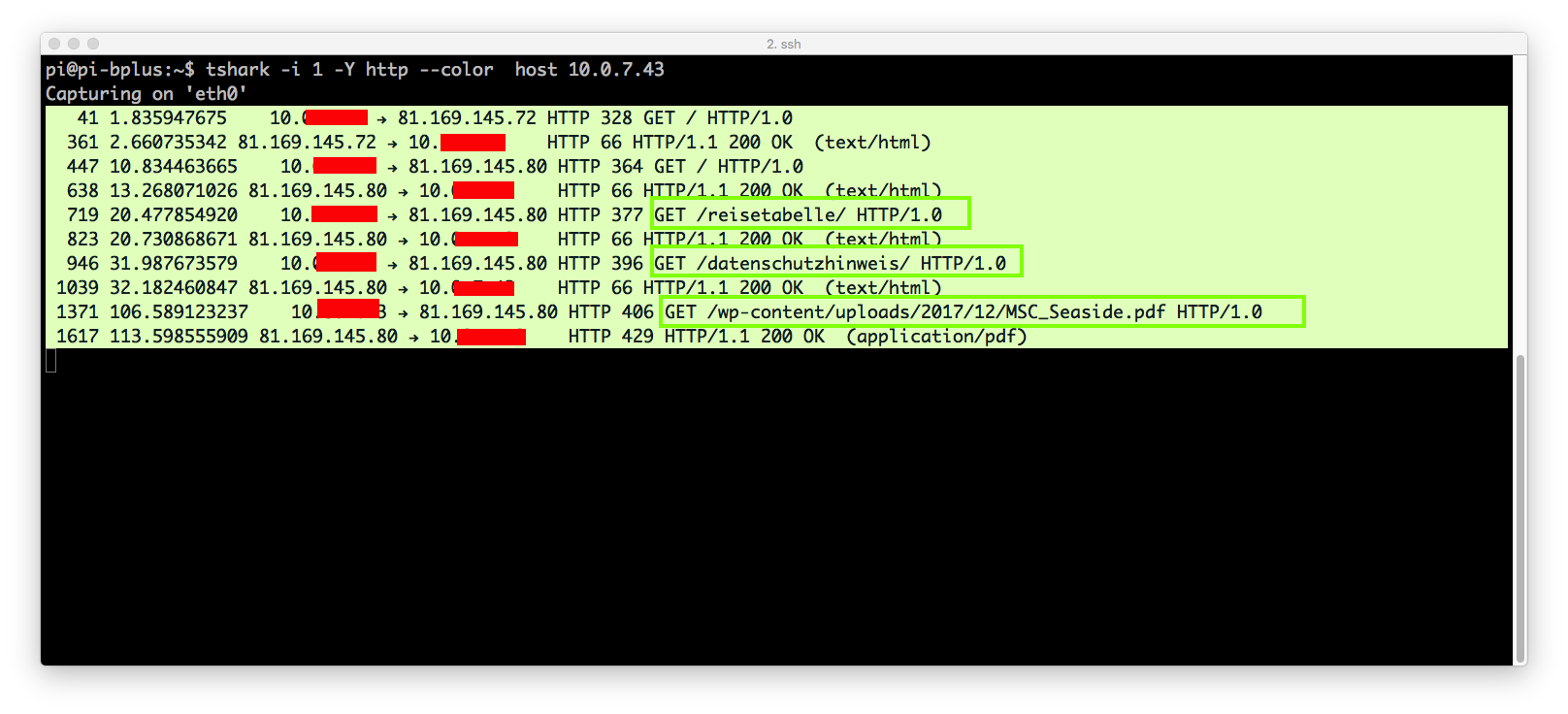

Mit etwas Farbe in die Ausgabe sieht es schon viel besser aus, wir browsen mal ein paar Seiten an:

tshark -i 1 –color -Y http host 10.0.0.0

Da kann man denn schon genau erkennen welche Seiten der User angesehen und auch welche Datei genau runtergeladen wurde.

Oder wir schneiden mal nur 10 Sekunden mit, und beenden das Programm dann:

tshark -i 1 -Y http –color -a duration:10 host 10.0.0.0

Es geht auch die ganze Seite zum Mitlesen mit -V

tshark -i 1 -Y http –color -a duration:60 -V host 10.0.0.0

Nun mal was für 30 Sekunden in eine Datei pipen

tshark -i 1 -Y http -a duration:30 host 10.0.7.43 > mitschnitt-1.txt

Ok, dann noch alle Optionen mit tshark -h:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 |

tshark -h TShark (Wireshark) 2.6.5 (Git v2.6.5 packaged as 2.6.5-1~deb9u1) Dump and analyze network traffic. See https://www.wireshark.org for more information. Usage: tshark [options] ... Capture interface: -i <interface> name or idx of interface (def: first non-loopback) -f <capture filter> packet filter in libpcap filter syntax -s <snaplen> packet snapshot length (def: appropriate maximum) -p don't capture in promiscuous mode -I capture in monitor mode, if available -B <buffer size> size of kernel buffer (def: 2MB) -y <link type> link layer type (def: first appropriate) --time-stamp-type <type> timestamp method for interface -D print list of interfaces and exit -L print list of link-layer types of iface and exit --list-time-stamp-types print list of timestamp types for iface and exit Capture stop conditions: -c <packet count> stop after n packets (def: infinite) -a <autostop cond.> ... duration:NUM - stop after NUM seconds filesize:NUM - stop this file after NUM KB files:NUM - stop after NUM files Capture output: -b <ringbuffer opt.> ... duration:NUM - switch to next file after NUM secs interval:NUM - create time intervals of NUM secs filesize:NUM - switch to next file after NUM KB files:NUM - ringbuffer: replace after NUM files Input file: -r <infile> set the filename to read from (- to read from stdin) Processing: -2 perform a two-pass analysis -M <packet count> perform session auto reset -R <read filter> packet Read filter in Wireshark display filter syntax (requires -2) -Y <display filter> packet displaY filter in Wireshark display filter syntax -n disable all name resolutions (def: all enabled) -N <name resolve flags> enable specific name resolution(s): "mnNtdv" -d <layer_type>==<selector>,<decode_as_protocol> ... "Decode As", see the man page for details Example: tcp.port==8888,http -H <hosts file> read a list of entries from a hosts file, which will then be written to a capture file. (Implies -W n) --enable-protocol <proto_name> enable dissection of proto_name --disable-protocol <proto_name> disable dissection of proto_name --enable-heuristic <short_name> enable dissection of heuristic protocol --disable-heuristic <short_name> disable dissection of heuristic protocol Output: -w <outfile|-> write packets to a pcap-format file named "outfile" (or to the standard output for "-") -C <config profile> start with specified configuration profile -F <output file type> set the output file type, default is pcapng an empty "-F" option will list the file types -V add output of packet tree (Packet Details) -O <protocols> Only show packet details of these protocols, comma separated -P print packet summary even when writing to a file -S <separator> the line separator to print between packets -x add output of hex and ASCII dump (Packet Bytes) -T pdml|ps|psml|json|jsonraw|ek|tabs|text|fields|? format of text output (def: text) -j <protocolfilter> protocols layers filter if -T ek|pdml|json selected (e.g. "ip ip.flags text", filter does not expand child nodes, unless child is specified also in the filter) -J <protocolfilter> top level protocol filter if -T ek|pdml|json selected (e.g. "http tcp", filter which expands all child nodes) -e <field> field to print if -Tfields selected (e.g. tcp.port, _ws.col.Info) this option can be repeated to print multiple fields -E<fieldsoption>=<value> set options for output when -Tfields selected: bom=y|n print a UTF-8 BOM header=y|n switch headers on and off separator=/t|/s|<char> select tab, space, printable character as separator occurrence=f|l|a print first, last or all occurrences of each field aggregator=,|/s|<char> select comma, space, printable character as aggregator quote=d|s|n select double, single, no quotes for values -t a|ad|d|dd|e|r|u|ud|? output format of time stamps (def: r: rel. to first) -u s|hms output format of seconds (def: s: seconds) -l flush standard output after each packet -q be more quiet on stdout (e.g. when using statistics) -Q only log true errors to stderr (quieter than -q) -g enable group read access on the output file(s) -W n Save extra information in the file, if supported. n = write network address resolution information -X <key>:<value> eXtension options, see the man page for details -U tap_name PDUs export mode, see the man page for details -z <statistics> various statistics, see the man page for details --capture-comment <comment> add a capture comment to the newly created output file (only for pcapng) --export-objects <protocol>,<destdir> save exported objects for a protocol to a directory named "destdir" --color color output text similarly to the Wireshark GUI, requires a terminal with 24-bit color support Also supplies color attributes to pdml and psml formats (Note that attributes are nonstandard) --no-duplicate-keys If -T json is specified, merge duplicate keys in an object into a single key with as value a json array containing all values Miscellaneous: -h display this help and exit -v display version info and exit -o <name>:<value> ... override preference setting -K <keytab> keytab file to use for kerberos decryption -G [report] dump one of several available reports and exit default report="fields" use "-G help" for more help Dumpcap can benefit from an enabled BPF JIT compiler if available. You might want to enable it by executing: "echo 1 > /proc/sys/net/core/bpf_jit_enable" Note that this can make your system less secure! |

Oder hier auf der wireshark Seite.