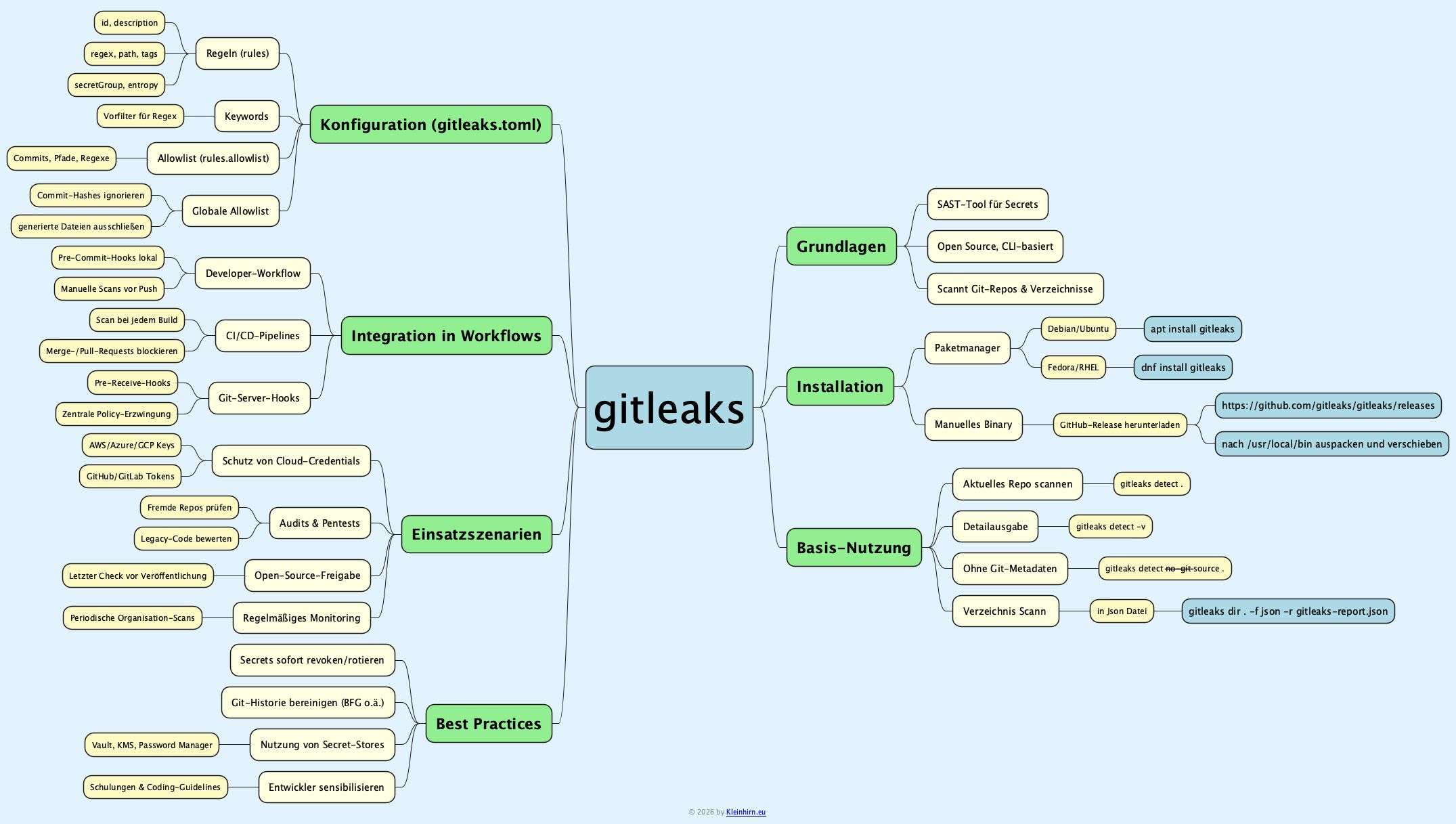

Gitleaks ist ein Open-Source-Tool, mit dem sich hartkodierte Secrets wie Passwörter, API-Keys oder Tokens in Git-Repositories und beliebigen Verzeichnissen unter Linux (ua.) automatisiert aufspüren lassen. Durch seine konfigurierbaren Regeln und die Integration in lokale Workflows oder CI/CD-Pipelines eignet es sich sowohl für Pentester als auch für Entwicklungsteams, die ihre Codebasis systematisch auf Leaks prüfen wollen.

Einordnung und Sicherheitskontext „Vom Leak zur Policy: Gitleaks als Baustein für Secret-Security nicht nur auf dem Raspberry Pi“ weiterlesen

Danke

Danke