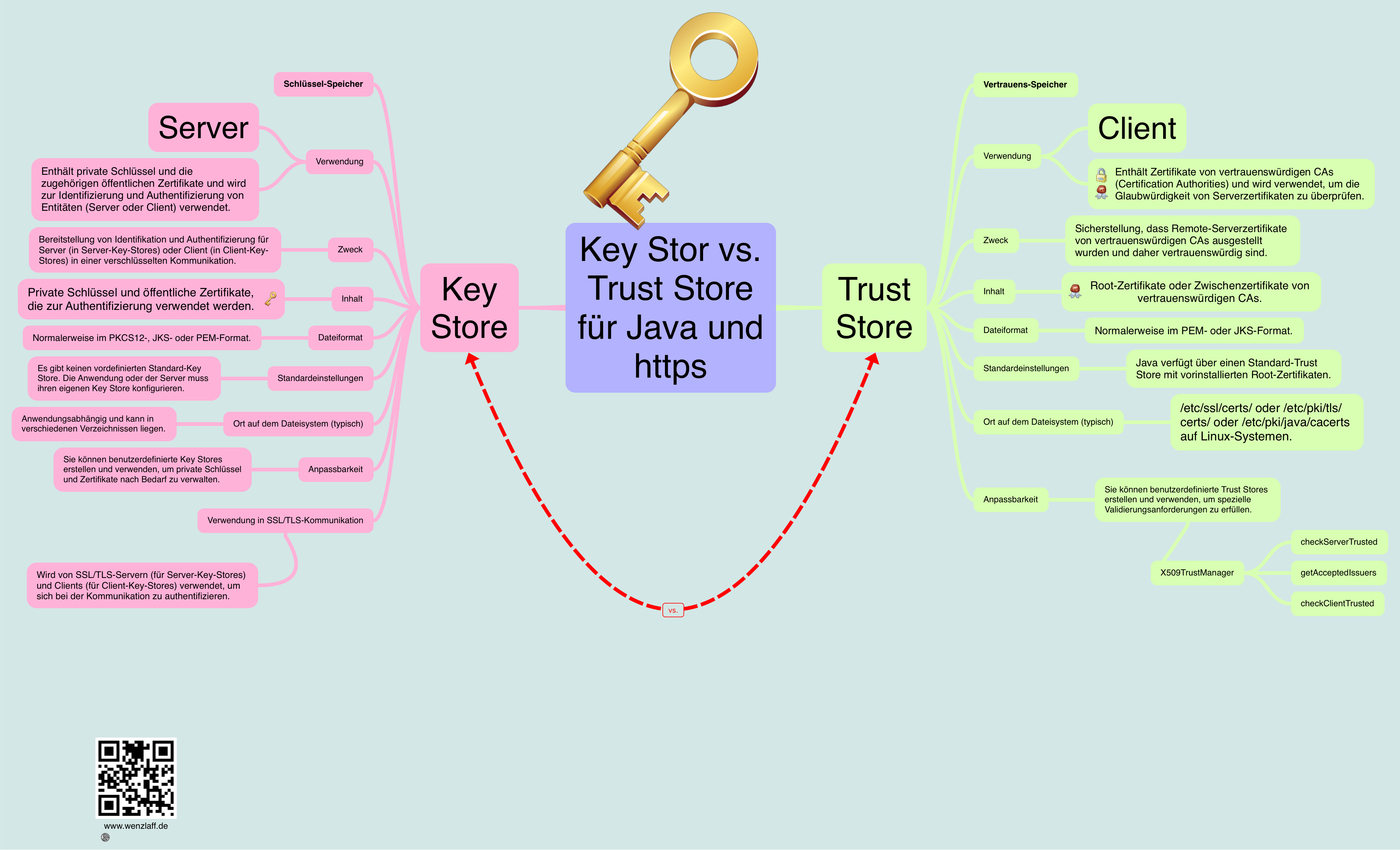

Die wichtigsten Unterschiede zwischen Trust Stores und Key Stores für Java und HTTPS.

Der Key Store speichert private Schlüssel und zugehörige Zertifikate zur Identifizierung und Authentifizierung.

Der Trust Store speichert Zertifikate von vertrauenswürdigen Zertifizierungsstellen zur Überprüfung der Glaubwürdigkeit von Remote-Entitäten.

Beide Speicher sind wichtig, um eine sichere Kommunikation über HTTPS und andere verschlüsselte Protokolle zu gewährleisten. Der Key Store ermöglicht die Identifizierung und Authentifizierung, während der Trust Store das Vertrauen in die Gegenstelle sicherstellt. Hier die Unterschiede als Mindmap und als Tabelle:

| Aspekt | Trust Store | Key Store |

|---|---|---|

| Verwendung | Enthält Zertifikate von vertrauenswürdigen CAs (Certification Authorities) und wird verwendet, um die Glaubwürdigkeit von Serverzertifikaten zu überprüfen. | Enthält private Schlüssel und die zugehörigen öffentlichen Zertifikate und wird zur Identifizierung und Authentifizierung von Entitäten (Server oder Client) verwendet. |

| Zweck | Sicherstellung, dass Remote-Serverzertifikate von vertrauenswürdigen CAs ausgestellt wurden und daher vertrauenswürdig sind. | Bereitstellung von Identifikation und Authentifizierung für Server (in Server-Key-Stores) oder Client (in Client-Key-Stores) in einer verschlüsselten Kommunikation. |

| Inhalt | Root-Zertifikate oder Zwischenzertifikate von vertrauenswürdigen CAs. | Private Schlüssel und öffentliche Zertifikate, die zur Authentifizierung verwendet werden. |

| Dateiformat | Normalerweise im PEM- oder JKS-Format. | Normalerweise im PKCS12-, JKS- oder PEM-Format. |

| Standardeinstellungen | Java verfügt über einen Standard-Trust Store mit vorinstallierten Root-Zertifikaten. | Es gibt keinen vordefinierten Standard-Key Store. Die Anwendung oder der Server muss ihren eigenen Key Store konfigurieren. |

| Ort auf dem Dateisystem (typisch) | /etc/ssl/certs/ oder /etc/pki/tls/certs/ auf Linux-Systemen. | Anwendungsabhängig und kann in verschiedenen Verzeichnissen liegen. |

| Anpassbarkeit | Sie können benutzerdefinierte Trust Stores erstellen und verwenden, um spezielle Validierungsanforderungen zu erfüllen. | Sie können benutzerdefinierte Key Stores erstellen und verwenden, um private Schlüssel und Zertifikate nach Bedarf zu verwalten. |

| Verwendung in SSL/TLS-Kommunikation | Wird von SSL/TLS-Clients verwendet, um die Serveridentität zu überprüfen und die Kommunikation zu sichern. | Wird von SSL/TLS-Servern (für Server-Key-Stores) und Clients (für Client-Key-Stores) verwendet, um sich bei der Kommunikation zu authentifizieren. |

Beachten Sie, dass die genauen Konfigurationen und Dateiformate je nach Anwendung und System variieren können.

Download keystore-https.pdf.