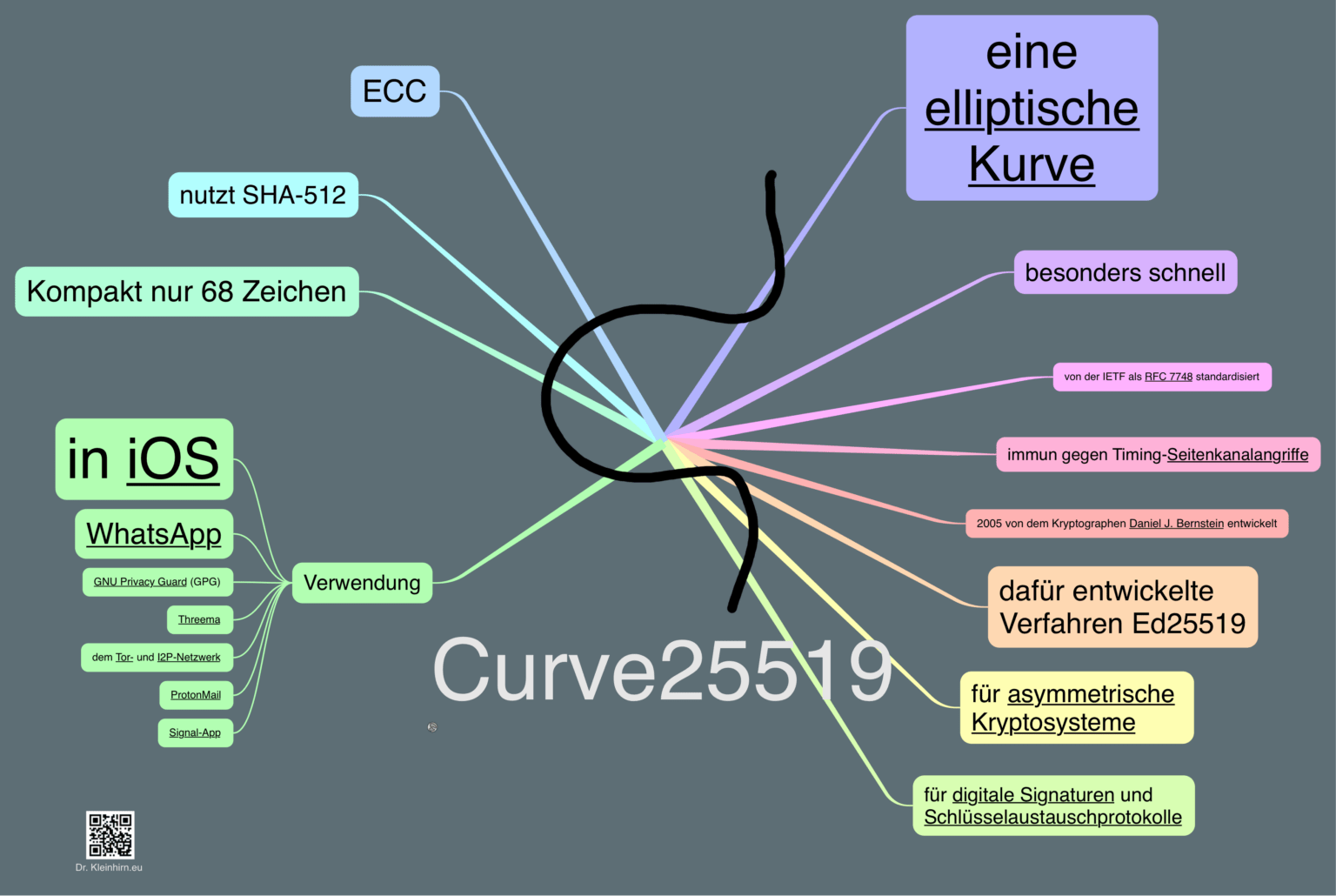

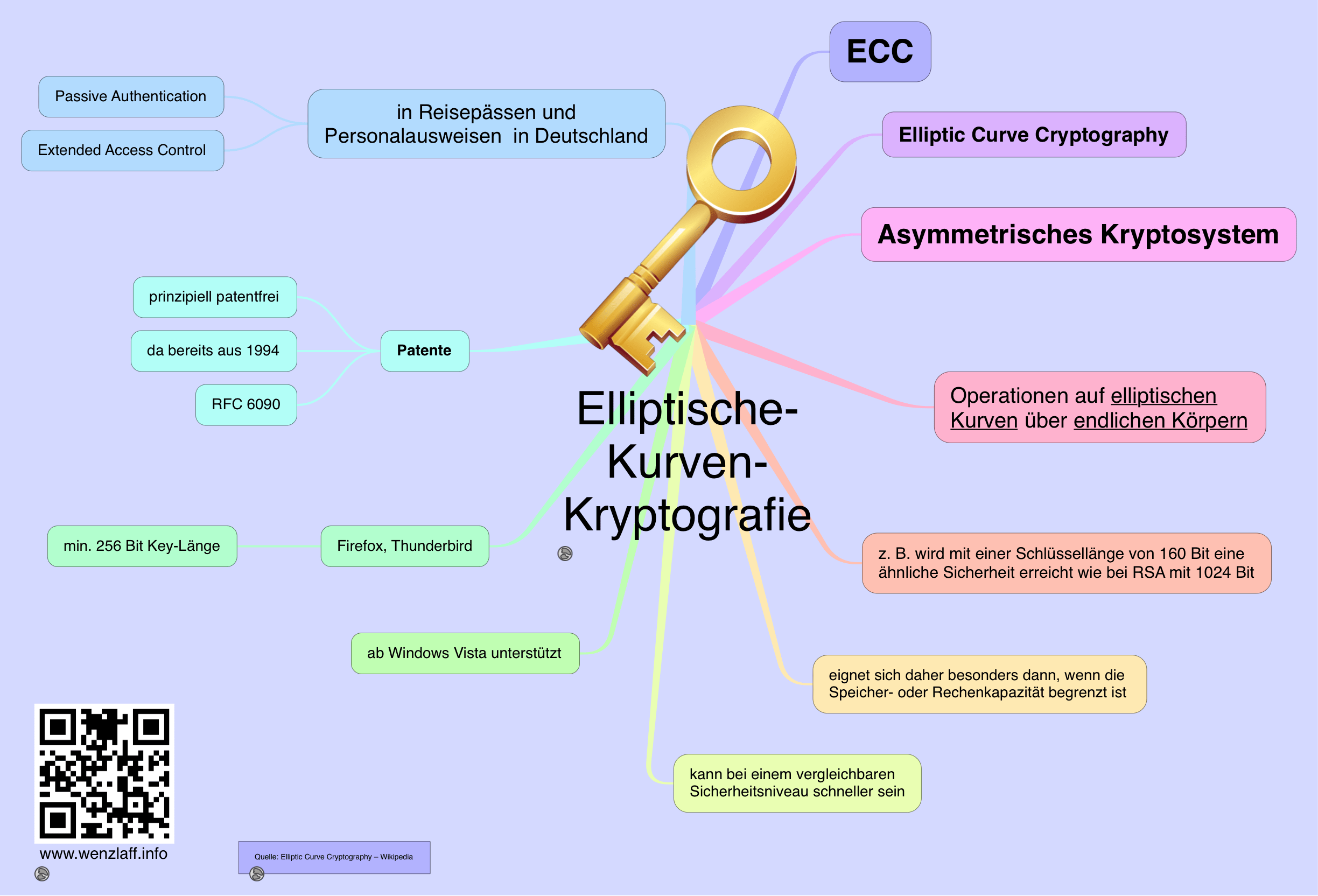

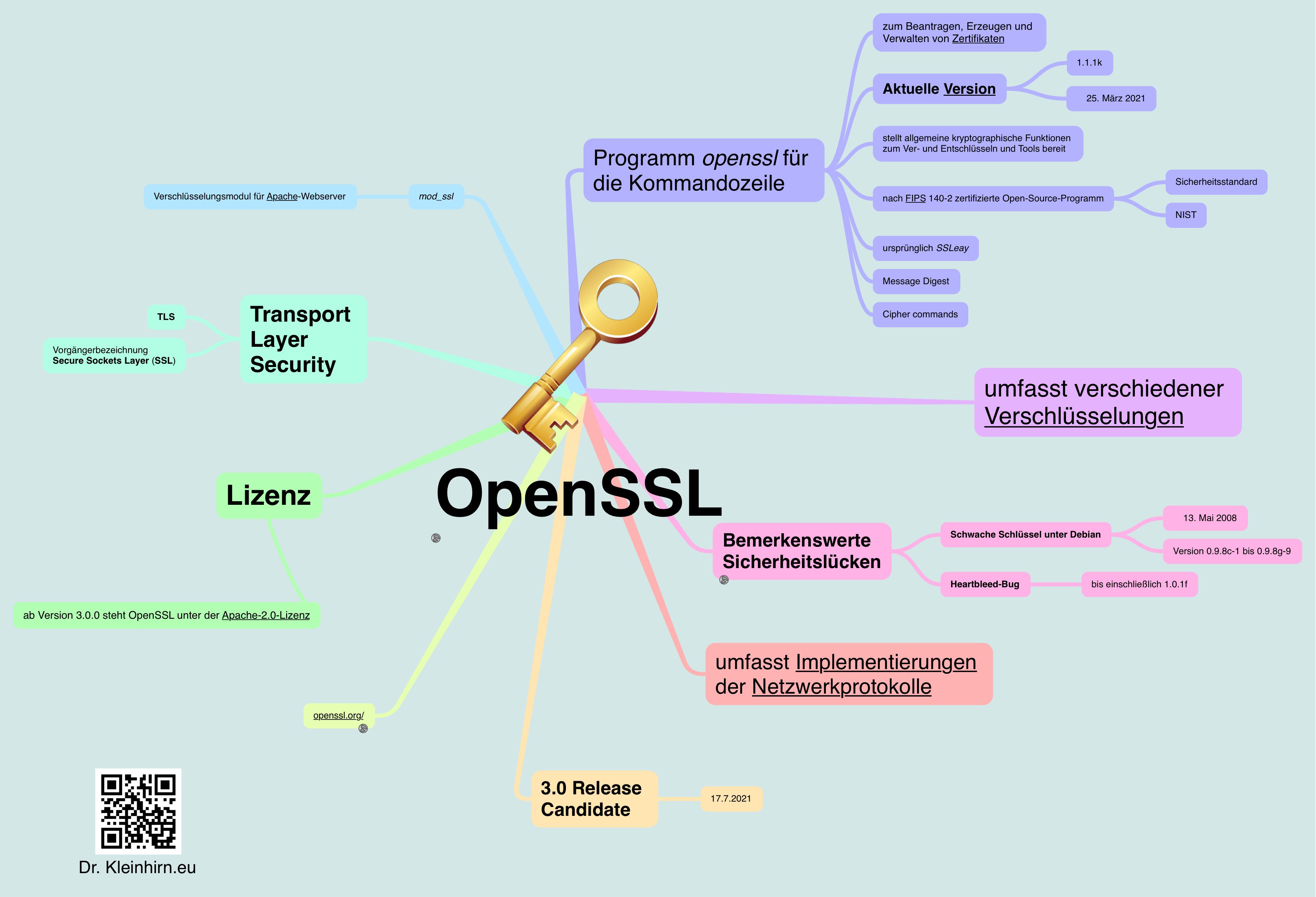

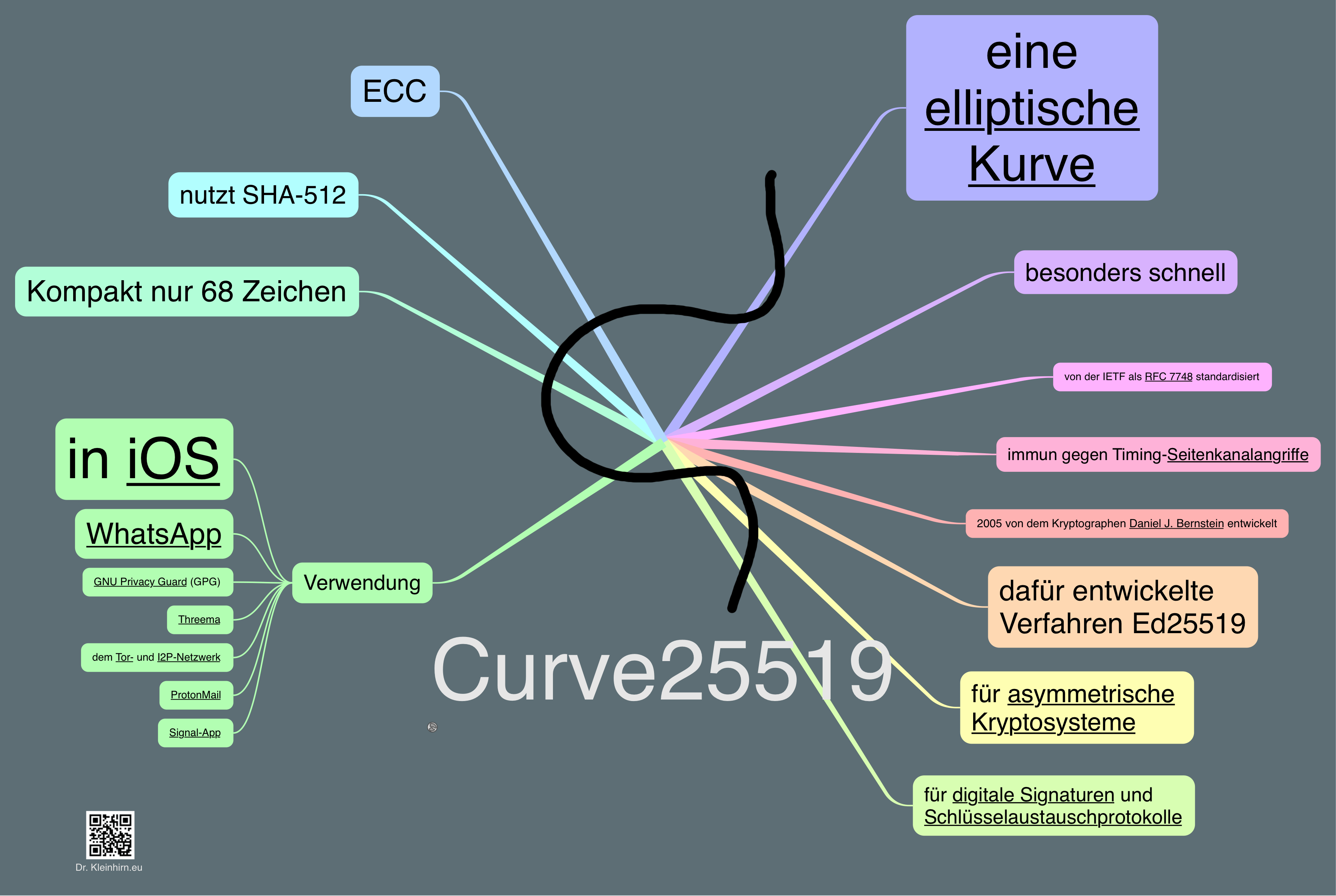

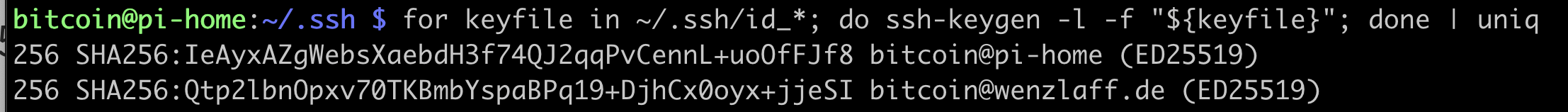

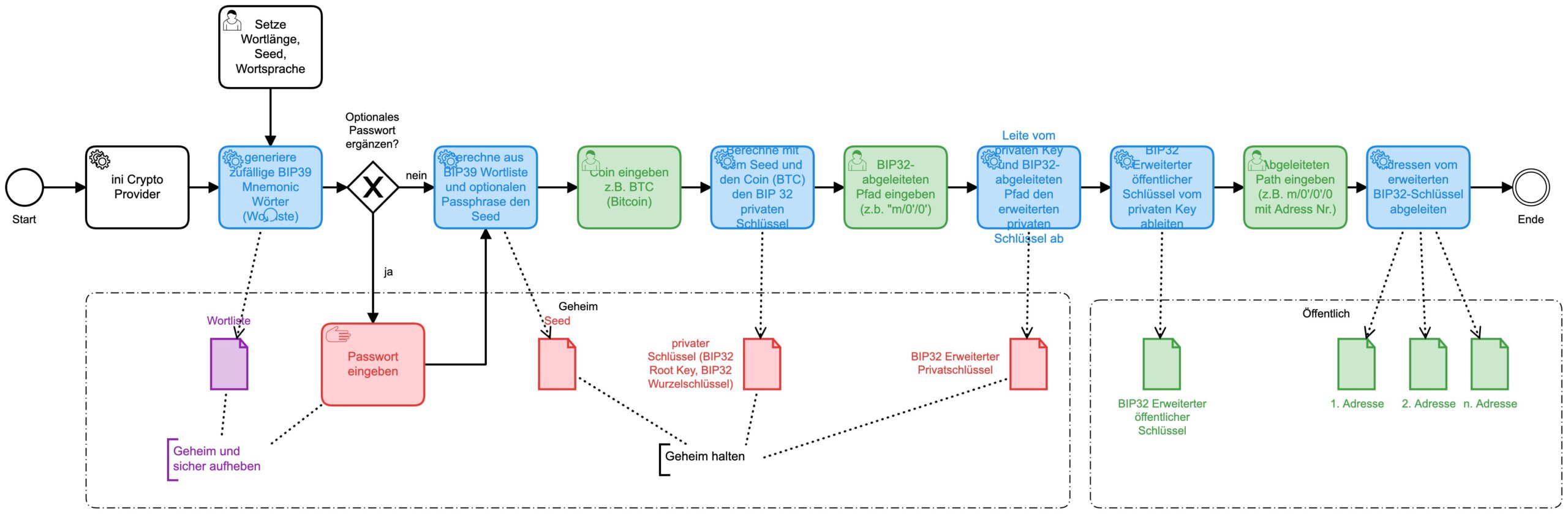

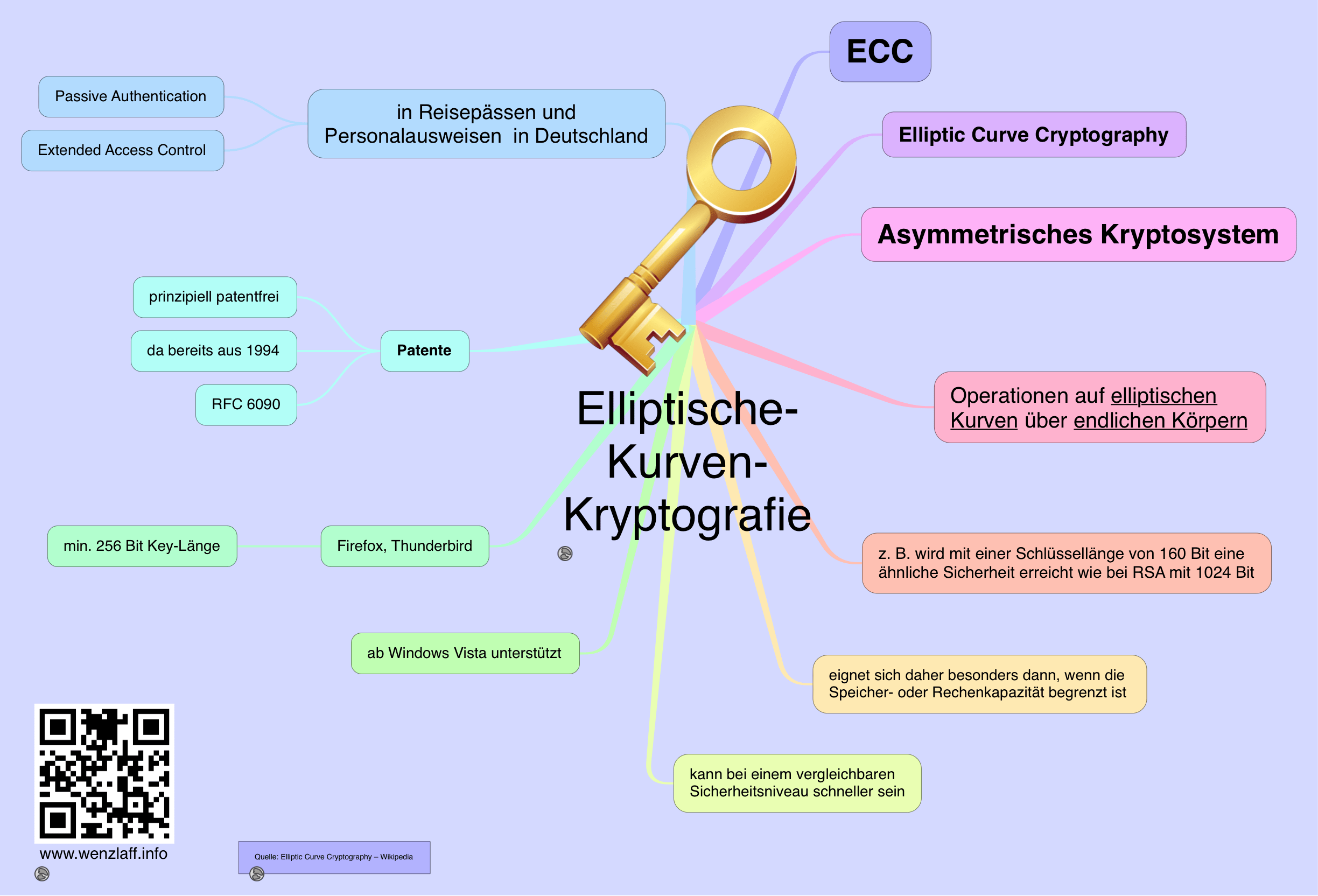

Hier hatte ich beschrieben, wie ein 521-Bit private Elliptic Curve Cryptography (ECC) Key erzeugt werden kann. Mit diesem privaten Key können wir auch leicht eine CA-Zertifikat erzeugen. Einfach in dem Verzeichnis mit dem privaten Key ein:

openssl req -new -x509 -days 3650 -extensions v3_ca -key private-key.pem -out ecc-cacert.pem

eingeben und diese Fragen beantworten (oder einfach Return, dann wir der default verwendet).

Zuerst zweimal das gleich gutes Passwort eingeben. Wichtig ist auf jeden Fall der Common Name (e.g. server FQDN or YOUR name) Z.B. www.wenzlaff.de oä. und dann:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE State or Province Name (full name) [Some-State]:Niedersachsen Locality Name (eg, city) []:Langenhagen Organization Name (eg, company) [Internet Widgits Pty Ltd]:TW-Soft Organizational Unit Name (eg, section) []:TW-Soft CA-Zertifikat Common Name (e.g. server FQDN or YOUR name) []:pi-zero Email Address []:info-anfrage@wenzlaff.de Warning: No -copy_extensions given; ignoring any extensions in the request |

Und schon liegt ein CA-Zertifikat in der Datei ecc-cacert.pem.

Die kann mit cat ecc-cacert.pem angesehen werden: „CA-Zertifikat mit Elliptic Curve Cryptography (ECC) Key auf dem Raspberry Pi für 10 Jahre erzeugen“ weiterlesen

Dank an

Dank an