Hidden Onion Services sind eine Art von Tor-Service, die es Benutzern ermöglichen, anonym und sicher mit anderen zu kommunizieren. Um einen Hidden Onion-Service einzurichten, ist es erforderlich, einen privaten und öffentlichen Schlüssel zu generieren (Also vanity address generator for tor onion v3 (ed25519) hidden services).

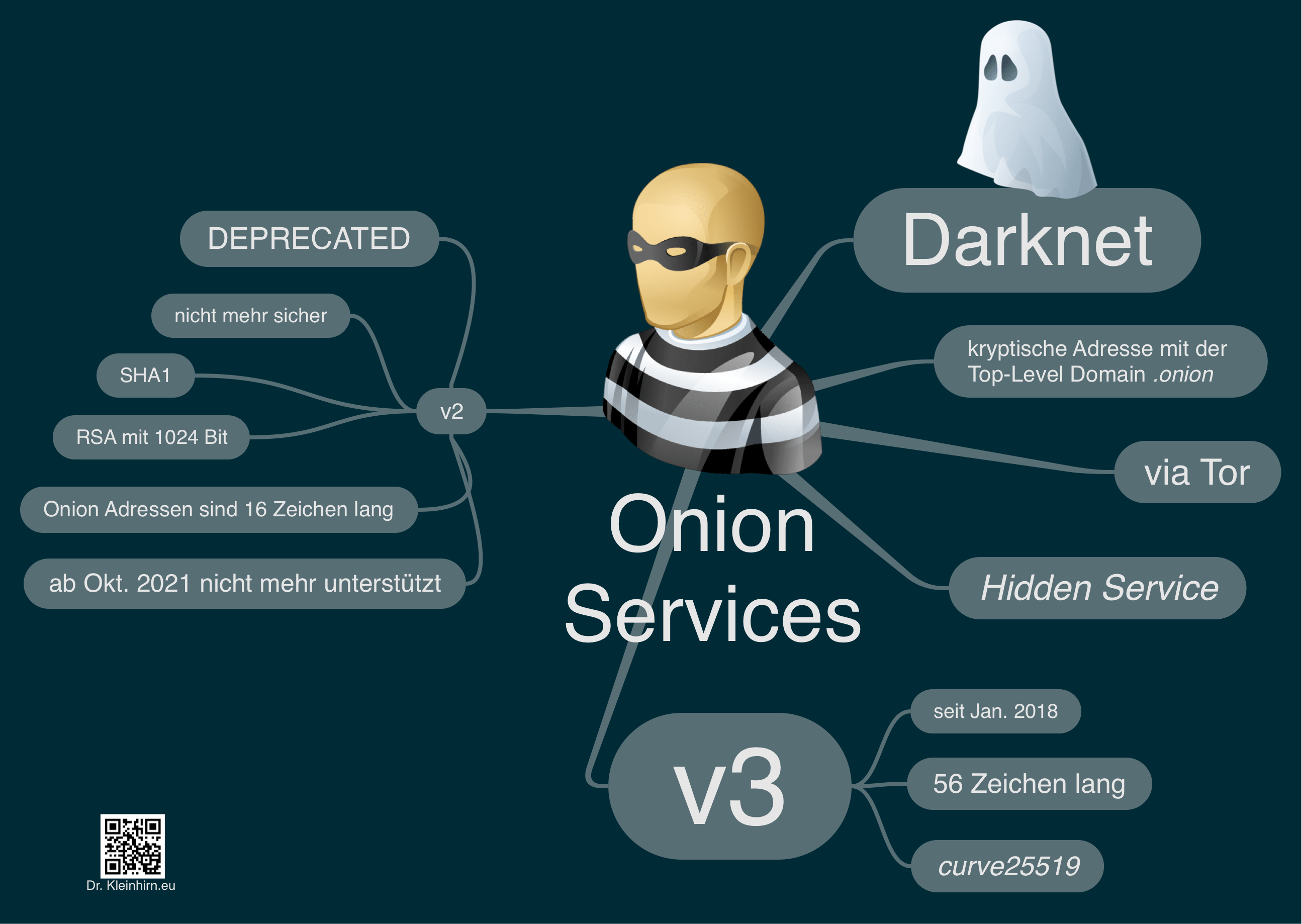

Dank an Dr.Kleinhirn.eu für die Mindmap.

Dank an Dr.Kleinhirn.eu für die Mindmap.

Curve25519 … eine elliptische Kurve, die für asymmetrische Kryptosysteme genutzt wird. Sie wird üblicherweise für digitale Signaturen und Schlüsselaustauschprotokolle genutzt und gilt als besonders schnell. Sie ist von der IETF als RFC 7748 standardisiert. Die Kurve ist nicht durch bekannte Patente geschützt. Sie ist Public Domain.

Aber sie wird auch für Onion-Services verwendet. Wir wollen nun mal public und privaten Key auf einem Raspberry Pi 4 inkl. sprechenden Hostnamen der mit thomas…. anfängt generieren. Das geht mit mkp224o so:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

// nötige Abhängigkeite installieren, wenn nicht schon vorhanden sudo apt install gcc libsodium-dev make autoconf // das Repo clonen git clone https://github.com/cathugger/mkp224o // die mkp224o App compilieren, bauen und installieren cd mkp224o/ ./autogen.sh ./configure make // Keys die mit thomas oder wenzlaff starten und Hostname generieren im tw-keys Verzeichnis mkdir tw-keys ./mkp224o thomas wenzlaff -t 1 -v -n 1 -d ./tw-keys // in diesem Verzeichnis liegen dann die Keys cd tw-keys ls |

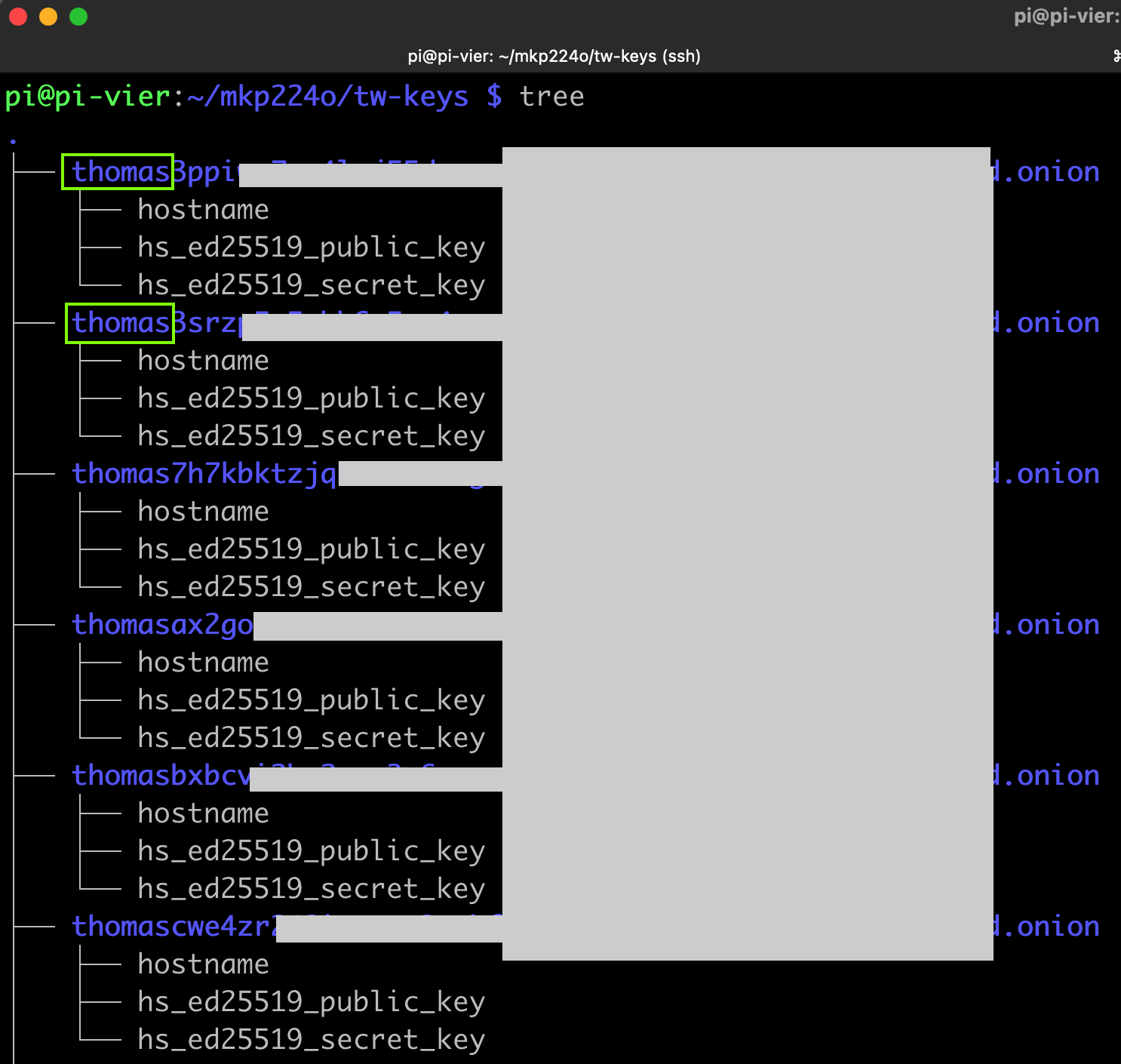

Nach einigen Stunden werden die ersten Keys, die mit thomas anfangen im tw-keys Verzeichnis generiert:

Wer das noch optimieren will, sollte die Parameter anpassen.