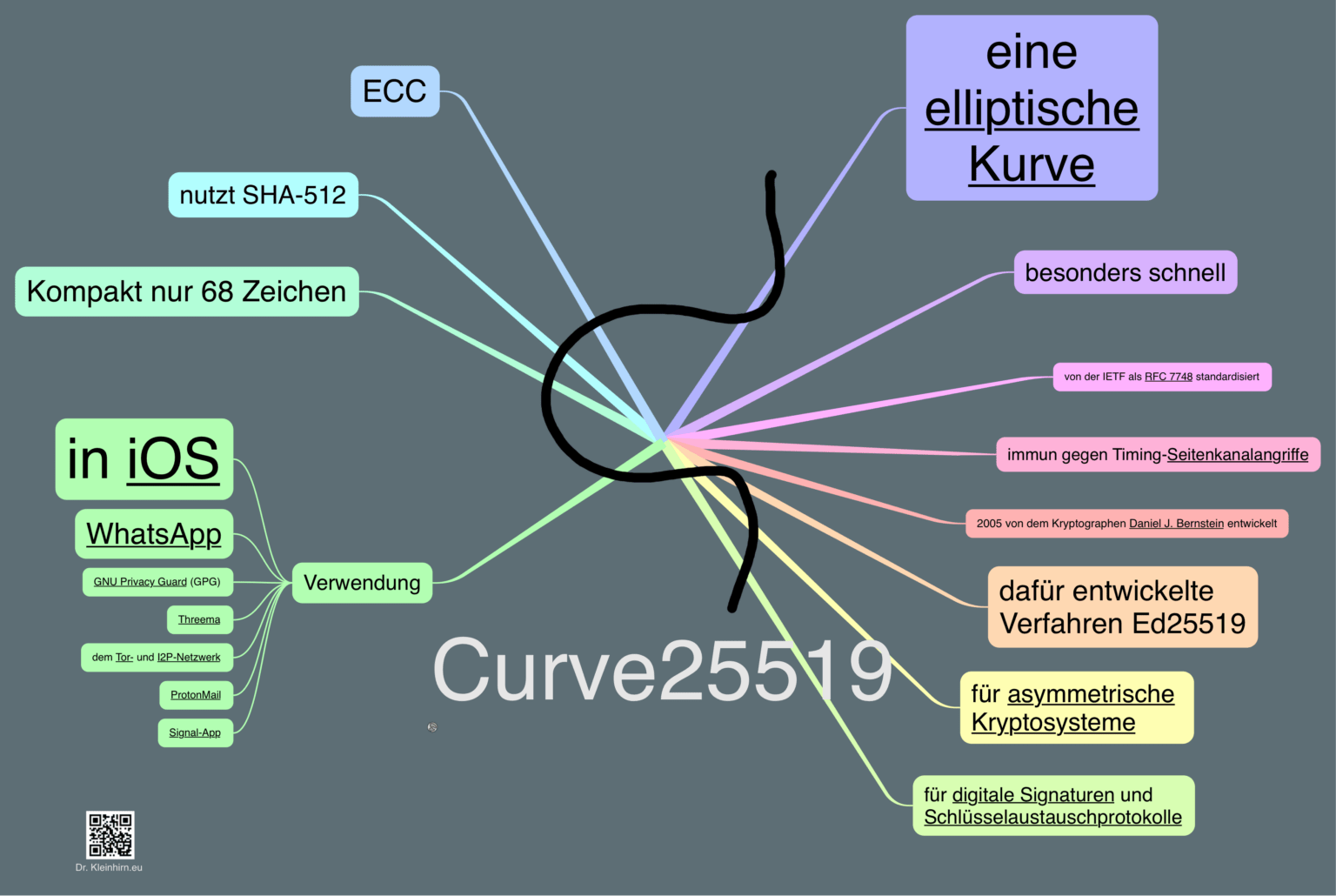

ECC wird oft als zukunftssicherer angesehen, da es auf mathematischen Konzepten basiert, die voraussichtlich auch bei Fortschritten in der Kryptanalyse sicher bleiben. RSA hingegen könnte anfälliger für Angriffe werden, wenn leistungsfähigere Computer und Algorithmen entwickelt werden. ECC wird aufgrund seiner Effizienz und Sicherheitseigenschaften RSA in vielen modernen Anwendungen ersetzen. ECC läuft aber halt noch nicht überall. Portainer kann leider noch keine ECC (secp256k1), deshalb in diesen Beitrag einer Zertifikatserzeugung mit RSA Key und XCA.

Es sind diese 9 Schritte nötig. Unten gibt es die Checkliste zum kostenlosen Download.

1. XCA installieren (https://hohnstaedt.de/xca/index.php)

2. XCA starten (XCA-Menü: Zubehör-XCA, http://blog.wenzlaff.de/?p=20761)

3. Erstellen Sie eine neue PKI-Datenbank, falls noch nicht geschehen (XCA-Menü: Datei > Neue Datenbank), geben Sie den Namen der Datenbank: rsa.xdb und Speichern und ein selbst ausgedachtes Passwort zweimal ein

4. Erstellen Sie einen neuen Privaten Key. Klicken Sie auf den Tab Private Schlüssel dann Neue Schlüssel. Dort eingeben:

Name: rsa-priv-key

Schlüsseltyp: RSA

Schlüssellänge: 2048 bit

und auf Erstellen klicken.

5. Erstellen Sie ein neues selbstsigniertes Zertifikat. Klicken Sie auf Zertifikate und auf Neues Zertifikat.

Auf dem 1. Tab Herkunft muss bei Unterschreiben: Selbstsigniertes Zertifikat erstellen ausgewählt sein und als Signatur algorithmus: SHA256. Dann auf Vorlage für das neue Zertifikat: default CA auswählen und auf Alles übernehmen klicken.

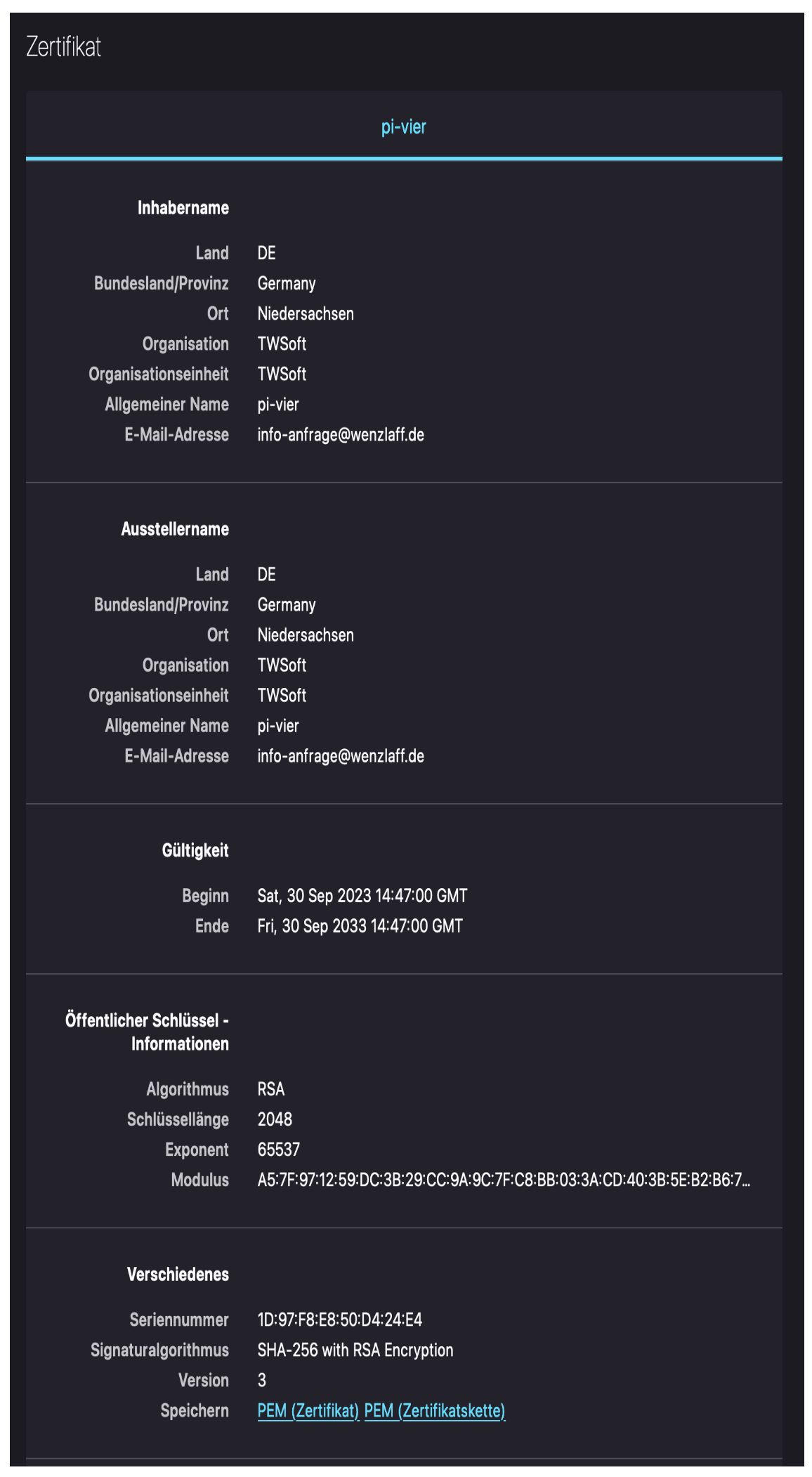

Auf den 2. Tab, als Inhaber folgende Eingaben (Beispiel anpassen)

Interner Name: rsa-zertifikat und unter Distinguished name:

countryName: DE

stateOrProvinceName: Germany

localityName: Niedersachsen

organizationName: TWSoft

organizationalUnitName: TWSoft

commonName: pi-vier (dieser Name (CN) ist Wichtig, und muss genau dem Rechnername entsprechen!)

emailAddress:info-anfrage@wenzlaff.de

nun unten im Feld: Privater Schlüssel den oben erstellten rsa-priv-key (RSA:2048 bit) auswählen.

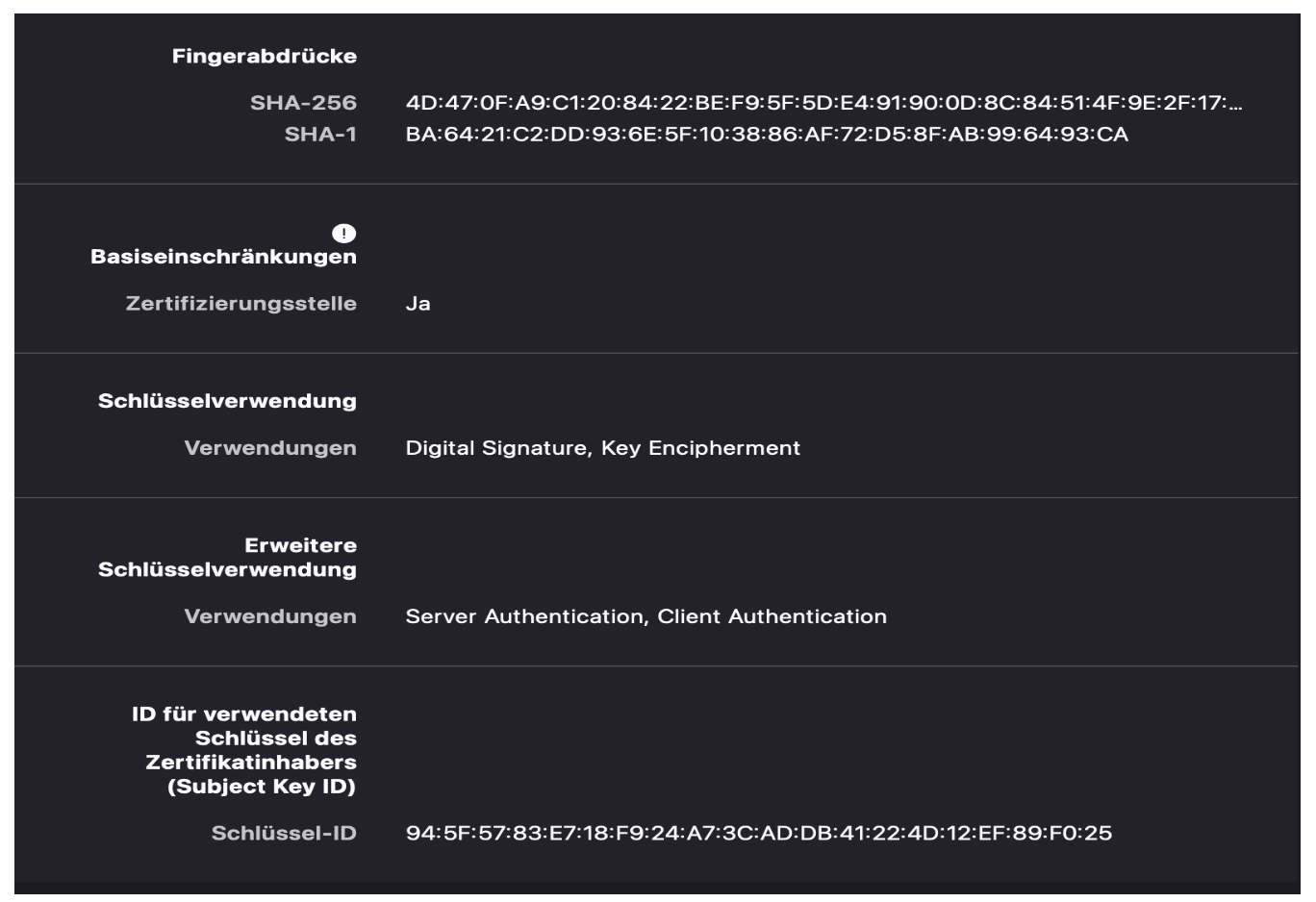

Auf dem 3. Tab Erweiterungen auch noch den Key identifier: X509v3 Authority Key Identifier und X509v3Subject Key Identifier auswählen. Die X509v3 Basis Constraints bleiben auf Typ: Zertifikats Authorität und auf Critical.

Evl. Noch die Gültigkeit anpassen oder auf 10 Jahre lassen. Evl. Noch X509v3 Subject Alternative Namen um alle Namen bzw. IP-Adressen ergänzen unter der das Zertifikat gültig sein soll.

Auf dem 4. Tab. Schlüsselverwendung X509v3 Key Usage Digital Signature und Key Encipherment wählen

und unter X509v3 Extended Key Usage den TLS Web Server Authentication und TLS Web Client Authentication auswählen.

Auf den 5. Tab. Netscape unter Netscape Cert Typ den SSL Server auswählen. Dann auf OK klicken und das Zertifikat wurde erstellt.

6. Nun das Zertifikat als Datei exportieren. Im 3. Tab Zertifikate das erstellte rsa-zertifikat selektieren und auf Export klicken und das Exportformat: PEM (*.crt) auswählen und als rsa-zertifikat.crt speichern.

7. Nun noch den privaten Schlüssel als Datei exportieren. Im 1. Tab Private Schlüssel den rsa-priv-key selektieren und auf Export klicken. Dann das Exportformat: PEM private (*.pem) auswählen und als rsa-priv-key.pem speichern

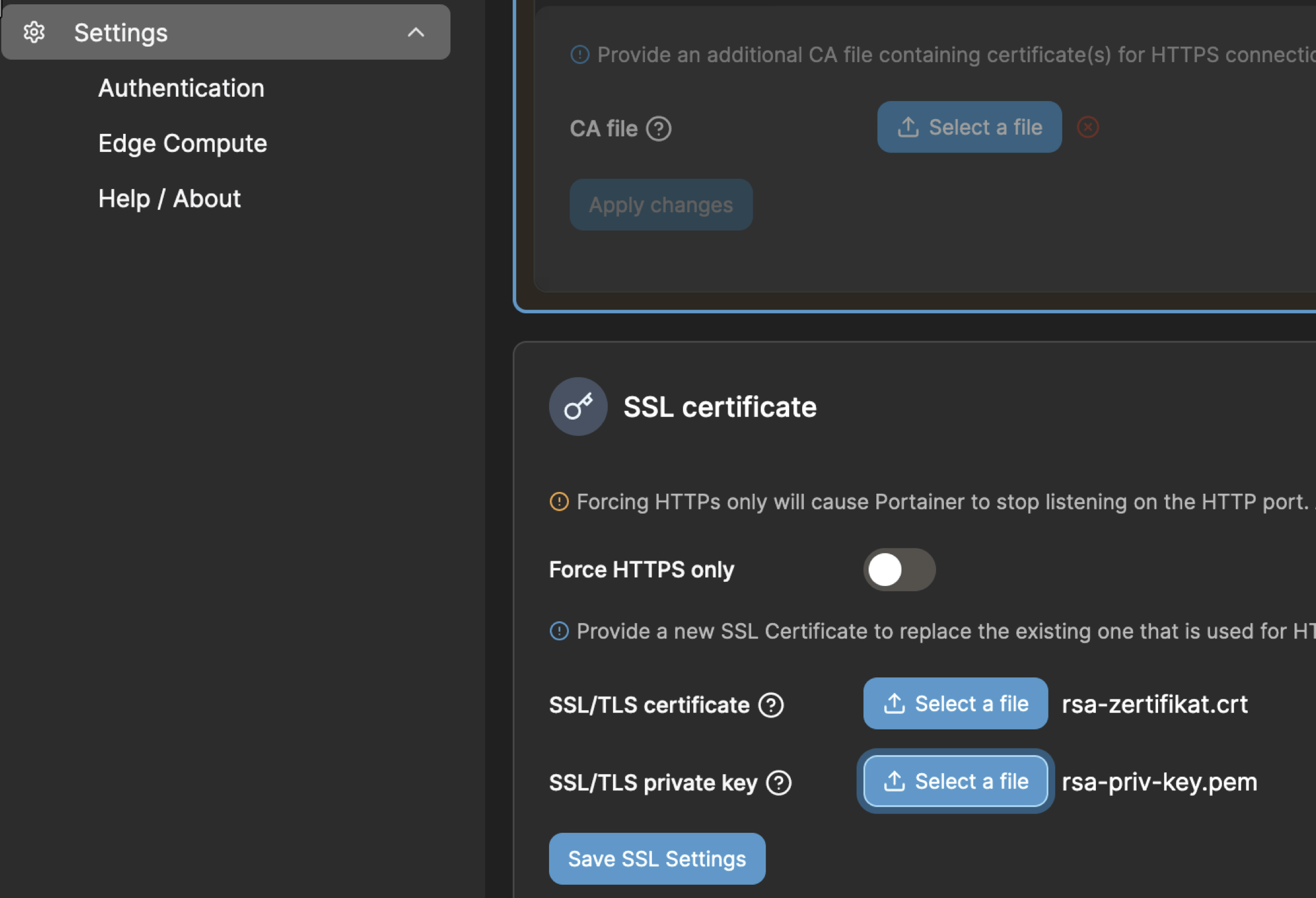

Wir haben nun den Privaten Schlüssel rsa-priv-key.pem und das Zertifikat rsa-zertifikat.crt in einer Datei.

Die können wir nun in Portainer wie folgt auswählen.

8. In Portainer unter dem Menü: Settings und SSL certificate wählen wir für SSL/TLS certificat mit klick auf den Select a file den rsa-zertifikat.crt und für SSL/TLS den private key rsa-priv-key.pem aus und klicken dann auf Save SSL Settings Button.

9. Check. Nun über die https://pi-vier:9443 Seite anmelden und als Ausnahme hinzufügen, da es ein selbstsigniertes Zertifikat ist. So sieht das Zertifikat dann für die nächsten 10 Jahre im Browser aus:

Kostenlose Checkliste RSA-Zertifikate-XCA-Portainer.pdf.