Nach dieser guten Anleitung wie folgt vorgehen.

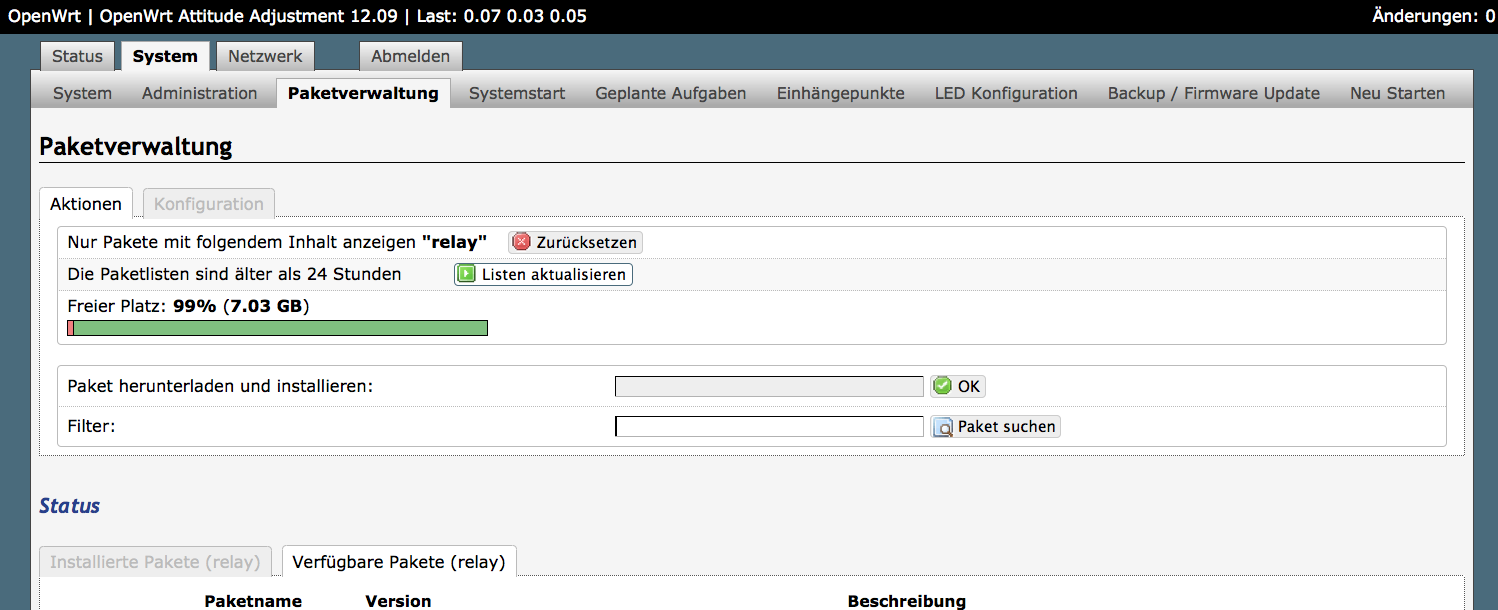

opkg update

opkg install openvpn openvpn-easy-rsa openssh-sftp-server

Zertifikate erstellen:

Optional die

vi /etc/easy-rsa/vars

für default vorbelegungen anpassen:

export KEY_COUNTRY="DE"

export KEY_PROVINCE="Niedersachsen"

export KEY_CITY="Langenhagen"

export KEY_ORG="TWSoft"

export KEY_EMAIL="mail@email.de"

export KEY_EMAIL=mail@email.de

# Der KEY_CN mus EINDEUTIG und EINMALIG sien

export KEY_CN=server.email.de

export KEY_NAME=server.email.de

export KEY_OU=TWSoft

export PKCS11_MODULE_PATH=changeme

export PKCS11_PIN=1234

In das /etc/easy-rsa Verzeichnis wechseln.

./clean-all

ausführen. Löscht das ganze /etc/easy-rsa/keys Verzeichnis

build-ca

Erzeugt diese Fragen:

Country Name (2 letter code) [DE]:

State or Province Name (full name) [DE]:Langenhagen

Locality Name (eg, city) [Langenhagen]:

Organization Name (eg, company) [TWSoft]:

Organizational Unit Name (eg, section) [TWSoft]:

Common Name (eg, your name or your server’s hostname) [EINDEUTIG.wenzlaff.de] www.wenzlaff.de

Name [server.wenzlaff.de]:www.wenzlaff.de

Email Address [mail@email.de]:

Erstellt in /etc/easy-rsa/keys die Dateien:

ca.key

ca.crt

Dann

build-dh

und ein paar Minuten warten bis in /etc/easy-rsa/keys die

dh1024.pem

erzeugt wurde.

Jetzt noch die Server Key erzeugen mit:

build-key-server server

Und einige Fragen beantworten:

Country Name (2 letter code) [DE]:

State or Province Name (full name) [DE]:Hannover

Locality Name (eg, city) [Langenhagen]:

Organization Name (eg, company) [TWSoft]:

Organizational Unit Name (eg, section) [TWSoft]:

Common Name (eg, your name or your server’s hostname) [server]:

Name [server.wenzlaff.de]:

Email Address [mail@email.de]:

Please enter the following ‚extra‘ attributes

to be sent with your certificate request

A challenge password []:1234

An optional company name []:TWSoft

Using configuration from /etc/easy-rsa/openssl-1.0.0.cnf

Check that the request matches the signature

Signature ok

The Subject’s Distinguished Name is as follows

countryName :PRINTABLE:’DE‘

stateOrProvinceName :PRINTABLE:’Hannover‘

localityName :PRINTABLE:’Langenhagen‘

organizationName :PRINTABLE:’TWSoft‘

organizationalUnitName:PRINTABLE:’TWSoft‘

commonName :PRINTABLE:’server‘

name :PRINTABLE:’server.wenzlaff.de‘

emailAddress :IA5STRING:’mail@email.de‘

Certificate is to be certified until Oct 2 18:00:57 2023 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Nun gibt es in /etc/easy-rsa/keys auch die

server.crt

server.csr

server.key

Alle erzeugten Key in eine .p12 Datei packen mit:

build-key-pkcs12 thomas

Und wieder die gewohnten Fragen beantworten:

Country Name (2 letter code) [DE]:

State or Province Name (full name) [DE]:Hannover

Locality Name (eg, city) [Langenhagen]:

Organization Name (eg, company) [TWSoft]:

Organizational Unit Name (eg, section) [TWSoft]:

Common Name (eg, your name or your server’s hostname) [thomas]:

Name [server.wenzlaff.de]:

Email Address [email@mail.de]:

Please enter the following ‚extra‘ attributes

to be sent with your certificate request

A challenge password []:4567

An optional company name []:TWSoft

Using configuration from /etc/easy-rsa/openssl-1.0.0.cnf

Check that the request matches the signature

Signature ok

The Subject’s Distinguished Name is as follows

countryName :PRINTABLE:’DE‘

stateOrProvinceName :PRINTABLE:’Hannover‘

localityName :PRINTABLE:’Langenhagen‘

organizationName :PRINTABLE:’TWSoft‘

organizationalUnitName:PRINTABLE:’TWSoft‘

commonName :PRINTABLE:’thomas‘

name :PRINTABLE:’server.wenzlaff.de‘

emailAddress :IA5STRING:’mail@email.de‘

Certificate is to be certified until Oct 2 17:59:08 2023 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Enter Export Password: 0000

Verifying – Enter Export Password: 0000

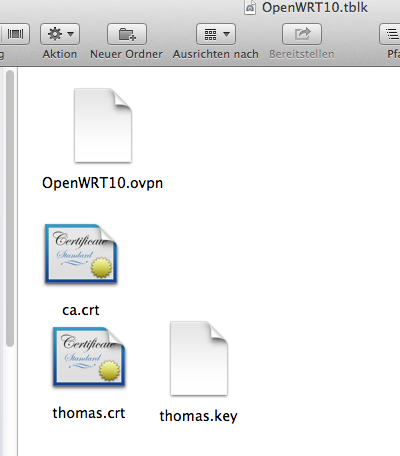

So jetzt sind auch in /etc/easy-rsa/keys die

thomas.csr

thomas.crt

thomas.key

thomas.p12

Dateien für den Client erstellt worden.

Jetzt müssen die Keys noch auf den Server und den Client verteilt werden.

cd /etc/easy-rsa/keys

cp ca.crt ca.key dh1024.pem server.crt server.key /etc/openvpn/

Hier noch eine kleine Zuordungstabelle, welche Zertifikate wo hinkommen:

Dateiname Speicherort Beschreibung geheim

ca.crt Server + Clients Root CA Zertifikat Nein

ca.key im Safe :) Root CA Schlüssel Ja

dh{Wert}.pem Server Diffie Hellman Nein

server.crt Server Server Zertifikat Nein

server.key Server Server Schlüssel Ja

vpnclient01.crt Client 1 Client 1 Zertifikat Nein

vpnclient01.key Client 1 Client 1 Schlüssel Ja

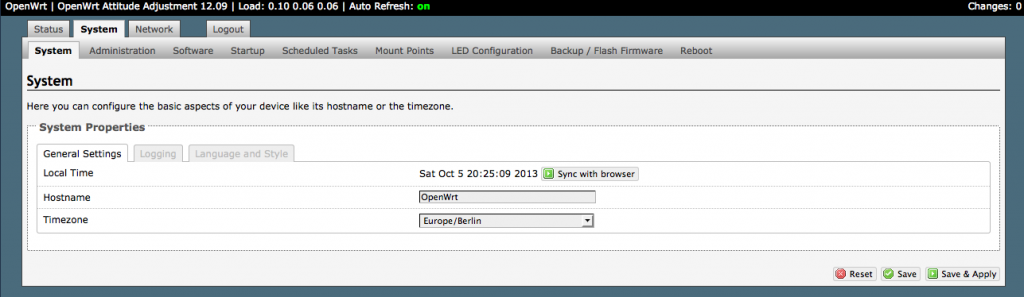

Server Konfigurieren vi /etc/config/openvpn

config 'openvpn' 'lan'

option 'enable' '1'

option 'port' '1194'

option 'proto' 'udp'

option 'dev' 'tap0'

option 'ca' '/etc/openvpn/ca.crt'

option 'cert' '/etc/openvpn/server.crt'

option 'key' '/etc/openvpn/server.key'

option 'dh' '/etc/openvpn/dh1024.pem'

option 'ifconfig_pool_persist' '/tmp/ipp.txt'

option 'keepalive' '10 120'

option 'comp_lzo' '1'

option 'persist_key' '1'

option 'persist_tun' '1'

option 'status' '/tmp/openvpn-status.log'

option 'verb' '3'

option 'server_bridge' '192.168.2.123 255.255.255.0 192.168.2.122 192.168.2.111'

option 'push' 'redirect-gateway def1'

list 'push' 'dhcp-option DNS 192.168.2.123'

Server Starten mit:

/etc/init.d/openvpn start

und:

/etc/init.d/openvpn stop

Restart

/etc/init.d/openvpn restart

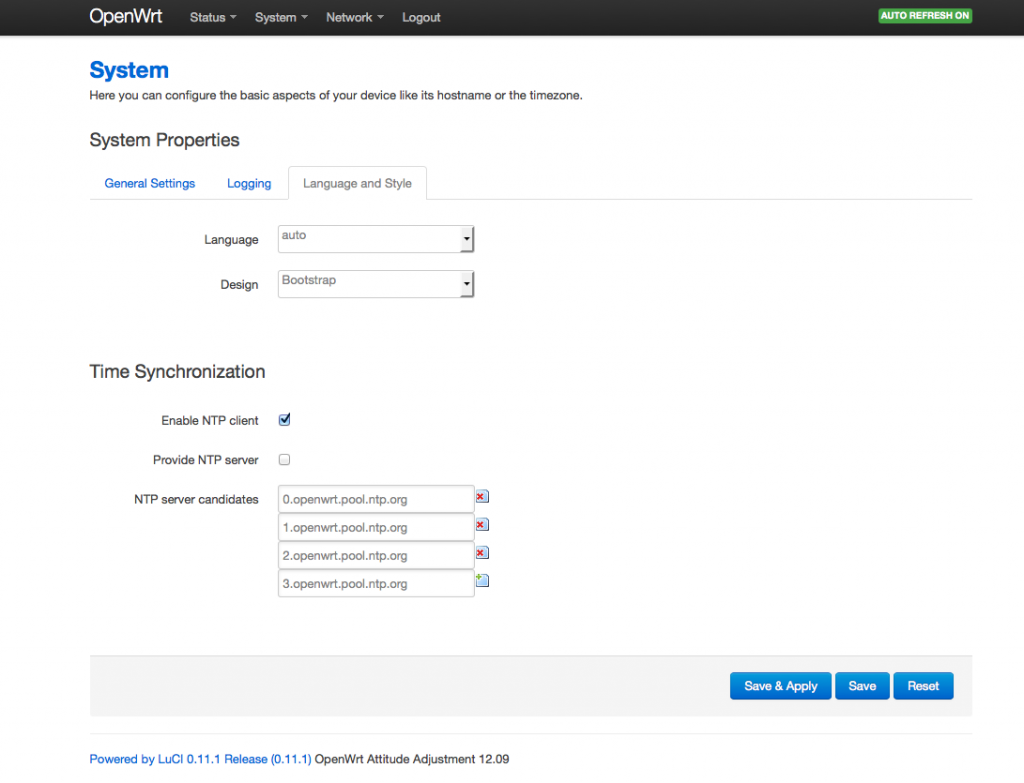

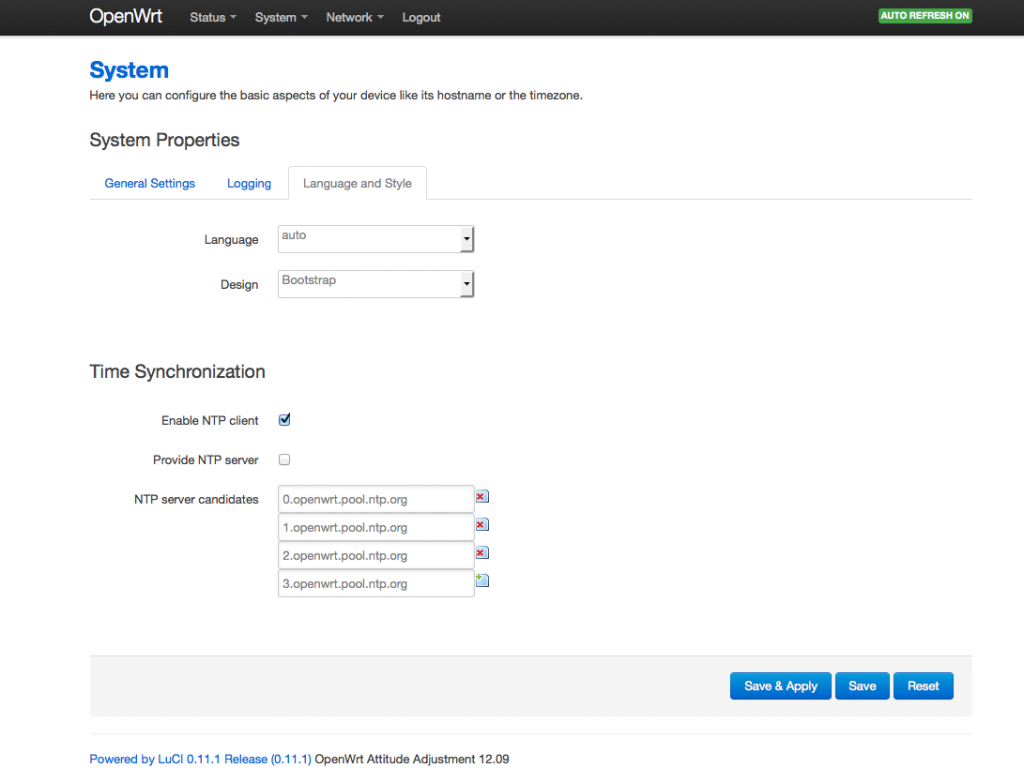

Und für Autostart einmal oder über Luci:

/etc/init.d/openvpn enable

Nur wenn der VPN-Server läuft, ist über Luci das tap0 Device erreichbar.

Im Firewall vi /etc/config/firewall den Port 1194 freischalten:

config 'rule'

option 'target' 'ACCEPT'

option 'dest_port' '1194'

option 'src' 'wan'

option 'proto' 'tcpudp'

option 'family' 'ipv4'

/etc/init.d/firewall restart

Adressbereich setzen vi /etc/config/dhcp

config dhcp lan

option interface lan

option ignore 0

option start 150 # von .150 bis .199 = 49 Adressen

option limit 49

option leasetime 12h

reboot

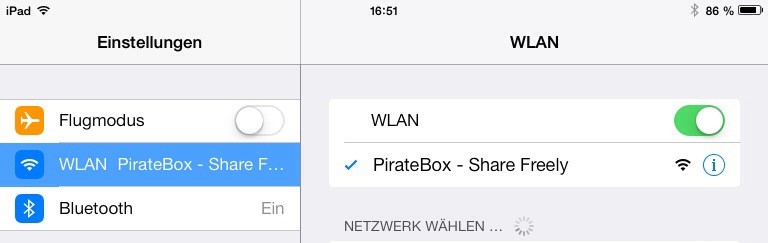

IPhone Client Konfiguration.

Dafür brauchen wir eine OpenWrt.ovpn Datei. Die müssen wir uns aus den Zertifikaten und Key zusammenbauen:

# TW OpenWrt Configuration für xxx.no-ip.org IP:

remote xx.xxx.xxx.xxx 1194

client

tls-client

dev tun # tap geht nicht mit OpenVpn App 1.01 build 88

proto udp

remote-cert-tls server

resolv-retry infinite

nobind

persist-tun

persist-key

pkcs12 thomas.p12

comp-lzo

verb 3

# hier die Zertifikate von ca.crt, thomas.crt, thomas.key einfügen:

—–BEGIN CERTIFICATE—–

MIIEBDCCA22gAwIBAgIJAgg/WZdmAp

…

+6VIFdXmjy19eZQJzEJFxO5+iqZ6EZhs

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

MIIEQDCCA6mgAwIBAgIBAjANB

…

jGlI9+MUzx3nHhhU1W1F3s4zeeS3TFmjb7xhori4J7JZugOS

—–END CERTIFICATE—–

—–BEGIN PRIVATE KEY—–

gYBxm4LOI4uFPgBmS/9zjEZ1TGyE

…

JUe0BUfOhe4x

—–END PRIVATE KEY—–

An dieser Stelle habe ich gemerkt, das der OpenVPN 1.01 build 88 Client für das iPhone, kein TAP unterstützt.

Die von mir oben gewünschte Bridge über TAP-Device (virtuelle Netzwerkkarte, ethernet Adapter) ist also nicht möglich.

Also umkonfigurieren so das zumindestenst ein OpenVPN TUN läuft.

Also ist kein Layer 2 Tunnel mit dieser App und dem iPhone möglich. Schade!

vi /etc/config/openvpn

config 'openvpn' 'lan'

option 'enable' '1'

option 'port' '1194'

option 'proto' 'udp'

option 'dev' 'tun'

option 'ca' '/etc/openvpn/ca.crt'

option 'cert' '/etc/openvpn/server.crt'

option 'key' '/etc/openvpn/server.key'

option 'dh' '/etc/openvpn/dh1024.pem'

option 'ifconfig_pool_persist' '/tmp/ipp.txt'

option 'keepalive' '10 120'

option 'comp_lzo' '1'

option 'persist_key' '1'

option 'persist_tun' '1'

option 'status' '/var/log/openvpn-status.log'

option 'verb' '3'

option 'server' '10.0.0.0 255.255.255.0'

list 'push' 'redirect-gateway def1'

list 'push' 'dhcp-option DOMAIN lan'

list 'push' 'dhcp-option DNS 192.168.2.1'

vi /etc/config/firewall

config 'include'

option 'path' '/etc/firewall.user' config 'rule'

option 'target' 'ACCEPT' option 'name' 'VPN'

option 'src' 'wan'

option 'proto' 'udp'

option 'dest_port' '1194'

vi /etc/firewall.user

iptables -t nat -A prerouting_wan -p udp --dport 1194 -j ACCEPT

iptables -A input_wan -p udp --dport 1194 -j ACCEPT

iptables -I INPUT -i tun+ -j ACCEPT

iptables -I FORWARD -i tun+ -j ACCEPT

iptables -I OUTPUT -o tun+ -j ACCEPT

iptables -I FORWARD -o tun+ -j ACCEPT

Connect im iPhone läuft schon mal.