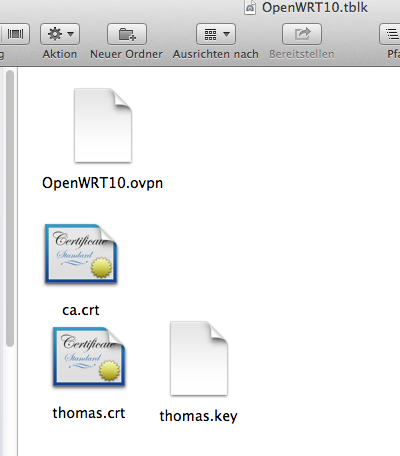

Syncthing generiert automatisch selbstsignierte Zertifikate und Keys. Wenn man eigene Zertifikate verwenden will, muss man den Server runterfahren und die Zertifikats Datei https-cert.pem und den privaten Schlüssel https-key.pem durch eigene Zertifikate ersetzen. Die Zertifkate liegen z.B. auf dem Raspberry Pi wenn das syncthing mit apt install installiert wurde im

~/.config/syncthing

Verzeichnis. Alle Parameter von synching sind hier zu finden.

Dann einfach den Server neu starten. „Syncthing Zertifikate und Keys für die HTTPS-GUI-Verbindung durch benutzer Zertifikate auf dem Raspberry PI ersetzen“ weiterlesen