Auf der Terrasse sitzen geht wegen 0,5 Meter Schnee nicht

deshalb Ripemd-160 JUnit Test mit eine Millionen check implementiert. … „Auf der Terrasse sitzen geht wegen 0,5 Meter Schnee nicht, deshalb Ripemd-160 eine Millionen check“ weiterlesen

Wenzlaff.de – Rund um die Programmierung

mit Java, Raspberry Pi, SDR, Linux, Arduino, Sicherheit, Blender, KI, Statistik, Krypto und Blockchain

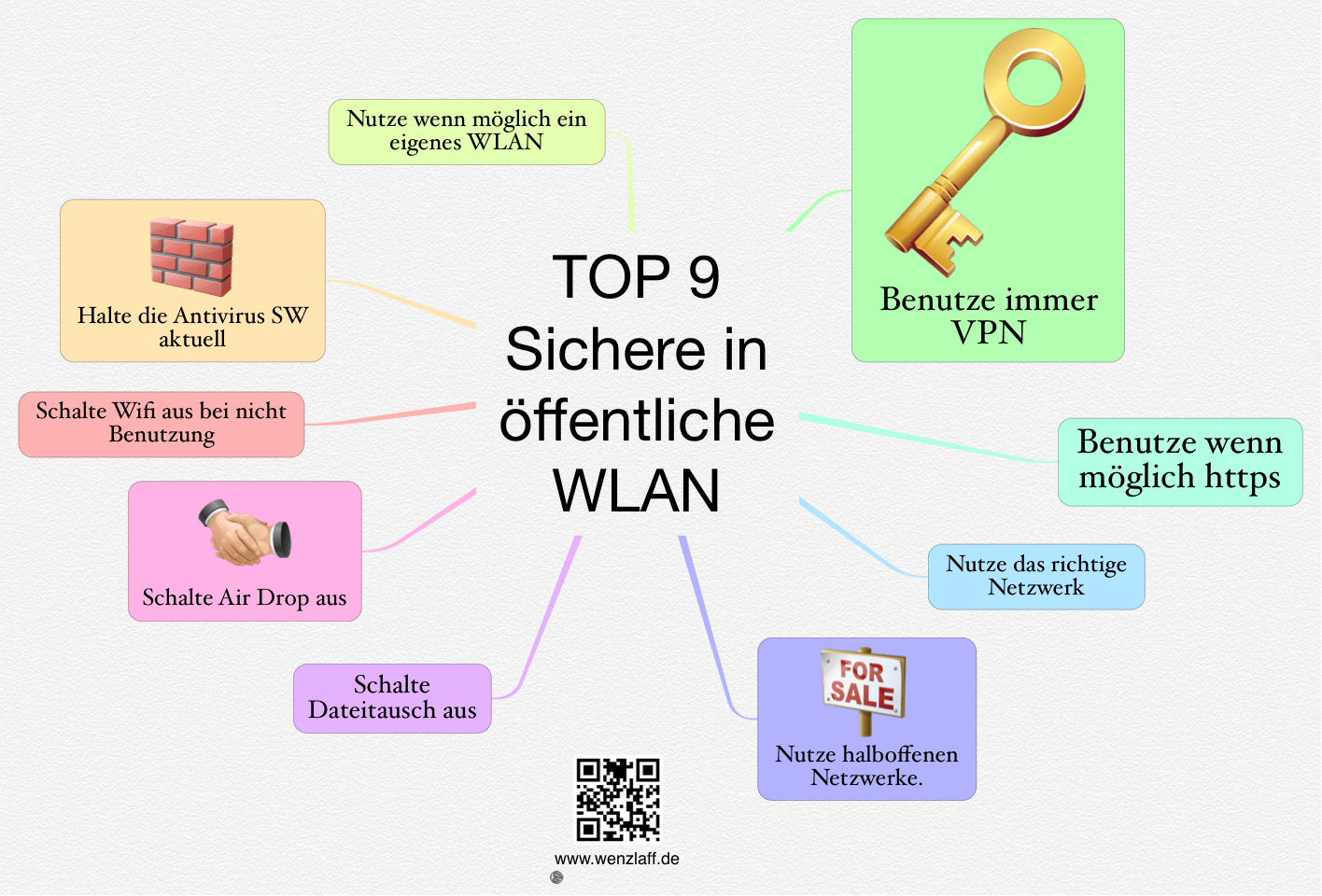

Rund um die Sicherheit im Netz und von Programmen.

Auf der Terrasse sitzen geht wegen 0,5 Meter Schnee nicht

deshalb Ripemd-160 JUnit Test mit eine Millionen check implementiert. … „Auf der Terrasse sitzen geht wegen 0,5 Meter Schnee nicht, deshalb Ripemd-160 eine Millionen check“ weiterlesen

Kryptografische Hashfunktionen können zur Integritätsprüfung verwendet werden, um Änderungen in Daten festzustellen. Bitcoin verwendet kryptografische Hashfunktionen sehr ausgiebig, um zu überprüfen, dass sich Daten nicht geändert haben. Zum Beispiel wird immer ab und zu – durchschnittlich alle 10 Minuten – ein neuer Hash der gesamten Zahlungsgeschichte erzeugt. Wenn jemand versucht, diese Daten zu ändern, wird dies sofort von jedem, der die Hashes überprüft, bemerkt.

Grundlegenden Eigenschaften von Hash:

-Gleiche Eingabedaten erzeugen den gleichen Hash.

-Leicht unterschiedliche Eingabedaten erzeugen sehr unterschiedliche Hashes.

-Der Hash hat stets eine feste Länge. Bei SHA256 sind dies 256 Bits.

-Die Holzhammermethode Trial-and-Error ist der einzige bekannte Weg, einen Input zu finden, der einen bestimmten Hash erzeugt.

Hier mal ein kleines Java Beispiel mit unterschiedlichen Libs und pur Java: … „Mal was anderes als Schnee und Glatteis: Salzen mit SHA-256 in Java“ weiterlesen

Das Bitcoin Testnet ist eine alternative Bitcoin-Blockchain, die Entwickler zum Testen verwenden. Testnet-Münzen haben keinen Wert. Entwickler verwenden Testnet, um mit der Blockchain zu experimentieren, ohne echte Bitcoins zu verwenden oder sich Sorgen zu machen, dass die Hauptkette unterbrochen wird.

Hier drei Seiten, um Bitcoin im Testnet zu „kaufen“:… „Wo gibt es Bitcoin (BTC) Faucet für das Bitcoin Testnet kostenlos?“ weiterlesen

Wie kann man für Bitcoin die geheimen Wörter, private und public Key und Adressen mit Java auf einem Raspberry Pi generieren? Hier mal ein Beispiel. Zuerst ein BPMN für den Überblick wie es läuft.

Das geht in 1 Minute, mit diesen drei Schritten auf der Komandozeile … „Java Bitcoin: BIP39 Mnemonic Generierung mit Adressen mit Java auf einem Raspberry Pi in 1 Minute – Crypto BPMN“ weiterlesen

Wer mal alle Security Provider im System ausgeben will, kann diese Methode verwenden:

|

1 2 3 4 5 6 7 8 |

private static Provider[] getSecurityProviders() { System.out.println("Alle " + Security.getProviders().length + " im System bekannten Security Provider:"); Provider[] provider = Security.getProviders(); for (int i = 0; i < provider.length; i++) { System.out.println(provider[i].getInfo()); } return provider; } |

Ergebnis auf einem Test-System: „Java: Ausgabe Methode aller im System bekannten Security Providers oder safety first“ weiterlesen

Nmap gibt es seit dem 9.10.2020 schon in Version 7.91. Wenn man Nmap wie im letzten Beitrag installiert mit apt-get install nmap wird nur die Version 7.7 aus dem Jahr 2018 installiert. Wer die neue Version 7.91 braucht kann sie auch in ein paar Minuten selbst compiliern.

Das geht so:

Es muss nicht immer Kali sein. Auch FFP2-Masken schützen keine Rechner, da muss man schon aktiv nach Sicherheitslücken suchen und stopfen. Auch ein Raspberry Pi mit Debian geht für das Scannen von Netzwerken mit nmap. Heute wollen wir das Ergebnis des Sicherheits-Scanns mal in eine lesbare HTML-Form mit xsltproc transformieren. Das geht in ein paar Minuten.

Der Aufbau soll sein:

Dann mal los, es sind nur 5 Schritte nötig:

1. Installieren von nmap und xsltproc „nmap scan von xml to html mit xsltproc auf Raspberry Pi mit Debian (Kali)“ weiterlesen

Kryptowährungen wie z.B. Bitcoin sind in aller Munde. Es gibt heute ca. 9000 Kryptowährungen, wie z.B. Bitcoin, Ethereum, Tether, XPR, Chainlink, Litercoin und Monero um mal 7 zu nennen.

Kann man mit einem alten Raspberry Pi Model B oder W Zero Krypto-Geld schürfen? Ja, warum nicht, das geht sogar ziemlich einfach, wie dieser Artikel zeigt. Rechnet es sich? Dazu später mehr.

Vorraussetzung ist ein aktuell installiertes Debian und zugriff auf die Kommandozeile.

Dann brauchen wir noch eine Anmeldung bei Minig-Pool, da man alleine es nicht schaft. Z.b. bei Minergate.com und die E-Mail-Adresse, womit wir uns dort angemeldet haben. Die Anmeldung bei diesem Mining-Pool ist kostenlos. Minergate ist ein Open-Source-Multi-Kryptowährungs-Mining-Pool.

So, jetzt wollen wir mal Krypto-Geld erzeugen. Wir werden die Währung Monero erzeugen. Wikipedia sagt zu Monero: „Monero (XMR) ist eine dezentrale, Blockchain-basierte Kryptowährung, vergleichbar mit Bitcoin. Im Gegensatz zu Bitcoin setzt Monero jedoch einen stärkeren Fokus auf die Privatsphäre bzw. Anonymität seiner Nutzer (Privacy Coin) und verfolgt einen anderen Ansatz in Bezug auf die Skalierbarkeit. Das Wort „monero“ ist der Sprache Esperanto entnommen und bedeutet „Münze“. Monero (XMR) ist auf bis zu 12 dezimale Nachkommastellen teilbar, d. h. die kleinste Währungseinheit beträgt 0,000 000 000 001 XMR = 10 hoch −12 XMR.

Ok, dann mal los, es dauert ca. 1-2 Stunden ( 15 Min, auf einem Raspberry Pi 4) um den Miner zu bauen und das erste Geld zu erzeugt. Es sind nur diese 4 Schritte nötig und es ist mal etwas anderes als Co2-Ampeln bauen … „Kryptowährung schürfen mit einem Raspberry Pi“ weiterlesen

Automatischer täglicher Server Check mit Ping. Es wird auf Erreichbarkeit getestet und im Fehlerfall eine Pushover Nachricht an das Handy versendet. Kann schnell und leicht erweitert werden. Einfach einen neuen inject Node mit Server URL und Zeitpunkt ergänzen.

Der Code des Flows „Automatischer Server-Check auf Erreichbarkeit und im Fehlerfall eine Pushover Nachricht an das Handy senden – Wie?“ weiterlesen

Wenn in der /etc/wpa_supplicant/wpa_supplicant.conf eines Raspberry Pi noch das WLAN-Passwort im Klartext steht, kann das optional durch einen Key ersetzt werden. Der Key kann einfach als ROOT erstellt werden:

|

1 2 |

sudo -i wpa_passphrase "WLAN-NAME" "WLAN-PASSWORT" >> /etc/wpa_supplicant/wpa_supplicant.conf |

Dann noch die auskommentierte Passwortzeile löschen, wie hier ausführlich beschrieben.

Hier mal ein 6 Minuten live Video zum 10-millionsten Download der Corona-Warn-App. Ein Bluetooth Scann mit dem Raspberry Pi für Auswertung mit Wireshark …

Wir wollen mal alle Bluetooth Geräte im Umkreis Scannen, ohne sich mit mit den Geräten zu pairen. Es werden so schon genug Infos geliefert um ein Device zu tracken. Also nur an eigenen Geräten testen. Wir verwenden dazu den btscanner. Der wird wie folgt beschrieben:

|

1 2 3 4 5 6 7 |

btscanner is a tool designed specifically to extract as much information as possible from a Bluetooth device without the requirement to pair. A detailed information screen extracts HCI and SDP information, and maintains an open connection to monitor the RSSI and link quality. btscanner is based on the BlueZ Bluetooth stack, which is included with recent Linux kernels, and the BlueZ toolset. btscanner also contains a complete listing of the IEEE OUI numbers and class lookup tables. Using the information gathered from these sources it is possible to make educated guesses as to the host device type |

Wenn das nichts ist. Infos ohne pair! Aber nur für die Weiterbildung!

Wenn der noch nicht installiert ist:

sudo apt-get install btscanner

Dann brauchen wir eine USB-Bluetooth-Adapter im Raspberry Pi, wie auch hier schon beschrieben. Dann schauen wir, ob alles richtig konfiguriert ist.

hciconfig

Ergebnis ungefähr:

|

1 2 3 4 5 |

hci0: Type: Primary Bus: USB BD Address: 00:00:xx:xx:xx:xx ACL MTU: 1017:8 SCO MTU: 64:8 UP RUNNING PSCAN RX bytes:15760 acl:20 sco:0 events:1238 errors:0 TX bytes:8047 acl:20 sco:0 commands:723 errors:0 |

Dann noch mal … „Bluetooth Scann mit btscanner von einem Raspberry Pi mit Debian buster, es muss ja nicht immer Kali sein“ weiterlesen

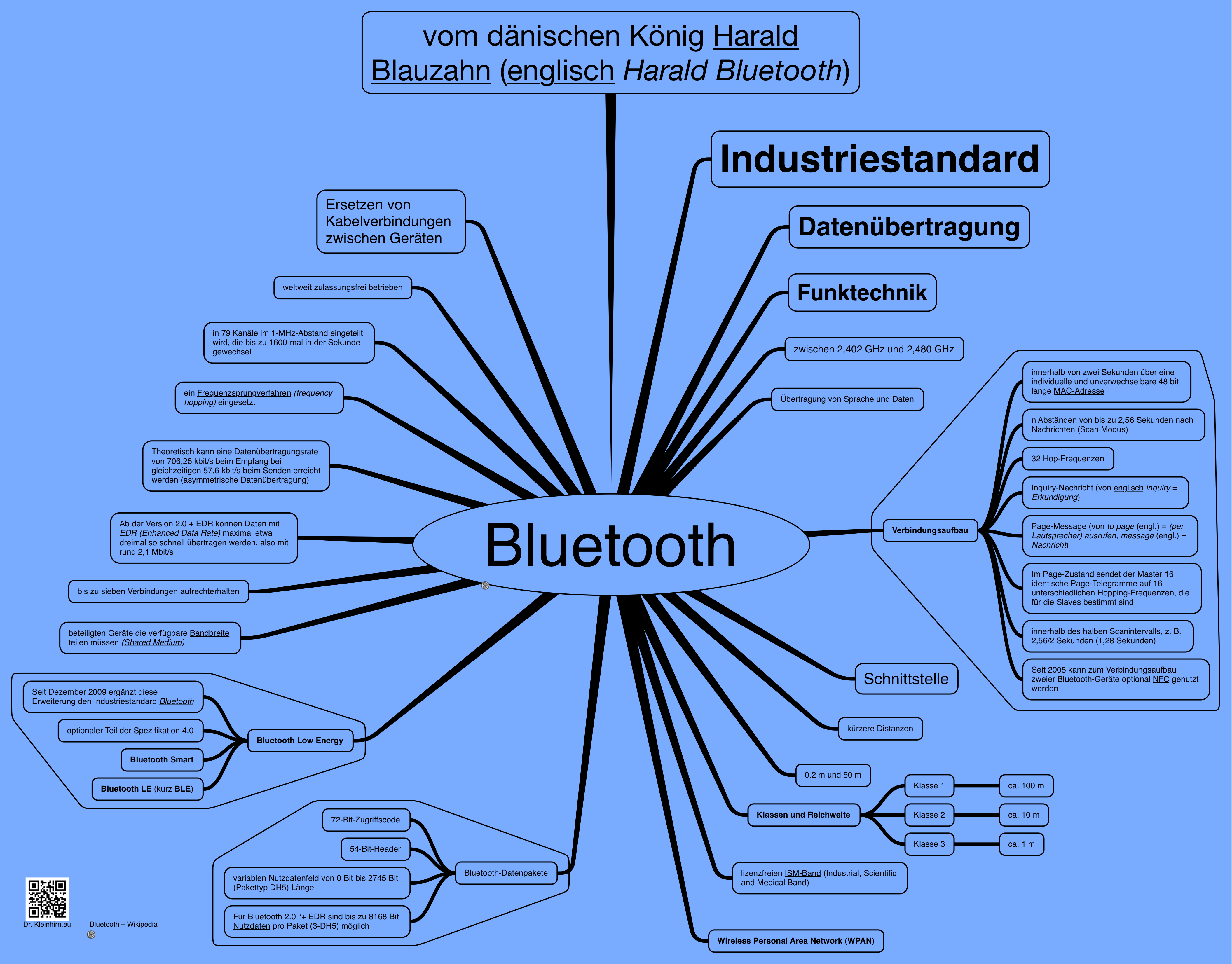

Zum 10-millionsten Download der Corona-Warn-App hatte ich mal Interesse an Bluetooth. Da die Corona-Warn-App mit Bluetooth arbeitet und der Quellcode und Doku auf github zu finden ist. Also erst mal eine Mindmap zum Thema Bluetooth:

Danke Dr.Kleinhirn.eu für die Erlaubnis zur Veröffentlichung der Mindmap

Danke Dr.Kleinhirn.eu für die Erlaubnis zur Veröffentlichung der Mindmap

Dann fangen wir mal ganz einfach an mit ein Bluetooth-Scann mit dem Raspberry Pi und Auswertung der Daten mit Wireshark. Wir brauchen nicht viel. Einen Raspberry Pi und eine Bluetooth USB Stick und 1-2 Stunden Zeit. Ich habe z.B. diesen Bluethooth-USB-Adapter verwendet:

Erst mal das Rasbian-Linux-System updaten und ein paar Programme installieren, wenn sie nicht schon vorhanden sind: „Zum 10-millionsten Download der Corona-Warn-App mal ein Bluetooth Scann mit dem Raspberry Pi und Wireshark“ weiterlesen

Da vor ein paar Tagen der öffentliche Schlüssel für das gitlab.com Repo geändert wurde, kommt es beim apt-get update evl. zu diesem Fehler:

W: An error occurred during the signature verification. The repository is not updated and the previous index files will be used. GPG error: https://packages.gitlab.com/gitlab/raspberry-pi2/debian jessie InRelease: Die folgenden Signaturen konnten nicht überprüft werden, weil ihr öffentlicher Schlüssel nicht verfügbar ist: NO_PUBKEY 3F01618A51312F3F

W: Fehlschlag beim Holen von https://packages.gitlab.com/gitlab/raspberry-pi2/debian/dists/jessie/InRelease Die folgenden Signaturen konnten nicht überprüft werden, weil ihr öffentlicher Schlüssel nicht verfügbar ist: NO_PUBKEY 3F01618A51312F3F

W: Einige Indexdateien konnten nicht heruntergeladen werden. Sie wurden ignoriert oder alte an ihrer Stelle benutzt.

(c) 2020 K. Wenzlaff – mit freundlicher Genehmigung

(c) 2020 K. Wenzlaff – mit freundlicher Genehmigung

Was kann bei dieser Fehlermeldung gemacht werden? „Raspberry Pi: NO_PUBKEY 3F01618A51312F3F“ weiterlesen

Jetzt ist die Zeit der Videokonferenzen (covid-19, home office). Da da es bei Zoom viele Sicherheitslücken (heise.de spricht von Sicherheitsalptraum) gibt und es nicht auf einen eigenen Rechner laufen kann, könnte man das OpenSource Jitsi verwenden.

Hier gibt es eine Anleitung „Videokonferenz auf dem Raspberry Pi mit Jitsi?“ weiterlesen

Bettercap ist in Go implementiert. Es gibt viele Module, darunter solche für DNS-Spoofing, Netsniffing, Wifi-Analysen und Wake-on-LAN.

Ok, dann mal eben in 30 Minuten auf einem Raspberry Pi W Zero installieren:

|

1 2 3 4 5 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install build-essential ruby-dev libpcap-dev sudo gem install bettercap sudo bettercap -h |

Ergebniss:

So, dann steht nun nichts mehr einer MITM attack im Wege, weitere Infos hier oder auf der Projektseite.

Das sind die amtlichen Werte, mein Raspberry Pi leitet sie nur weiter. Die Niedersächsische Gewerbeaufsicht misst Umweltdaten und stellt sie zur freien Verfügung bereit, hier die Grafiken:

Eine Google-Dork-Abfrage (oder Bing, …) beziehungsweise abgekürzt ein Dork ist eine spezielle Suchabfrage, die fortgeschrittene Parameter von Suchmaschinen wie Google, Bing usw. nutzt, um Informationen aus einer Webseite herauszufiltern, die anders nicht so leicht verfügbar wären. Dazu gehören auch Informationen, die nicht für die Öffentlichkeit gedacht sind und die nur unzureichend geschützt wurden.

Google-Dorking ist ein passiver Angriff, mit dem sich Nutzernamen, Passwörter, E-Mail-Adressen, geheime Dokumente, private Finanzdaten und Sicherheitslücken auf Webseiten herausfinden lassen.

Mit dem sqliv ist es leicht solche Abfragen zu automatisieren.

Wie kann das Python-Script auf Debian (wozu Kali 😉 installiert werden: „Dork mit sqliv auf dem Raspberry Pi unter Debian“ weiterlesen

Für SQL Injection, Penetration Testing und mehr kann der sqlmap auf dem Raspberry Pi in 5 Minuten installiert werden. Es muss ja nicht immer Kali-Linux sein. Auch auf einem Debian geht es einfach mit:

sudo apt-get install sqlmap

und schon kann es los gehen:

splmap -h

„Für SQL Injection, Penetration Testing und mehr den sqlmap auf dem Raspberry Pi in 5 Minuten installieren“ weiterlesen

„Für SQL Injection, Penetration Testing und mehr den sqlmap auf dem Raspberry Pi in 5 Minuten installieren“ weiterlesen