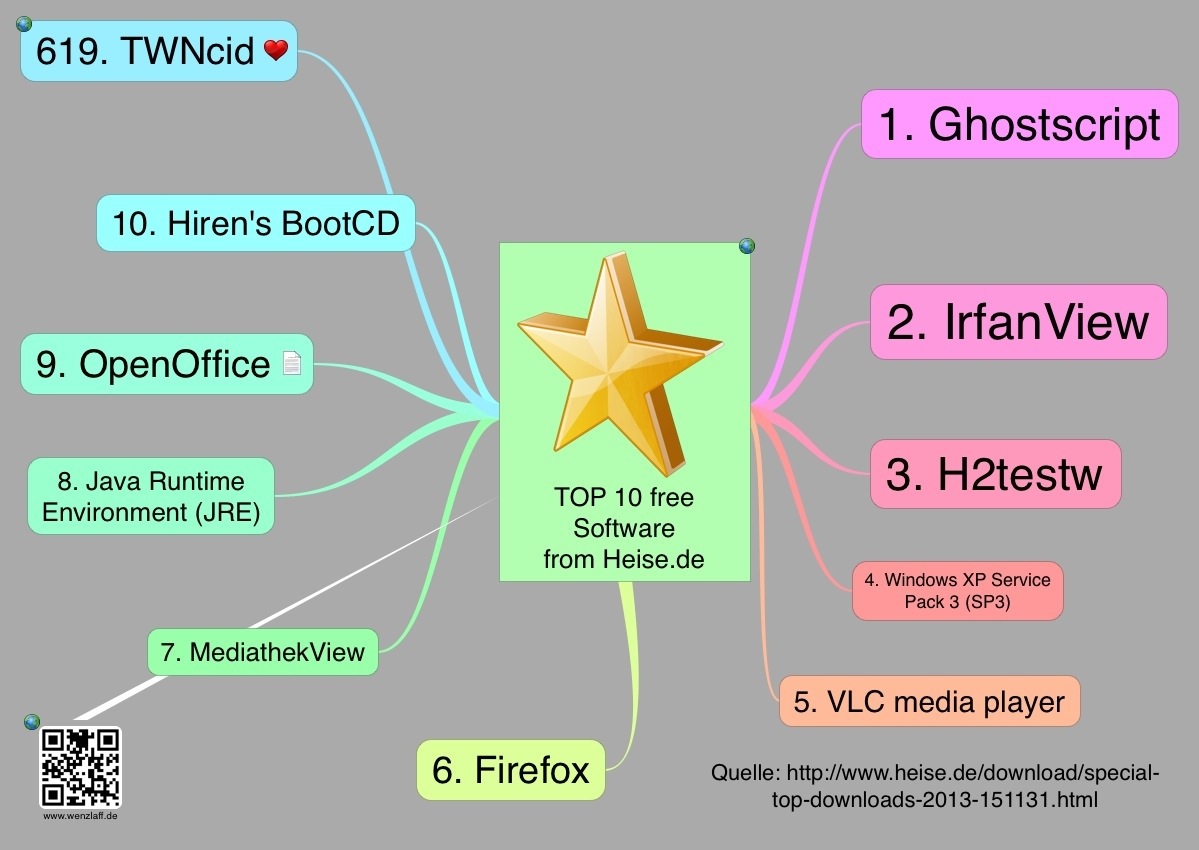

Top 10 der free Software 2013 von Heise.de Mindmap

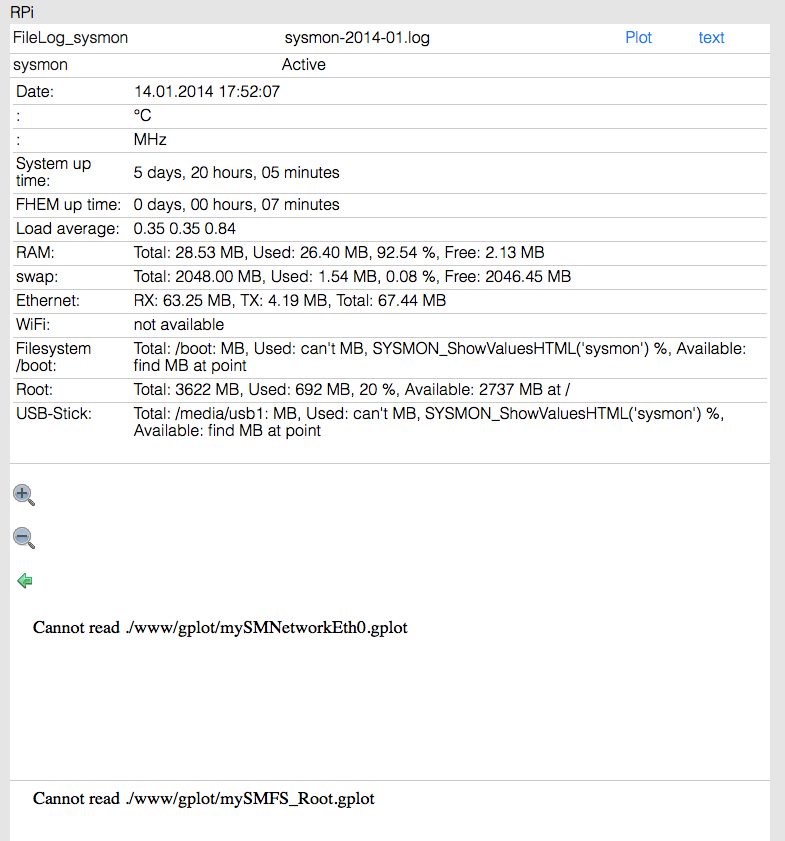

Wie wird unter Fhem der Sysmon (Systemmonitor) auf einem WR703N unter OpenWrt installiert?

Wer sein Fhem Server heute updated bekommt den Sysmon mitgeliefert (FHEM/42_SYSMON.pm). Installation wie in der Beschreibung von

Sysmon angegeben. Wenn man das Beispiel in die fhem.cfg kopiert erhält man folgende Ausgaben:

Folgende Dinge fallen auf wenn man den Beispielcode 1:1 unter OpenWrt attitude_adjustment/12.09 verwendet:

1. Die Überschrift RPi stimmt in meinem Fall nicht, da es ein WR703N ist. Evl. muss da nur die Gruppe geändert werden.

2. Die Temperatur wird nicht angezeigt. Das liegt wohl daran, das der WR703N kein eingebauten Temp.-Sensor hat. Dann sollte die Zeile nicht vorhanden sein oder aber NN stehen. Oder hat der 703N ein Temp.-Sensor?

3. Die Frequenz in Mhz wird nicht angezeigt.

4. Wifi zeigt not available an, wohl weil es ausgeschaltet ist. Gut wäre auch, wenn alles in wahlweise in Deutsch angezeigt würde.

5. USB-Stick wird auch noch nicht richtig angezeigt.

6. Die 6 Plot Dateien werden noch nicht gefunden (Cannot read ./www/gplot/mySMNetworkEth0.gplot). Habe in das www/gplot Verzeichnis geschaut. Da sind die Dateien auch nicht vorhanden. Wo bekomme ich die? Hier steht, das die von GitHub geladen werden könne. Die könnten doch auch in Fhem eingescheckt werden?

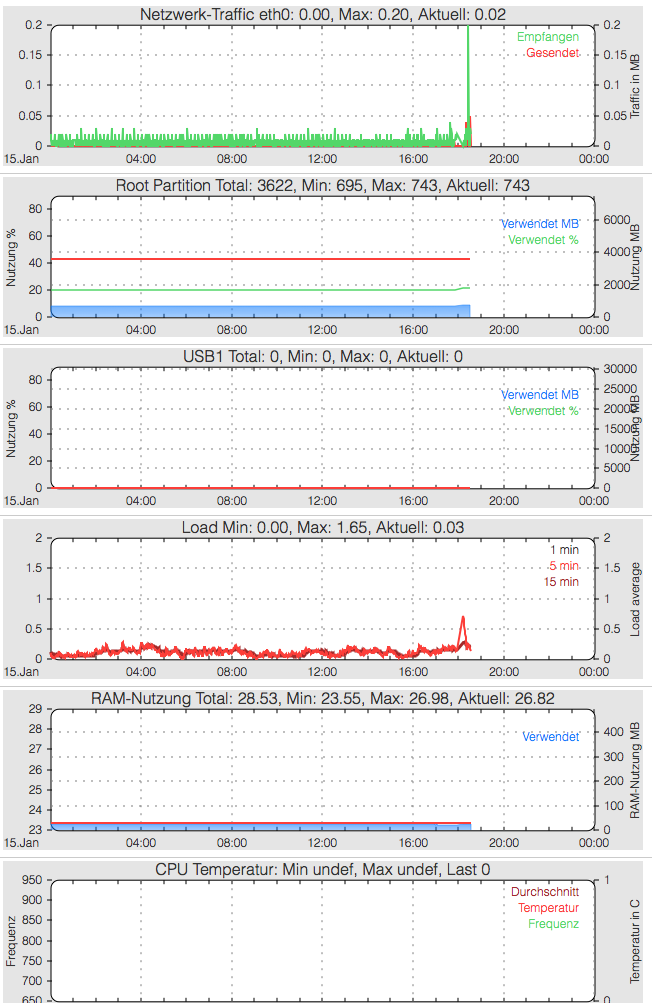

Heute noch mal ein Fhem Update, aber die plott Dateien waren noch nicht eingescheckt, ok dann eben aus dem Git holen. Ab heute sind die Dateien nun auch eingescheckt. Der folgende Schritt kann also entfallen.

[Optional]

Ein neues Verzeichnis erstellt und die Dateien aus dem Git Repository geholt und in das Fhem/www/gplot Verzeichnis kopiert mit:

mkdir plott-dateien

cd plott-dateien

git clone git://github.com/hexenmeister/MyFHEM

cp SM* ~/fhem/www/gplot/

Nach reread der Config sind die Plotts auch da, Super!

Die CPU-Speed kann auf OpenWrt wie folgt angezeigt werden, hier meine getestete Perl Funktion:

sub

CPUSpeed

{

my $CPUSpeed = qx(cat /proc/cpuinfo | grep "BogoMIPS" | sed 's/[^0-9\.]//g');

return $CPUSpeed;

}

Die könnte in Fhem integriert werden, dann würde auch die Frequenz (CPU-Speed) unter OpenWrt attitude_adjustment/12.09 angezeigt werden.

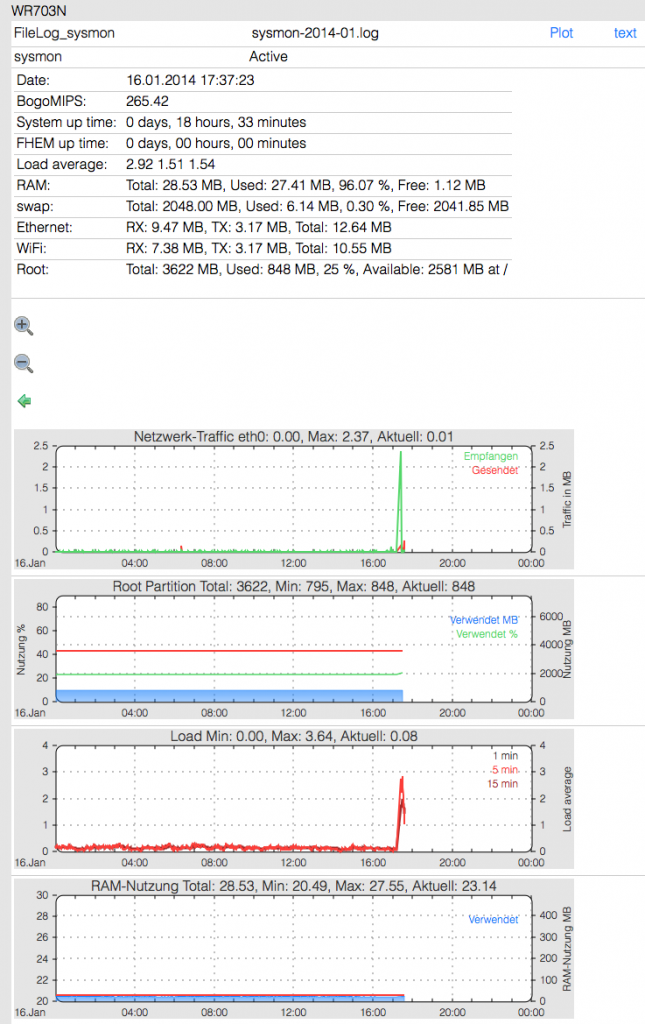

Der Entwickler hat die Funktion nun eingebaut, und der BogoMips wird nun auch angezeigt. Vielen Dank für das schnelle update. Das liebe ich an Open-Source-Projekten.

Habe die Config nun etwas angepasst, so sieht es super aus und kann bleiben:

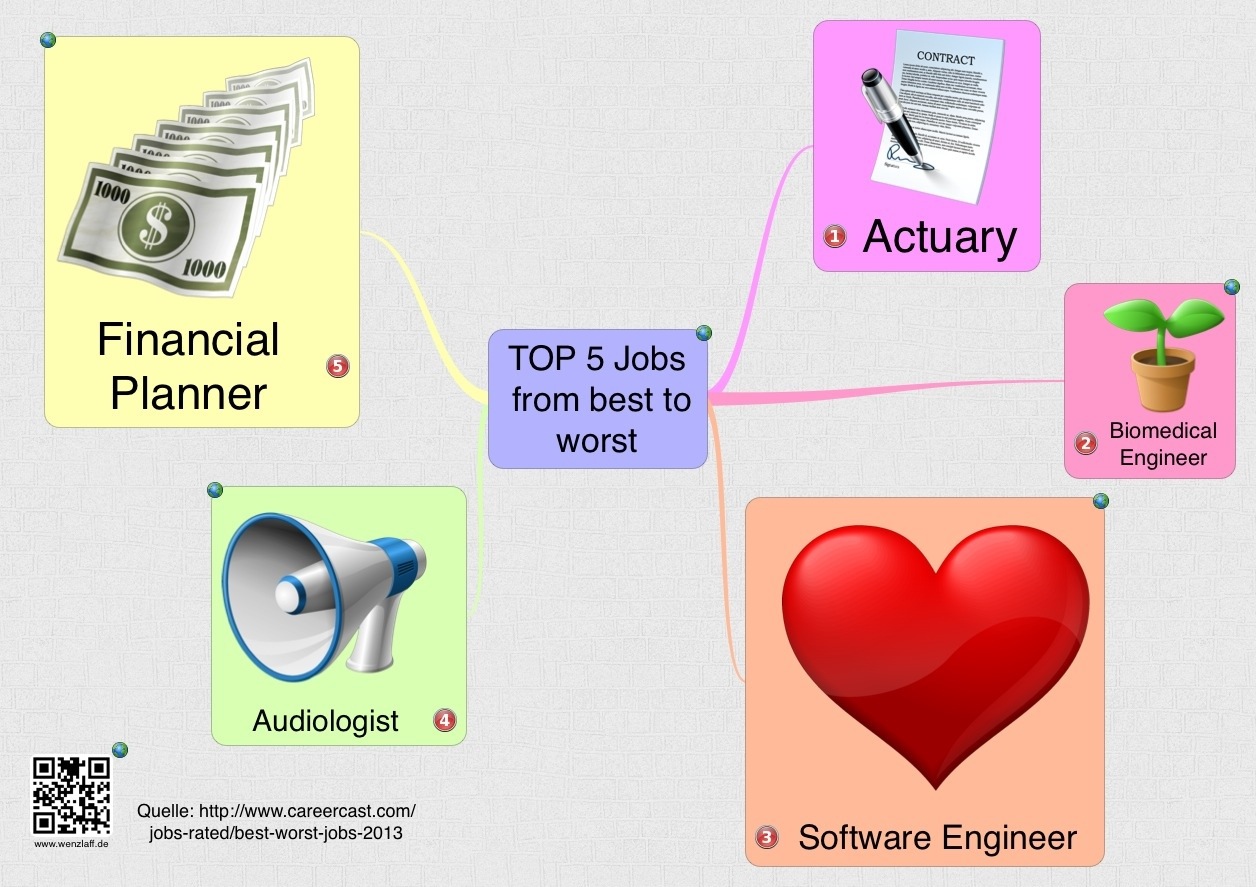

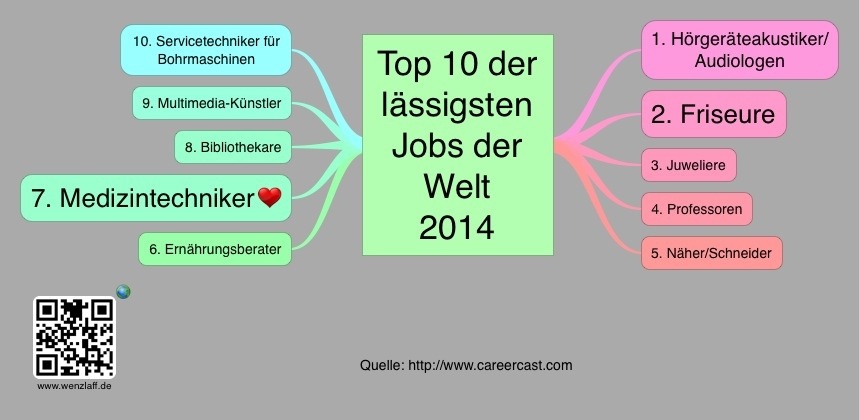

TOP 10 der ruhigen Jobs 2014

TOP 10 der stressigsten Jobs 2014

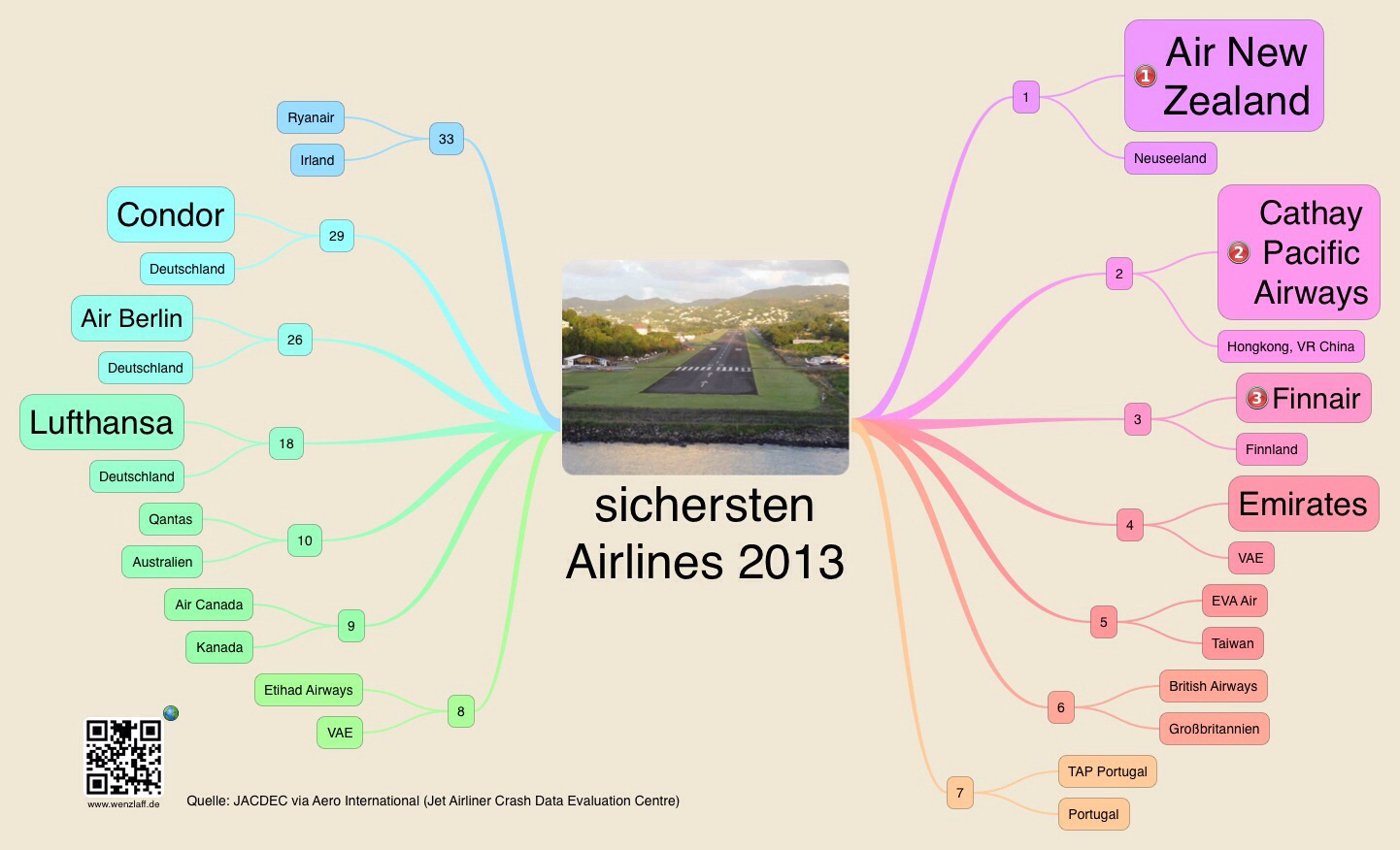

Sichere Airline Mindmap

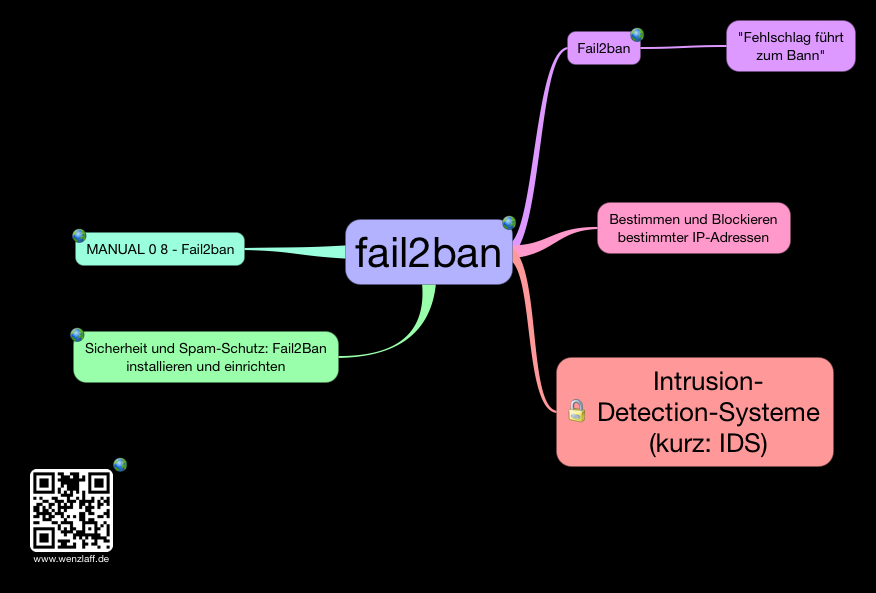

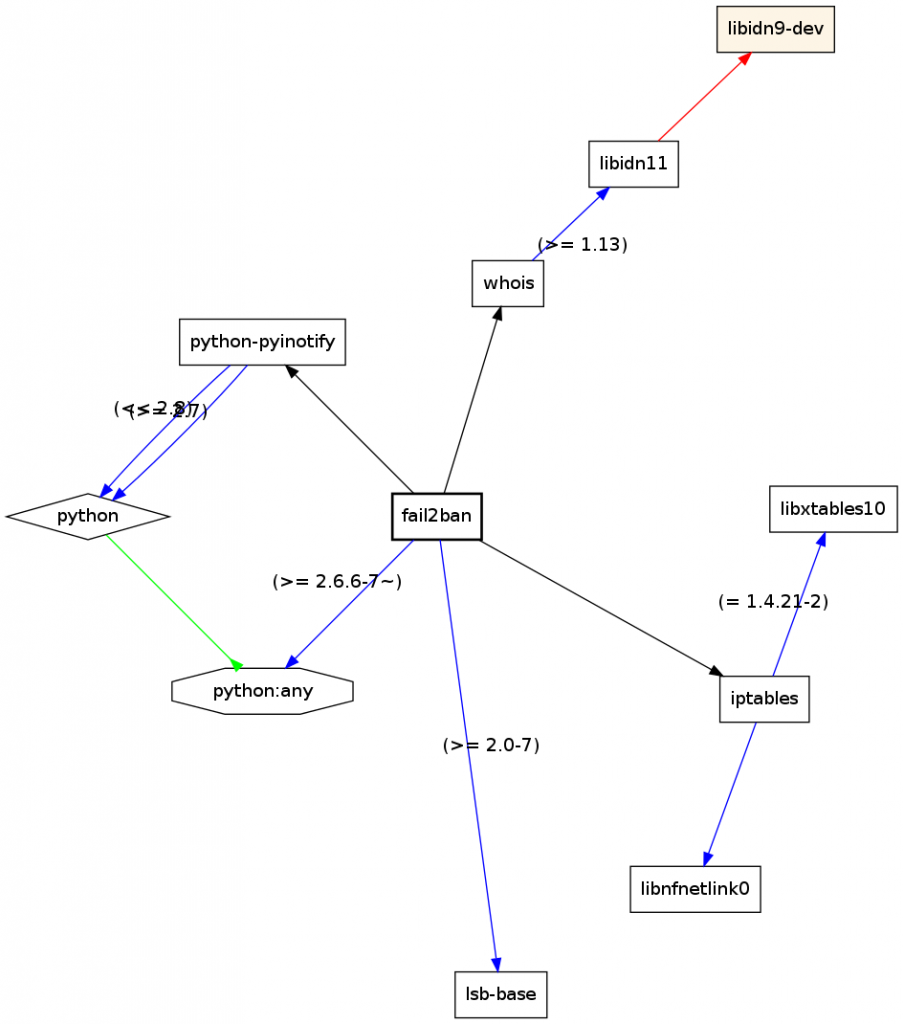

Wie kann auf einem Raspberry Pi ein Sicherheits und Spam-Schutz als IDS „fail2ban“ installiert werden?

Das ist auf der Konsole des rPi nach der Aktualisierung des Systems mit einem Befehl getan:

|

1 2 3 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install fail2ban |

Weitere Infos zu fail2ban gibt es im MANUAL oder auf der Seite von Sergej Müller.

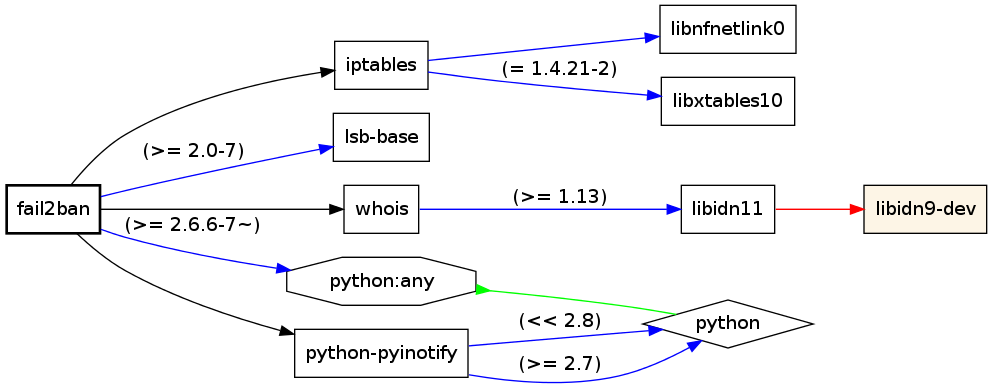

Hier noch eine Mindmaps, mit den Abhängigkeiten von fail2ban auf Debian von links nach rechts:

Oder noch eine zentrierte Mindmap:

Hast Du noch weitere Infos zu diesem Thema? Welche der drei Mindmaps gefällt Dir am Besten?

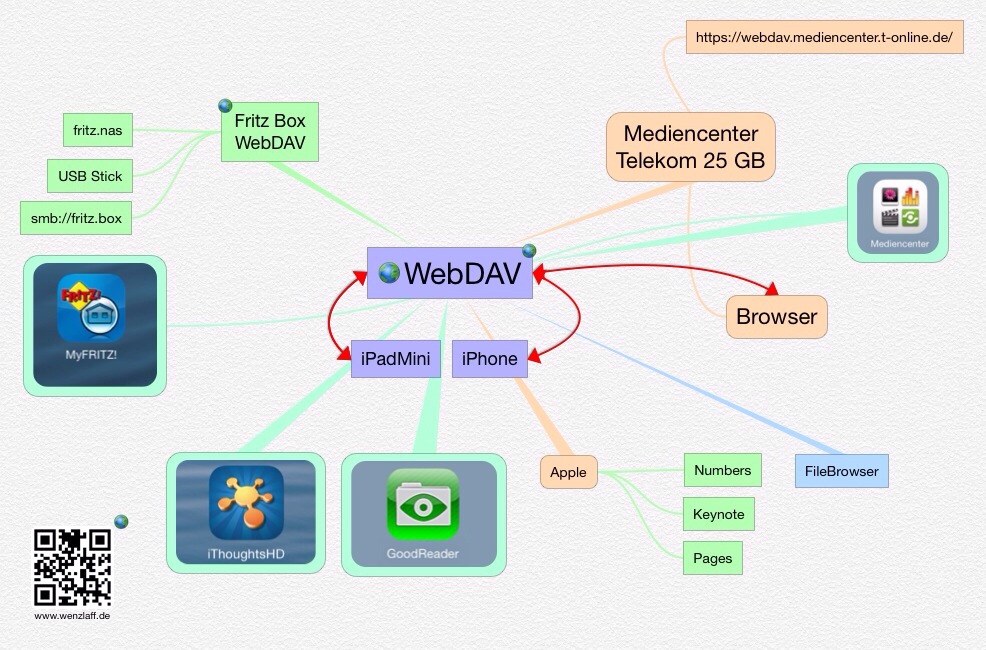

WebDAV Apps Mindmap

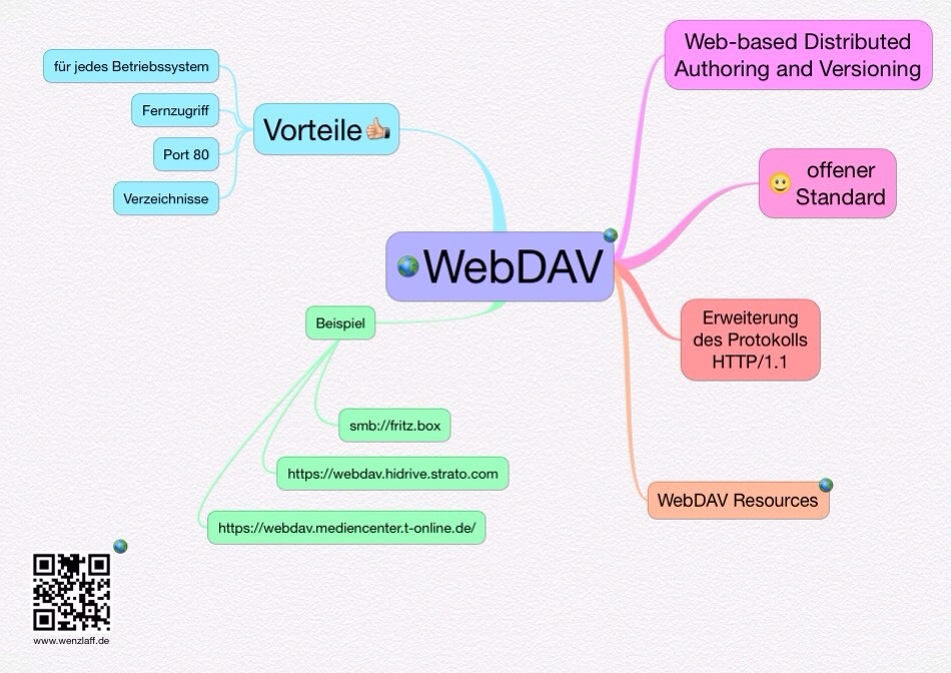

WebDAV Mindmap

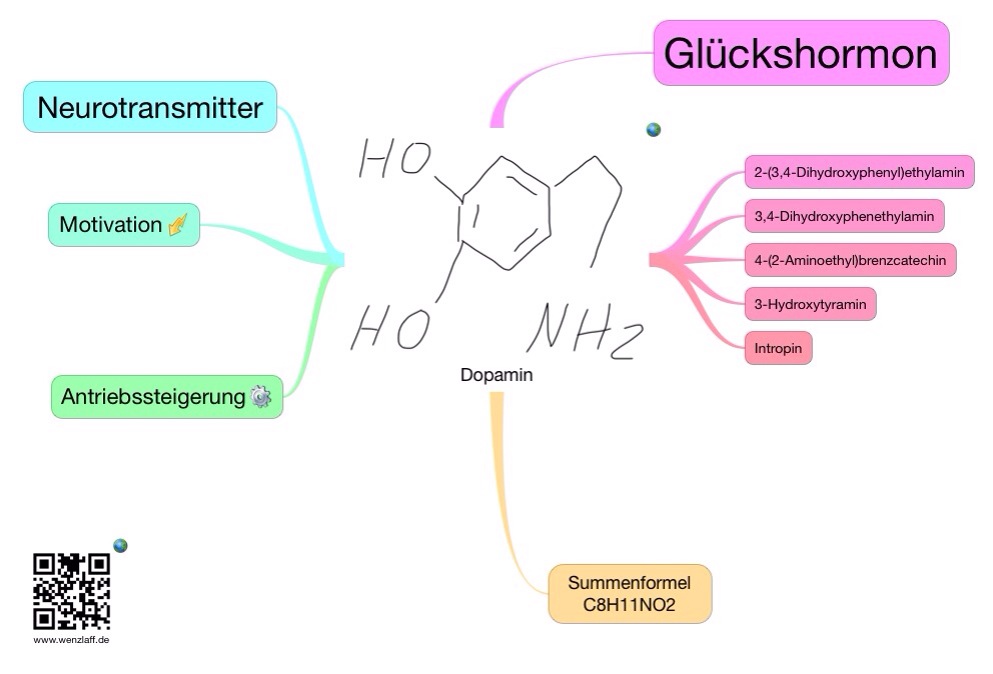

Dopamin Mindmap

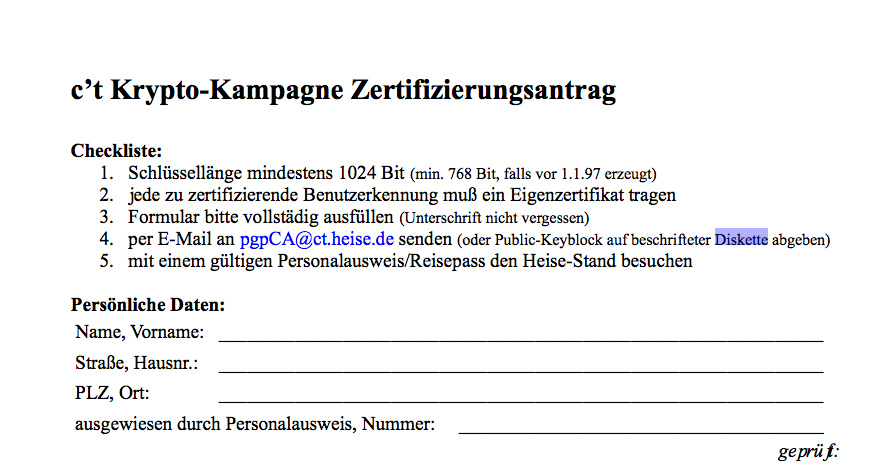

Mail-Verschlüsselung: Mittwochs PGP-Schlüssel zertifizieren bei Heise mit Diskette!!!

Wo bekomme ich den die Diskette her? Hier mal ein Auszug aus dem Antrag:

Aber eine gute Idee mit PGP.

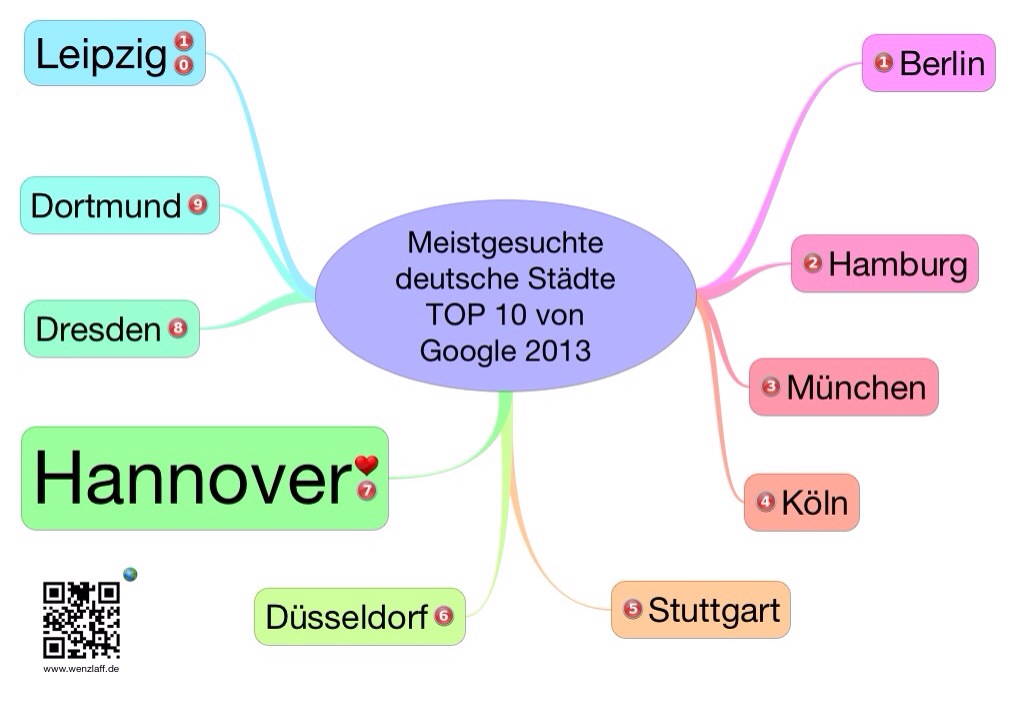

TOP 10 Städte Mindmap

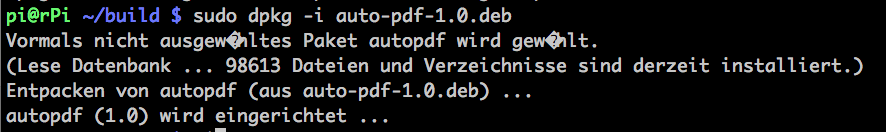

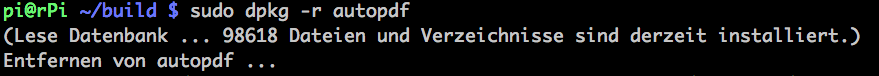

Wie kann ein aus dem Internet geladenes *.deb Archive auf einem Raspberry Pi installiert bzw. gelöscht werden?

Manchmal muss man ein deb-Archive auf dem rPi aus dem Internet laden und lokal einspielen, da das deb Archive nicht im Repository vorhanden ist.

Das geht einfach mit dpkg (Debian Package) und nicht mit apt-get da dies nur Pakete aus dem Repository landen kann, das in der Datei /etc/apt/sources.list aufgelistet ist. In der Regel deb http://mirrordirector.raspbian.org/raspbian/ wheezy main contrib non-free rpi.

z.B. wenn das lokale Archive auto-pdf-1.0.deb installiert werden soll:

sudo dpkg -i auto-pdf-1.0.deb

-i = install = installieren

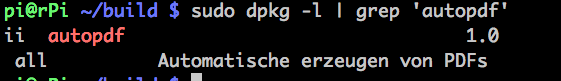

und schauen ob es installiert wurde mit:

sudo dpkg -l | grep 'autopdf'

oder

oder

sudo dpkg -l | grep 'auto-*'

und alles wieder löschen mit:

sudo dpkg -r autopdf

-r = remove = löschen

Auch noch hilfreich für Infos und anzeige des Inhalts des Archivs.

dpkg --info auto-pdf-1.0.deb

dpkg --contents auto-pdf-1.0.deb

Cheat Sheet und man-Page

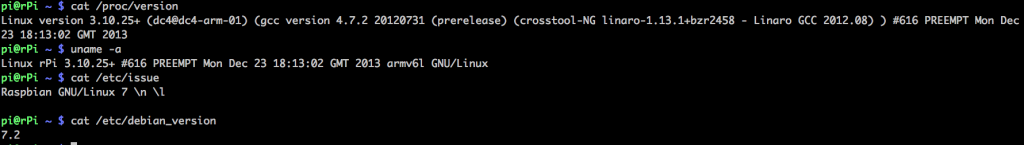

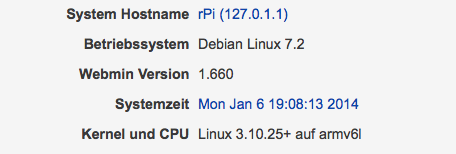

Wie kann die installierte Version auf dem Raspberry Pi angezeigt werden?

Manchmal will man wissen welche Linux Version auf dem Raspberry Pi installiert ist. Es gibt mehrere Möglichkeiten diese auszulesen. Über die Konsole mit diesen vier Möglichkeiten:

cat /proc/version

uname -a

cat /etc/issue

# nur bei Debian

cat /etc/debian_version

Oder hier eine Möglichkeit über Webmin (https://IP:10000/):

Kennt ihr noch weitere?

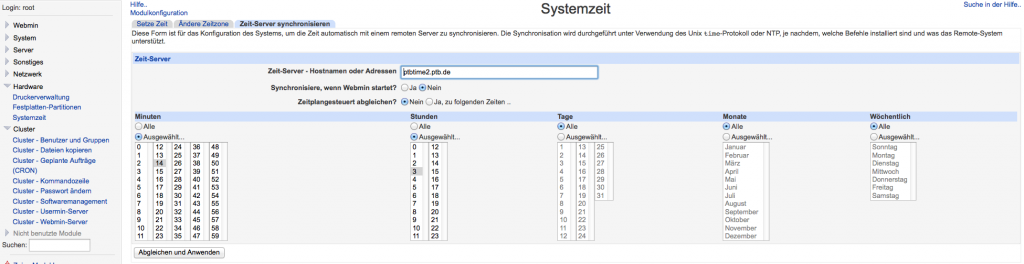

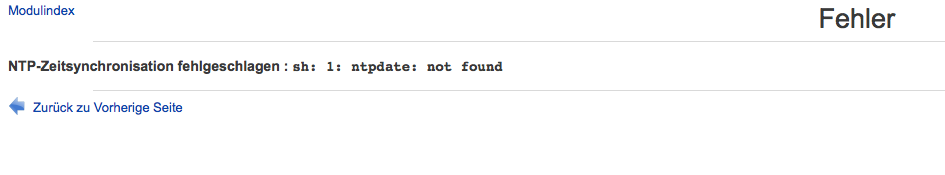

Was kann getan werden, wenn die NTP-Zeitsynchronisation (Atomzeit) auf dem Raspberry Pi mit ntpdate not found fehlschlägt?

Wenn in der default Konfiguration die Zeitzone mit NTP automatisch abgeglichen werden soll, kommt es beim aufrufen von Webmin (https://IP:10000/)

beim setzen des NTP-Servers (Atomzeit Physikalisch-Technische Bundesanstalt (PTB), Braunschweig, Germany , Hostname: ptbtime2.ptb.de ) zum Fehler: ntpdate: not found.

Es muss das fehlende ntpdate Paket installiert werden. Das geht über die Konsole wie folgt:

sudo apt-get update

sudo apt-get install ntpdate

Wie kann ein eBook im ePub Format mit Apple App Pages auf einem iMac, iPhone, iPad, iPadMini… erstellt werden?

Mit der Apple App Pages (ist beim neuen iPadMini kostenlos dabei) ein Dokument erstellen und dann

- 1.Oben rechts auf das Bereitstellen Icon klicken

- 2. „In anderer App öffnen“ wählen

- 3. wie oben im Bild auf ePub klicken

- 4. dann noch ein paar Infos zum eBook wie Titel, Autor, Genre und Sprache auswählen

Fertig ist das eBook im ePub-Format.

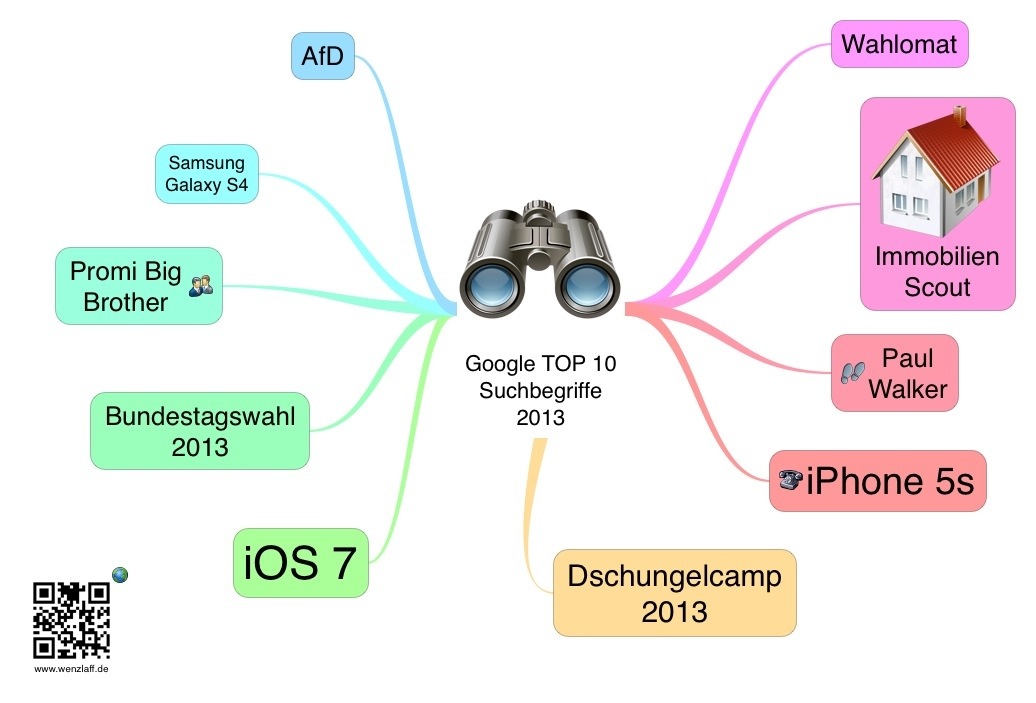

TOP 10 Google Suchbegriffe 2013

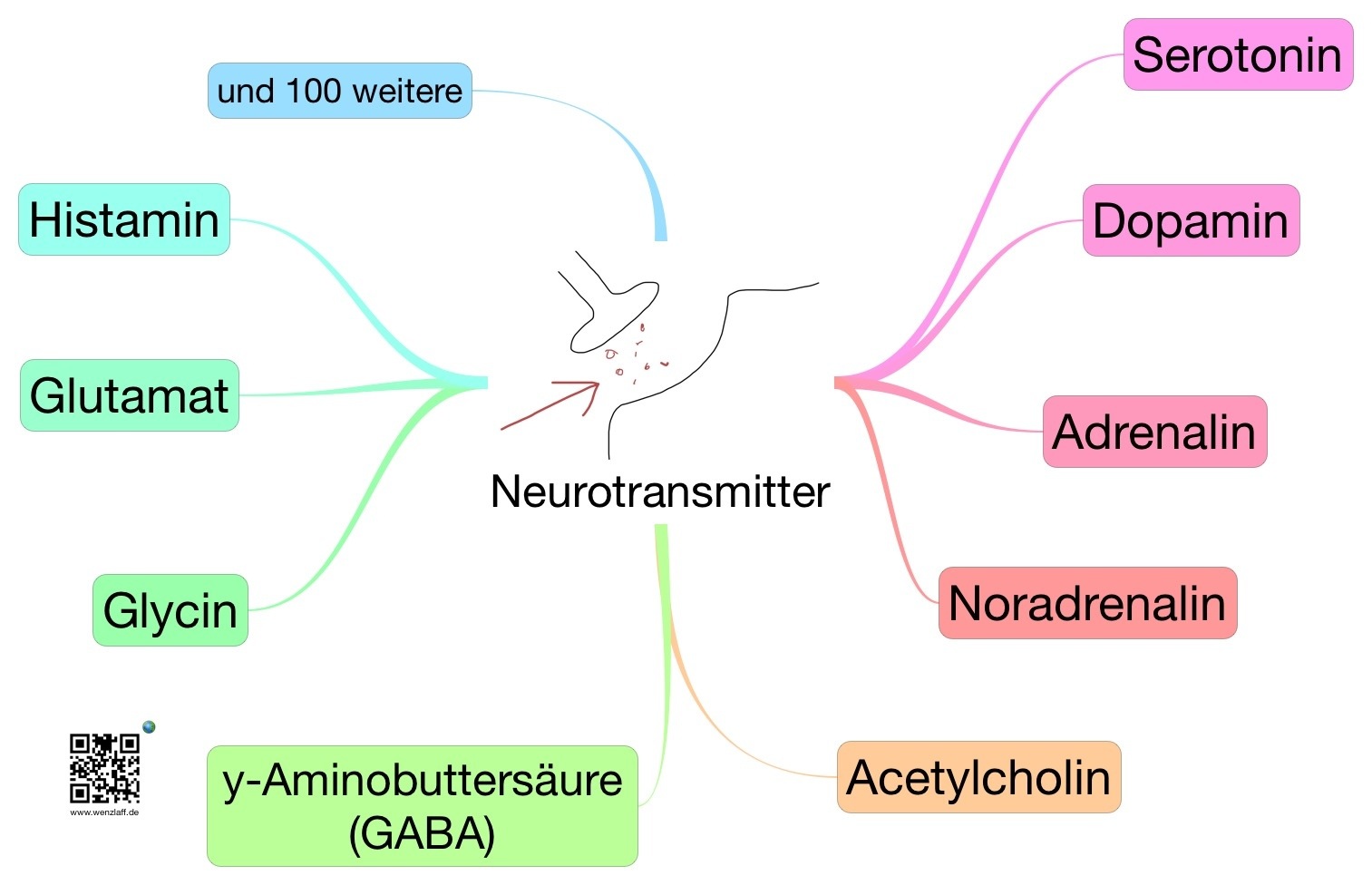

Neurotransmitter zum 2014 Start Mindmap

Wie kann ich auf einem Mac (OS X) die Sicherheitsabfrage beim leeren des Papierkorbs abschalten?

Dieser Dreamliner (B-787) war in Hannover!

Der Dreamliner 787 war neulich in Hannover.