Die Oasis of the Seas kommt übrigens 2014 nach Europa!

VPN on Demand mit IPSec unter iOS 7 mit „shared secret“

Suche eine Möglichkeit mit dem iPhone per VNP on Demand mit IPSec zu machen.

Wie ich bei Apple gelesen habe, soll das gehen.

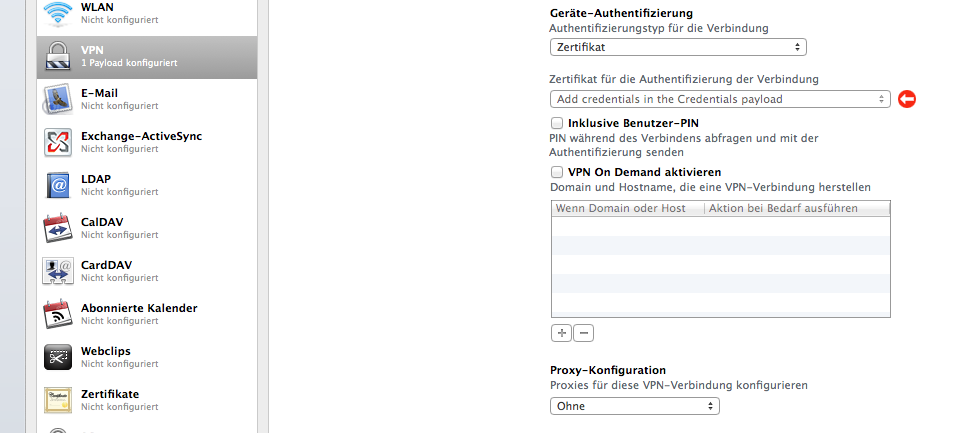

Die Option wird ja auch im Konfigurationsprogramm angeboten:

Wie ich aber leider feststellen mußte, nur mit Zertifikate und nicht mit Shared Secret.

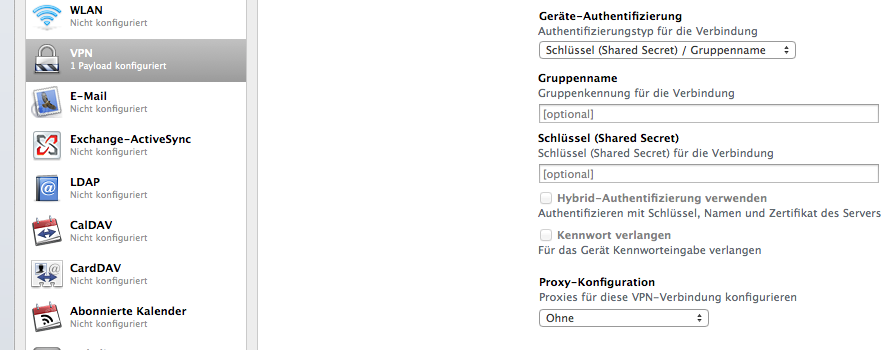

Da wird die Option auch nicht angeboten:

Selbst wenn man das exportierte Konfigurations-Profile (XML), manuell anpasst, sagt das Konfigurationsprogramm dann beim import, das der Wert nicht gültig ist.

Somit geht „VPN on Demand“ mit dem iPhone mit der FritzBox 7940 leider nicht, da keine zertifikatsbasierte Authentifizierung möglich ist, wie auch schon die c’t feststellte.

Ok, das ist also ein Feature, und kein Fehler. Oder kennt Ihr eine Möglichkeit ohne jailbreak?

Dank per Bitcoin oder besser per Paypal für die 392 Beiträge und Tipps!

Deine Unterstüzung hält diesen Blog auch nächstes Jahr aktuell. Danke.

Bitcoin habe ich nun gelöscht, nun nur noch PayPal.

Aber besser per Paypal. Da Warnung!

Wie lege ich auf einem Raspberry Pi den default Drucker für lpr (line print) fest?

Wenn man eine Datei von der Konsole mit lpr ausdrucken will kommt evl. diese Fehlermeldung:

pi@rPi ~ $ lpr beispiel-anhang.txt

lpr: Error - no default destination available.

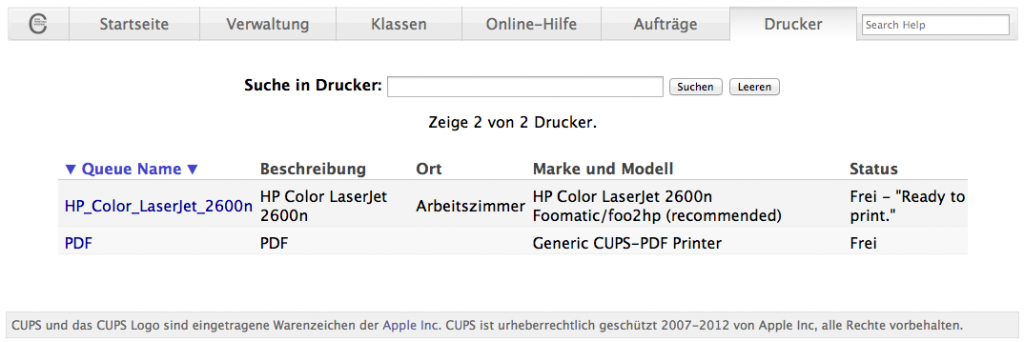

Dann kann man mit lpstat -s alle im System bekannten Drucker listen lassen:

i@rPi ~ $ lpstat -s

no system default destination

device for HP_Color_LaserJet_2600n: dnssd://HP%20Color%20LaserJet%202600n._pdl-datastream._tcp.local/

device for PDF_Drucker: cups-pdf:/

Wie kann nun der default Drucker gesetzt werden? Mit z.B.

pi@rPi ~ $ lpoptions -d PDF_Drucker

Ein wiederholtes checken mit lpstat ergibt nun den gesetzten default Drucker.

pi@rPi ~ $ lpstat -s

system default destination: PDF_Drucker

device for HP_Color_LaserJet_2600n: dnssd://HP%20Color%20LaserJet%202600n._pdl-datastream._tcp.local/

device for PDF_Drucker: cups-pdf:/

Nun läuft auch das Drucken mit

lpr beispiel-anhang.txt

Wie können von einem Raspberry Pi Dateien in die Dropbox per Kommandozeile hochgeladen bez. gelöscht werden?

Es können leicht Daten vom Raspberry Pi von und nach Dropbox geschoben werden. So hat man seine Daten überall gleich.

Es gibt da ein super Script auf Github von Andrea Fabrizi

Es kann wie folgt installiert werden:

|

1 2 3 4 5 |

sudo apt-get install git-core cd /pi/home git clone https://github.com/andreafabrizi/Dropbox-Uploader.git cd Dropbox-Uploader ./dropbox_uploader.sh |

Dann auf Dropbox (mit vorhandenen Account und angemeldet)

https://www2.dropbox.com/developers/apps

gehen und eine App anlegen mit „Create App“ -> „Dropbox API app“ –> „Files and datstores“ –> Wichtig nur Zugriff auf das App Verzeichnis erlauben und einen „App Name“ eingeben.

Dann die App key und App secrect in das Script kopieren. Bei der Frage „Permission type, App folder or Full Dropbox [a/f]:“ a

Dann noch einmal: y

Die dann erscheinende URL in einem Browser kopieren und bestätigen. Dann auf Enter und das Script ist mit „Setup completed!“ erfolgreich beendet.

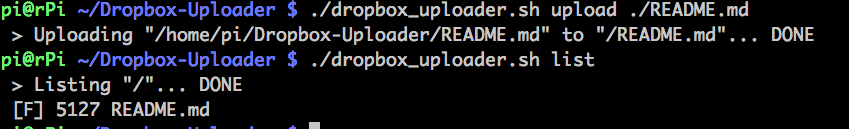

Ein kurzer Test mit im Dropbox-Uploader Verzeichnis

|

1 2 3 4 5 |

~/Dropbox-Uploader $ ./dropbox_uploader.sh <strong>list</strong> </code> listet alle Dateien im Verzeichnis auf. Da noch keine vorhanden sind, kommt <code> > Listing "/"... DONE |

So dann noch mal testen ob das hochladen läuft, wir laden mal die Readme Datei hoch und anschließend ein list:

Super, es klappt.

Nun noch mal die Version ausgeben mit:

|

1 |

./dropbox_uploader.sh info |

Ausgabe:

Dropbox Uploader v0.14

…

Weitere Befehlt unter Usage.

Verzeichnis aller 97 Mindmaps des Jahres 2013 von Thomas Wenzlaff soeben veröffentlicht

Unter Mindmaps 2013 ist nun das Verzeichnis aller 97 Mindmaps von mir zu sehen. Es können die Mindmaps kostenlos als PDF(.pdf), Freemind(.mm (2 KB)), iThoughts(.itmz), Mindmanager(.mmap), XMind(.xmind) Datei geladen werden.

Ein Mindmap-Cloud habe ich auch gleich mit generiert.

Dieses Jahr wurden 3 Mindmaps weniger veröffentlicht, als 2013!

Erstellt habe ich aber mehr, denn private Mindmaps sind eben private.

Welche gefällt Euch am Besten? Zu welchem Stichwort wünscht Ihr euch eine Mindmap?

Würde mich über Kommentare hier freuen…

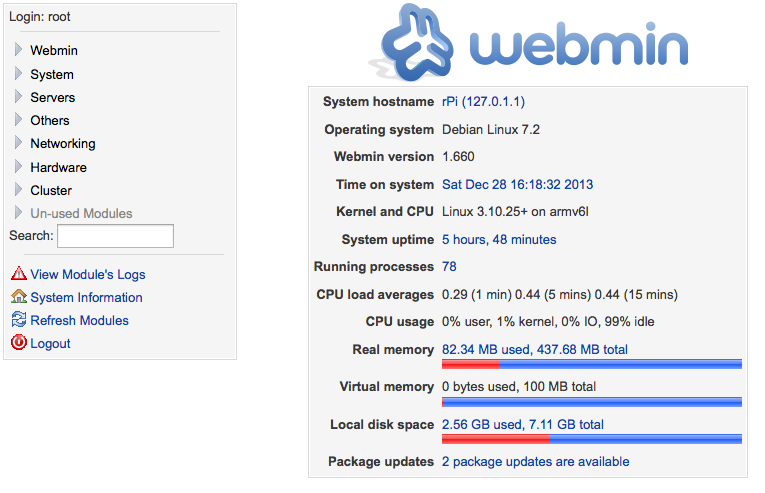

Wie kann Webmin auf einem Raspberry Pi installiert werden?

Für die Fernwartung des rPi eignet sich Webmin. Damit kann fast alles über den Browser eingestellt werden.

|

1 2 3 4 |

sudo apt-get update sudo apt-get install perl libnet-ssleay-perl openssl libauthen-pam-perl libpam-runtime libio-pty-perl python libapt-pkg-perl apt-show-versions sudo wget http://prdownloads.sourceforge.net/webadmin/webmin_1.700_all.deb sudo dpkg --install webmin_1.700_all.deb |

Evl. gibte es auch schon eine neuere Version von Webmin.

Nach einigen Minuten warten, steht nach einen Aufruf im Browser von

https://Server_IP:10000

der Statusmonitor von Webmin bereit, nachdem die Anmeldung mit root mit Passwort eingegeben wurde:

Welche Einstellung findet ihr nützlich?

Wie können E-Mails vom Raspberry Pi (rPi) inklusive Anhang mit mutt (nSMPT) versendet werden?

E-Mails vom Raspberry Pi aus versende geht wie schon für den WR703N beschrieben. Ist halt auch Linux.

Also hier noch einmal kurz zusammengefasst, die Installation für den Raspberry Pi mit zusätzlichem Beispiel für das versenden einer E-Mail via mutt inkl. Dateianhang. Vorraussetzung ist eine Raspberry 2014-09-09-wheezy-raspbian.zip installation.

Dann das System updaten und einige Tools installieren mit

|

1 2 3 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install mutt msmtp ssmtp nano mailutils mpack ca-certificates apt-show-versions |

Es sind dann folgende Versionen nach ein paar Minuten installiert:

|

1 2 3 4 5 6 7 8 9 10 |

apt-show-versions mutt msmtp ssmtp nano mailutils mpack ca-certificates apt-show-versions # Ergebnis: apt-show-versions/wheezy uptodate 0.20 ca-certificates/wheezy uptodate 20130119 mailutils/wheezy uptodate 1:2.99.97-3 mpack/wheezy uptodate 1.6-8 msmtp/wheezy uptodate 1.4.28-1 mutt/wheezy uptodate 1.5.21-6.2+deb7u2 nano/wheezy uptodate 2.2.6-1 ssmtp/wheezy uptodate 2.64-7 |

Dann die drei Dateien wie in beschrieben anpassen:

|

1 2 3 |

sudo vi /etc/msmtprc sudo vi /etc/ssmtp/ssmtp.conf sudo vi /etc/ssmtp/revaliases |

Wenn alles konfiguriert ist, können E-Mails mit Anhang über mutt wie folgt versendet werden:

|

1 |

mutt -s "Test E-Mail mit Anhang einer Datei" test@email.de -a beispiel-anhang.txt |

Nach Enter öffnet sich ein Eingabefeld für die Empfänger E-Mail (to). Bestätigen mit Enter oder anpassen. Dann kommt das Betreff (subject). Weiter mit Enter oder anpassen. Dann öffnet sich der default Editor (nano 2.2.6 oder vi) dort kann der Text der E-Mail eingegeben werden. Speichern (ctrl und O) und Beenden (ctrl und X). Es öffnet sich das mutt Fenster und y zum versenden der E-Mail mit Anhang drücken.

Schon wird die E-Mail versendet.

Oder ohne den mutt Dialog

|

1 |

mutt -s "Test E-Mail mit Anhang" test@email.de -a beispiel-anhang.txt <. |

versendet die E-Mail sofort nach Enter.

So lief es zumindestens auf einen Raspbeery Pi mit einem älteren Debian. Bei dieser aktuellen Version bekomme ich immer diesen Fehler mit mutt:

*** glibc detected *** sendmail: munmap_chunk(): invalid pointer: 0x0141153f ***

Da habe ich auch noch keine Lösung für gefunden. [UPDATE 1.11.2014] Habe den Fehler jetzt gefunden. In der Datei /etc/ssmtp/smtp.conf hatte ich unter rewriteDomain den Username hinzugefügt (rewriteDomain=username@wenzlaff.de) richtig ist aber nur der Domain Name z.B. rewriteDomain=wenzlaff.de. Damit läuft es nun super. [/UPDATE]

Habe es deshalb wie hier beschrieben mit einem nSMTP Client versucht. D.h. erstellen von /etc/msmtprc und (optional) .msmtprc.

Damit läuft das versenden von E-Mails erst einmal.

Hier die Config-Dateien für Strato:

Eine globale /etc/msmtprc Datei, wird gelesen wenn keine im Userverzeichnis vorhanden ist.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

# /etc/msmtprc account default host smtp.strato.de port 587 auth on user email@test.de password HIER DAS PASSWORT auto_from on from email@test.de tls on tls_starttls on tls_certcheck off logfile syslog LOG_MAIL |

Die .msmtprc überschreibt die globale /etc/msmtprc Datei wenn vorhanden (optional).

|

1 2 3 4 5 6 7 8 9 10 11 12 |

# .msmtprc account default host smtp.strato.de from email@test.de auth on port 587 user email@test.de password HIER DAS PASSWORT logfile ~/.msmtp.log tls on tls_starttls on tls_trust_file /etc/ssl/certs/ca-certificates.crt |

Wenn die .msmtprc vorhanden ist, muss sie dem User gehören und darf nur für den User schreib und lesbar sein. Ein ls-la muss so aussehen

-rw------- 1 pi pi 479 Oct 13 22:53 .msmtprc

Also evl. noch anpassen:

|

1 2 3 |

sudo chown pi:pi .msmtprc sudo chmod o-r .msmtprc sudo chmod g-r .msmtprc |

Testen des E-Mail versand mit:

|

1 |

echo -e "Subject: Test E-Mail vom rPi\r\n\r\nEine Test E-Mail" |msmtp --debug --from=default -t email@test.de |

Ergebnis Auszug:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 |

loaded system configuration file /etc/msmtprc loaded user configuration file /home/pi/.msmtprc falling back to default account using account default from /home/pi/.msmtprc host = smtp.strato.de port = 587 timeout = off protocol = smtp domain = localhost auth = choose user = E-Mail des Users password = * passwordeval = (not set) ntlmdomain = (not set) tls = on tls_starttls = on tls_trust_file = /etc/ssl/certs/ca-certificates.crt tls_crl_file = (not set) tls_fingerprint = (not set) tls_key_file = (not set) tls_cert_file = (not set) tls_certcheck = on tls_force_sslv3 = off tls_min_dh_prime_bits = (not set) tls_priorities = (not set) auto_from = off maildomain = (not set) from = default dsn_notify = (not set) dsn_return = (not set) keepbcc = off logfile = /home/pi/.msmtp.log syslog = (not set) aliases = (not set) reading recipients from the command line and the mail ... STARTTLS 220 Ready to start TLS TLS certificate information: Owner: Common Name: smtp.strato.de Organization: Strato AG Organizational unit: Rechenzentrum Locality: Berlin State or Province: Berlin Country: DE Issuer: Common Name: TeleSec ServerPass DE-2 Organization: T-Systems International GmbH Organizational unit: T-Systems Trust Center Locality: Netphen State or Province: Nordrhein Westfalen Country: DE Validity: Activation time: Wed 16 Apr 2014 18:08:38 CEST Expiration time: Wed 22 Apr 2015 01:59:59 CEST Fingerprints: SHA1: D1:B3:59:F7:46:D2:9D:AB:CF:4B:B2:8E:64:99:D5:64:94:CD:19:27 MD5: 3C:8B:C2:5F:9A:5C:43:6C:46:56:C6:CC:FB:AF:30:1F EHLO localhost ... MAIL FROM:<default> RCPT TO:<Empfänger E-mail> DATA 250 2.1.0 Sender ok 250 2.1.5 <Absender E-mail> Recipient ok 354 Enter data for mail with id xxxxxxxxxx Subject: Test E-Mail vom rPi Eine Test E-Mail . 250 2.0.0 queued as xxxx QUIT 221 2.0.0 closing connection |

Habt ihr noch andere Alternativen oder ein Lösung warum mutt nich läuft? Dann hier als Kommentar posten.

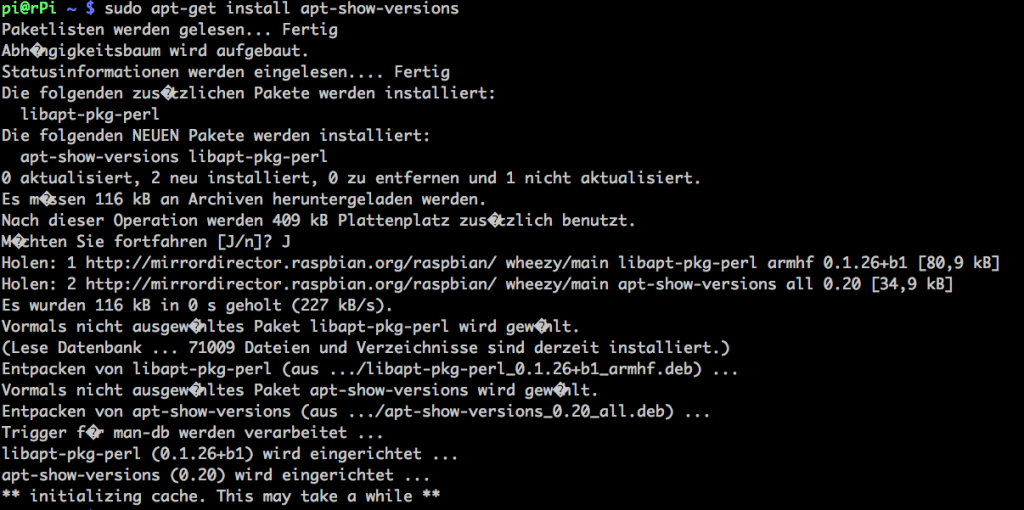

Wie können die installierten Versionen der Packages/Programme auf einen Raspberry Pi angezeigt werden?

Manchmal will man wissen, welche Version von einem Programm bzw. Package auf den Raspberry Pi installiert ist und ob es eine (und welche) neue Version von einem Package oder Programm gibt.

Die Anzeige der Versionsnummern ist default nicht vorhanden, läßt sich aber mit

|

1 |

sudo apt-get install apt-show-versions |

schnell nach installieren.

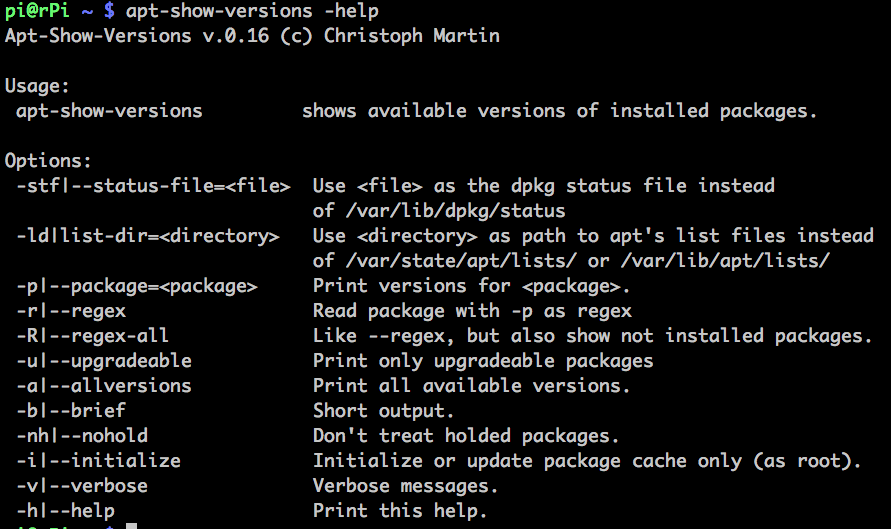

Das

|

1 |

apt-show-versions -help |

gibt dann eine Anleitung und alle Parameter des Programms aus:

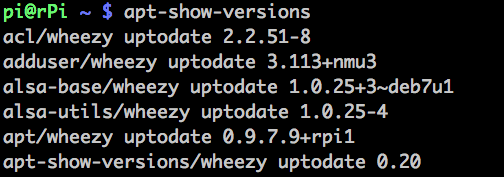

Ein apt-show-versions gibt dann eine Liste aller Package mit Versionsnummern aus, hier ein kleiner Ausschnitt:

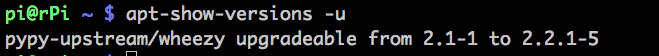

Will man wissen ob es neue Versionen gibt, hilft ein apt-show-versions -u

Weitere Parameter wie regex ua. siehe in der obigen Onlinehilfe.

Wer möchte kann hier weitere Befehle posten!

Schön!

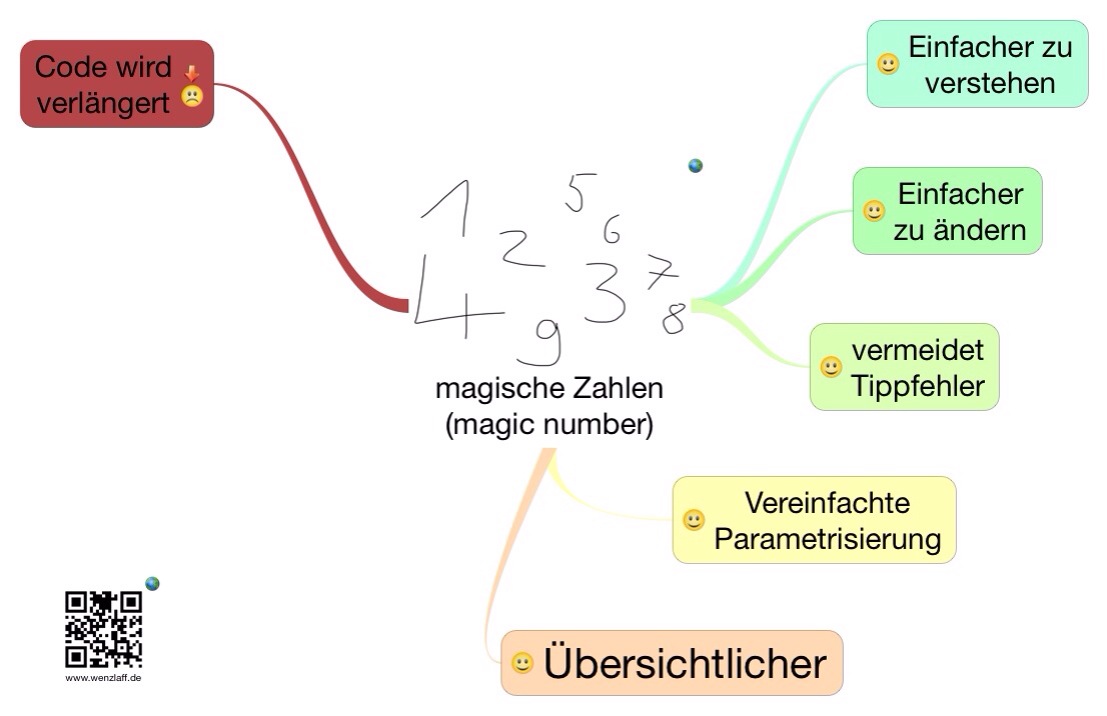

Magic Number Mindmap

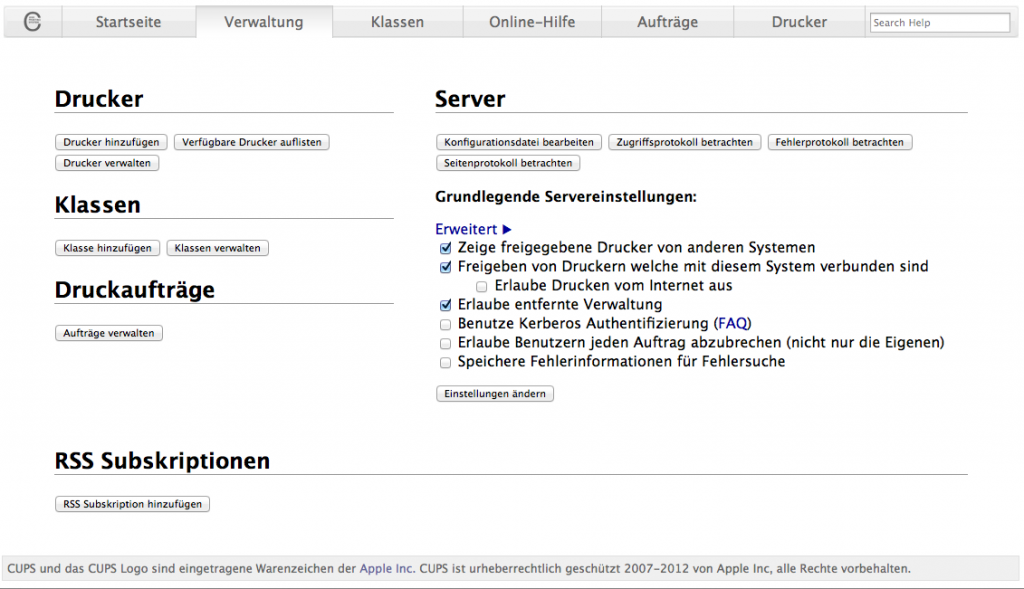

Wie können nicht AirPrint fähige Drucker mit Raspberry Pi als AirPrint Server via CUPS Server eingerichtet werden?

Mit AirPrint kann von einem iPad, iPhone, iPod touch und Mac sofort gedruckt werden, ohne vorher Treiber installieren oder Software laden zu müssen. Einfach einen AirPrint-Drucker auswählen und drucken.

Wer keinen AirPrint fähigen Drucker hat, kann ihn mit einen rPi und CUPS dazu leicht verwenden, so das über das iPhone, iPad bzw. Mac gedruckt weden kann.

Es gibt dazu diese gute Anleitung die super mit meinem HP LJ 2600n über das Netzwerk funktioniert. Es sollte aber auch alle anderen Drucker laufen.

Diese Seite kurz zusammengefasst:

|

1 2 3 4 5 6 7 8 9 10 |

sudo apt-get install avahi-daemon cups cups-pdf python-cups sudo nano /etc/cups/cupsd.conf # Zeile anpassen: Only listen for connections from the local machine. # von Alt: Listen localhost:631 auf Port 631 # 3 x Allow @Local ergänzen in location, location admin, location local/conf sudo service cups restart sudo adduser pi lpadmin |

Über Browser die Adresse

|

1 |

https://[PI-IP-Adresse]:631 |

aufrufen und Option “Freigeben von Druckern welche mit diesem System verbunden sind” aktivieren und den Drucker einrichten.

AirPrint einrichten mit dem Py-Script:

|

1 2 3 4 5 |

sudo mkdir /opt/AirPrint cd /opt/AirPrint sudo wget -O airprint-generate.py --no-check-certificate https://raw.github.com/tjfontaine/airprint-generate/master/airprint-generate.py sudo chmod +x airprint-generate.py sudo ./airprint-generate.py -d /etc/avahi/services |

Restart:

|

1 2 |

sudo service cups restart sudo service avahi-daemon restart |

So jetzt kann von jedem Apple Gerät über AirPrint gedruckt werden. Oder über den Mac.

Tip: Wer Fehler suchen muss, kann in der

/etc/cups/cupsd.conf

Datei den LogLevel warn auf

LogLevel debug2

setzen. Dann werden mehr Ausgaben nach /var/log/cups/error_log geschrieben. Man kann sich diese Datei auch mit

tail -n 100 -f /var/log/cups/error_log

ausgeben lassen. Damit die geänderten Einstellungen wirksam werden, muss der CUPS Server mit

sudo service cups restart

restartet werden.

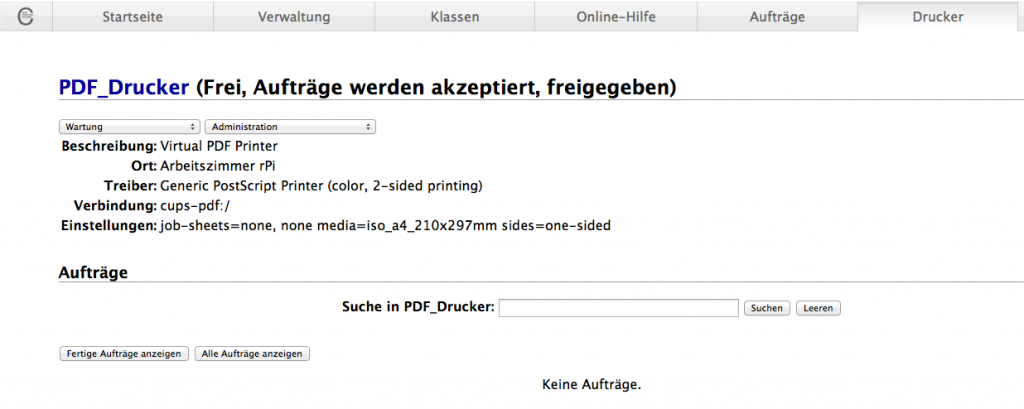

Wenn ein virtuelle PDF-Drucker mit cups-pdf eingerichtet wird, werden die PDFs default mäßig in

/var/spool/cups-pdf/ANONYMOUS

gespeichert. So können, ohne das ein Drucker angeschlossen ist, jederzeit von iPhone, iPad und Mac nach PDF „gedruckt“ werden.

Der PDF-Drucker kann so eingestellt werden:

Super! Klappt es bei Dir auch?

Habe noch diese gute Anleitung mit vielen Fotos in engl. gefunden.

Wie können MP4 Dateien mit VLC in das mpeg Format konvertiert werden?

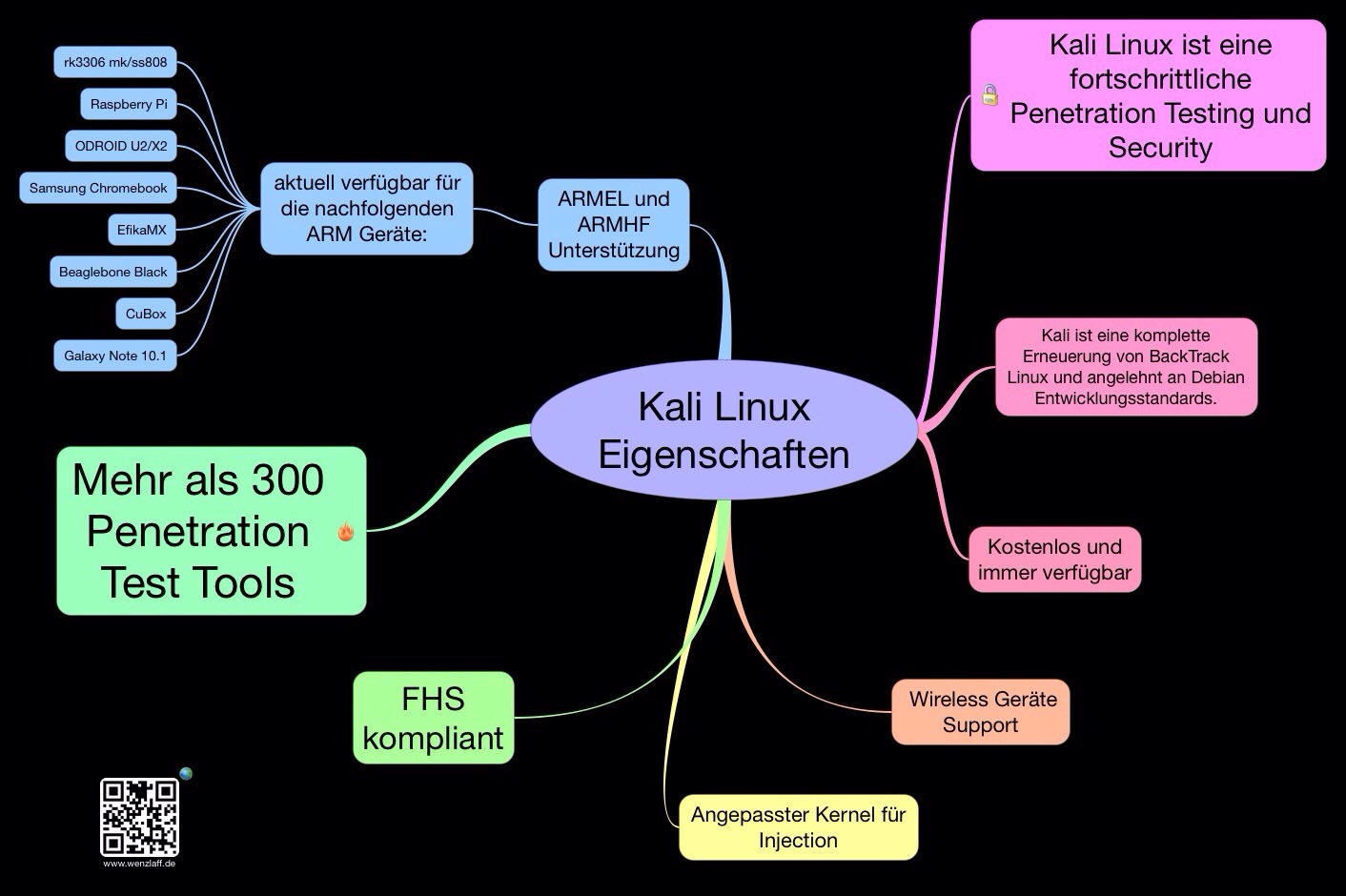

Wie kann die BackTrack Linux Penetration Testing und Security Auditing Linux Distribution Kali auf einem Raspberry Pi installiert werden?

Zuerst das gepackte Kali Image kali-linux-1.0.5-armel-rpi.img.xz (ca. 2 GB) von Kali.org herunter laden. Auch noch die beiden Signatur Dateien SHA1SUMS und SHA1SUMS.gpg aus dem gleichen Verzeichnis.

(Optional Signatur/Unterschrift vergleichen)

|

1 2 3 4 5 6 |

# Kali Key laden gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6 # Key ausgeben gpg --list-keys --with-fingerprint 7D8D0BF6 # Signaturen vergleichen gpg --verify SHA1SUMS.gpg SHA1SUMS |

(Optional) Checksumme des geladenen Archive vergleichen. Auf der Kali Homepage ist die SHA1Sum angegeben (61dfcf2272d5f63345c29f0d2c92c630777856ab). Um die zu vergleichen muss auf dem Mac noch mit

|

1 |

sudo port install md5sha1sum |

das Checksummenprüfprogramm installiert werden, wenn es nicht schon vorhanden ist. Das ist default bei Mac OS X 10.9.1 nicht der Fall. Dann der Aufruf

|

1 |

sha1sum kali-linux-1.0.5-armel-rpi.img.xz |

um die SHA1Sum Checksumme anzuzeigen.

Bei meiner Version wird diese Checksumme ausgegeben 61dfcf2272d5f63345c29f0d2c92c630777856ab kali-linux-1.0.5-armel-rpi.img.xz. Verglichen mit der angegebenen. Beide gleich. Alles ok!

Die Datei kali-linux-1.0.5-armel-rpi.img.xz entpacken wir erhalten dann die kali-linux-1.0.5-armel-rpi.img (es sind dann ca. 8 GB) mit

|

1 |

unxz -kali-linux-1.0.5-armel-rpi.img.xz |

Image nun auf eine mind. 8GB SD-Karte schreiben, vorher schauen wo die SD-Karte gemountet wurde.

Achtung! Bei falschem Ziel kann evl. die ganze Festplatte gelöscht werden!

|

1 2 3 4 |

diskutil list sudo diskutil unmount /dev/disk3s2 sudo dd if=kali-linux-1.0.5-armel-rpi.img of=/dev/disk3 bs=512k |

Stunden später.

Evl. schauen wie weit das Kopieren ist, indem in einem anderem Terminal die ProzessId ermitteln wird mit:

|

1 2 3 4 |

ps -Af # dann anzeigen, mit der ProzessId sudo kill -siginfo ProzessId # Fortschritt wird im anderen Fenster angezeigt |

Unmounten der SD-Karte wenn alles fertig.

Mit ssh anmelden im Terminal:

|

1 |

ssh root@<ip> |

Passwort: toor

Nun muss nur noch der SSH Schlüssel und das Root Passwort geändert werden, da alle Images das gleiche verwenden.

|

1 2 3 4 |

cd ~ rm /etc/ssh/ssh_host_* dpkg-reconfigure openssh-server service ssh restart |

Evl. vorhandenen SSH Key löschen in

|

1 |

sudo vi ~/.ssh/known_hosts |

Root Passwort ändern mit

|

1 |

passwd |

So jetzt kann mit dem Kali Linux auf dem rPi gearbeitet werden.

Mit gui vorher startx starten.

Viel Spaß.

Hast Du Vorschläge für die Anwendung?

Kali Linux Mindmap

Kali install.

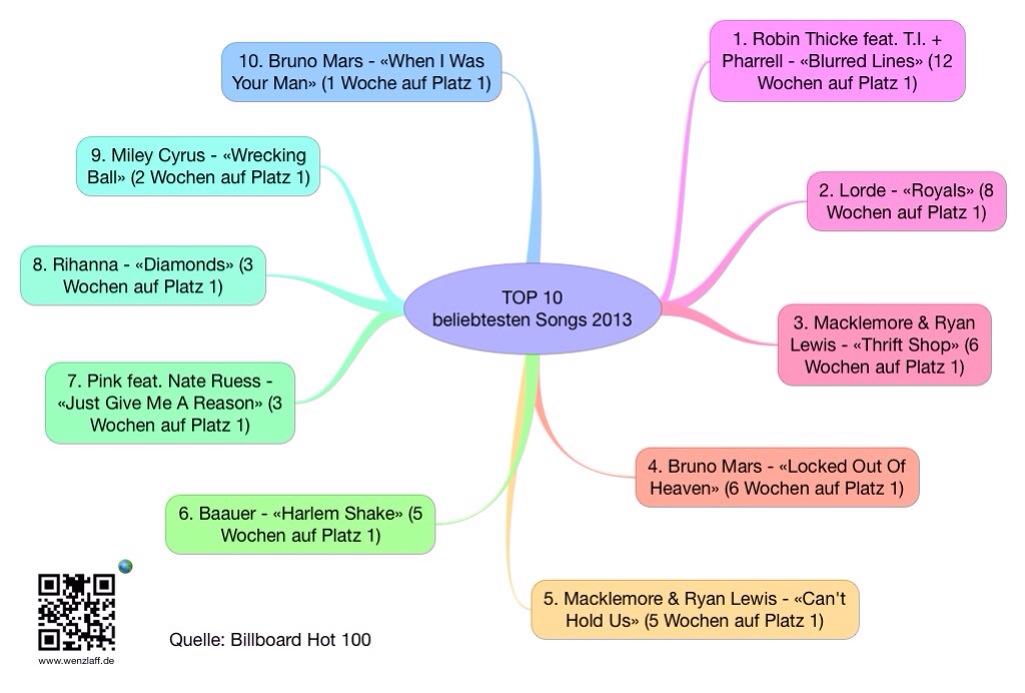

Top Songs 2013 Mindmap

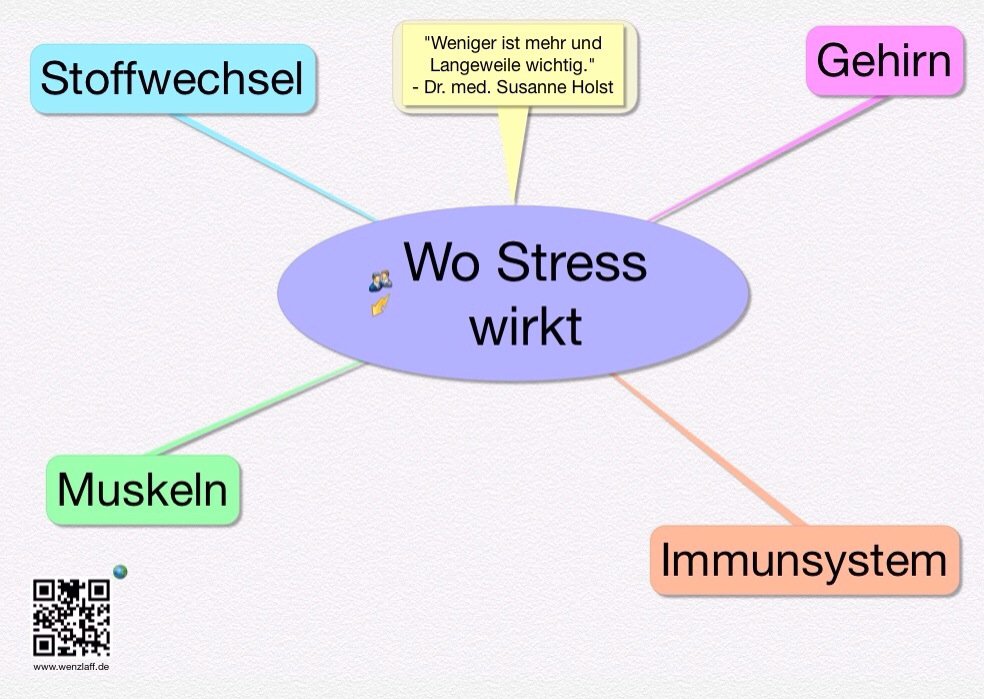

Was belastet Mindmap

Stress Mindmap

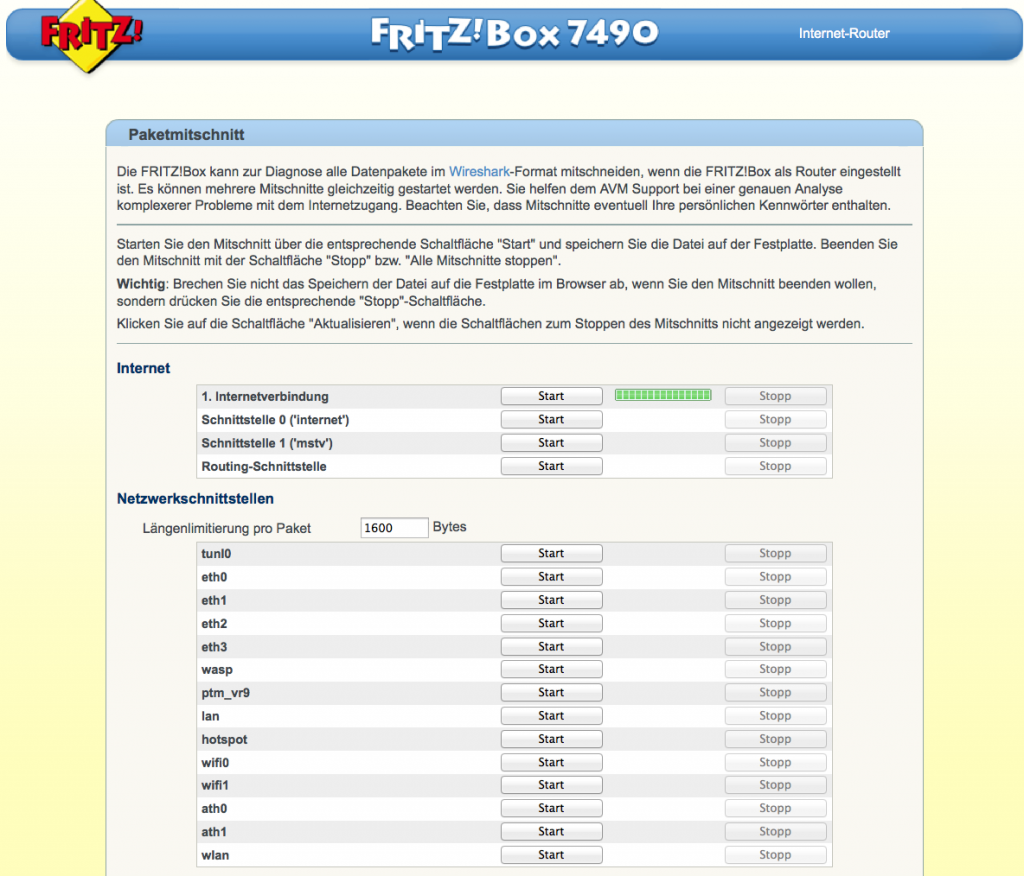

Wie kann der LAN/Wlan-Traffic mitgeloggt werden? Oder Aufruf der Capture Funktion im Wireshark Format mit der Fritz Box 7490.

Die FRITZ!Box 7490 kann zur Diagnose alle Datenpakete im Wireshark-Format mitschneiden, wenn die FRITZ!Box als Router eingestellt ist.

Es können mehrere Mitschnitte gleichzeitig gestartet werden.

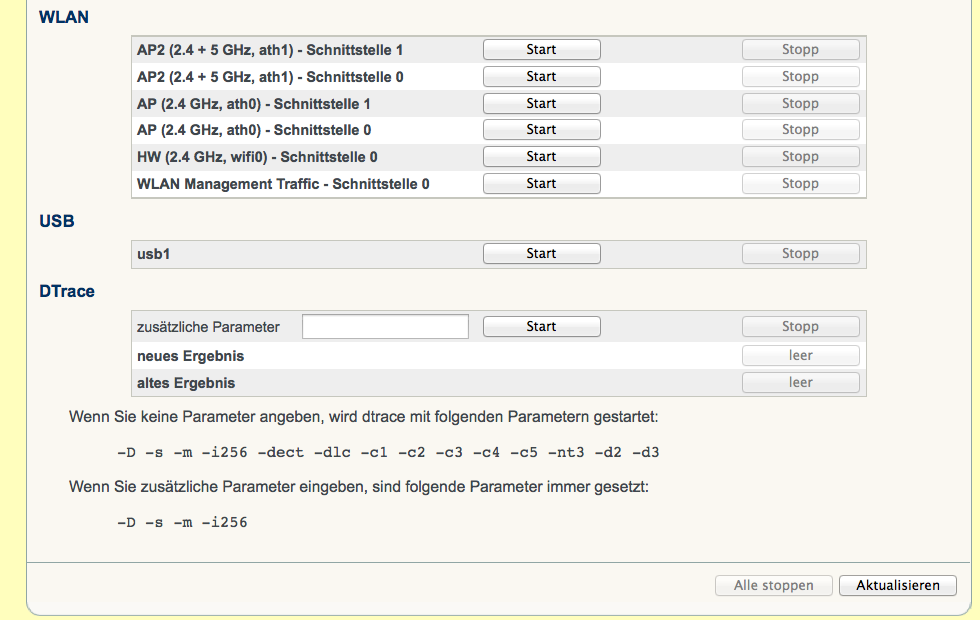

Die Seite kann über den Aufruf http://IP-ADRESSE/html/capture.html geöffnet werden. Es wird diese Seite nach Passwortabfrage geöffnet:

Achtung: Der Mitschnitt kann persönliche Kennwörter enthalten.

Die erzeugten Log-Dateien kann man sich dann mit Wireshark (Version 1.10.4) anschauen. Auf dem Mac kann es mit aus dem dmg-Archiv oder auch über den Terminal Befehl:

sudo port install wireshark

in ein paar Minuten installiert werden. Das Programm wird dann gestartet über den Terminal Befehl:

wireshark

Computer im FRITZ!Box-Heimnetz über das Internet starten (Wake on LAN) | FRITZ!Box 7490

Aktiviere für einen Mac die Funktion über die Systemeinstellungen im Punkt Energie sparen: Setze dort einfach bei allen Macs, die nötigenfalls aus dem Ruhezustand aufgeweckt werden müssen, einen Haken bei Ruhezustand bei Netzwerkzugriff beenden.

Das klappt bei neueren Macs sogar über das Funknetzwerk.

Computer im FRITZ!Box-Heimnetz über das Internet starten (Wake on LAN) | FRITZ!Box 7390 | AVM-SKB.