Will man mehrere Hosts mit ipv4 oder/und ipv6 anpingen und das in einer guten Übersicht? Das geht mit noping. Wenn es nicht schon installiert ist, gehte es mit sudo apt-get install oping.

Die noping C Library generirt ICMP echo requests um zu sehen was so im Netzwerk läuft.

Dann ein Aufruf z.B. mit drei Zielen:

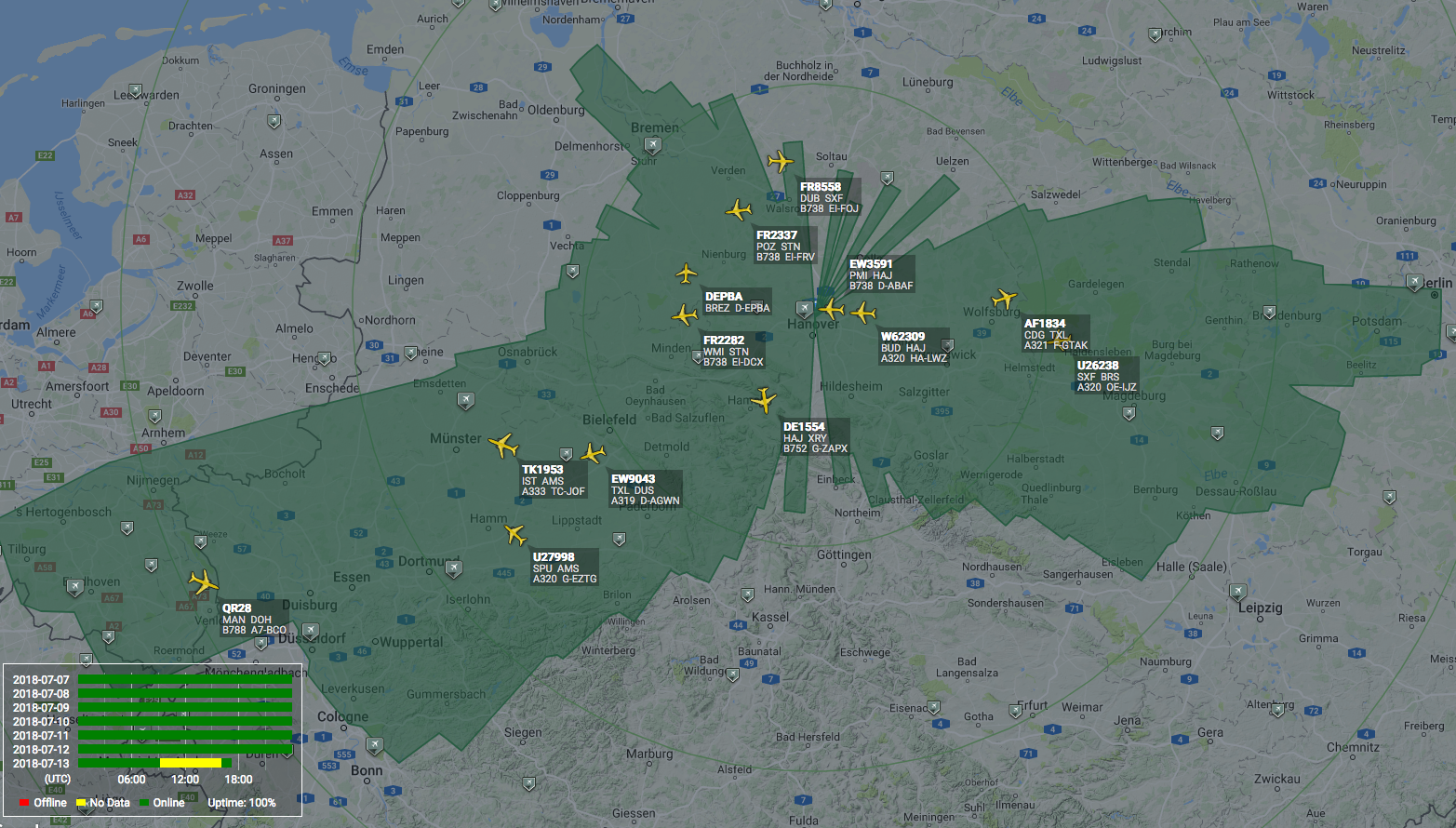

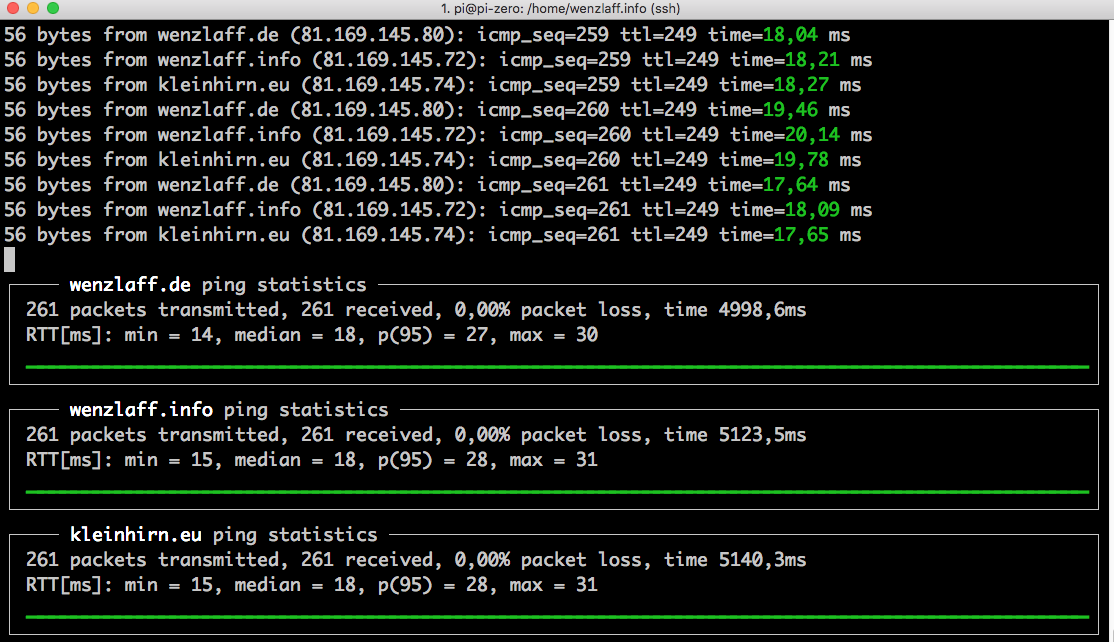

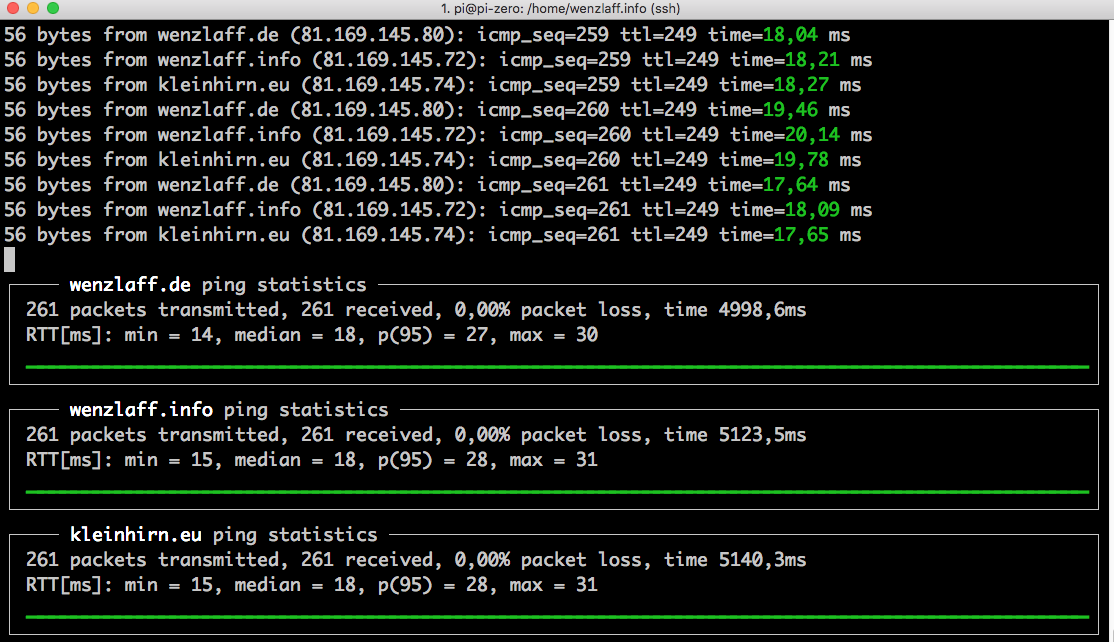

noping wenzlaff.de wenzlaff.info kleinhirn.eu liefert grüne Balken mit dem Ergebnis:

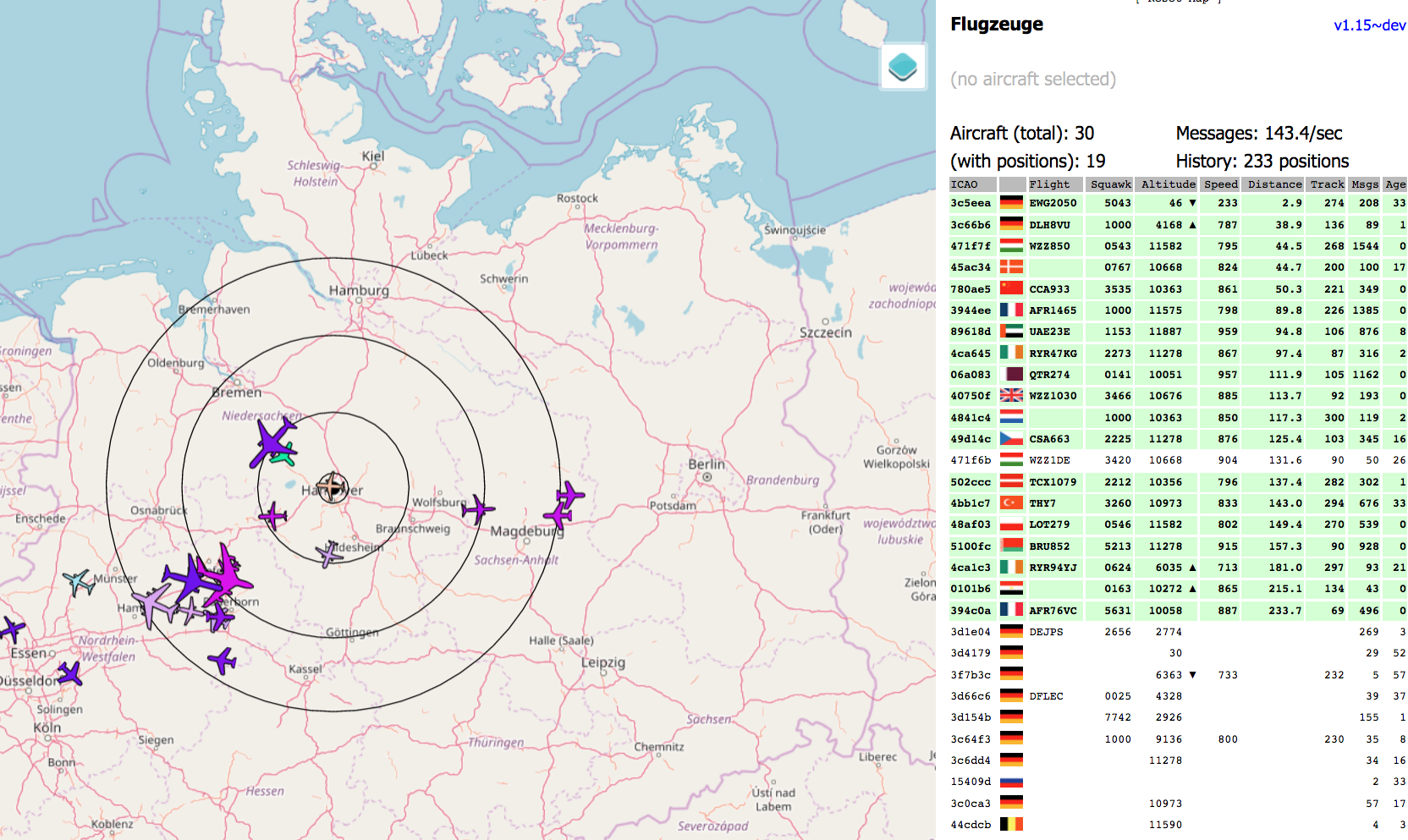

Das Programm kann mit Ctrl-C beendet werden und gibt dann ein Ergebnis zurück:

|

|

--- wenzlaff.de ping statistics --- 268 packets transmitted, 268 received, 0,00% packet loss, time 5137,5ms RTT[ms]: min = 14, median = 18, p(95) = 27, max = 30 --- wenzlaff.info ping statistics --- 268 packets transmitted, 268 received, 0,00% packet loss, time 5264,1ms RTT[ms]: min = 15, median = 18, p(95) = 28, max = 31 --- kleinhirn.eu ping statistics --- 268 packets transmitted, 268 received, 0,00% packet loss, time 5279,7ms RTT[ms]: min = 15, median = 18, p(95) = 28, max = 31 |

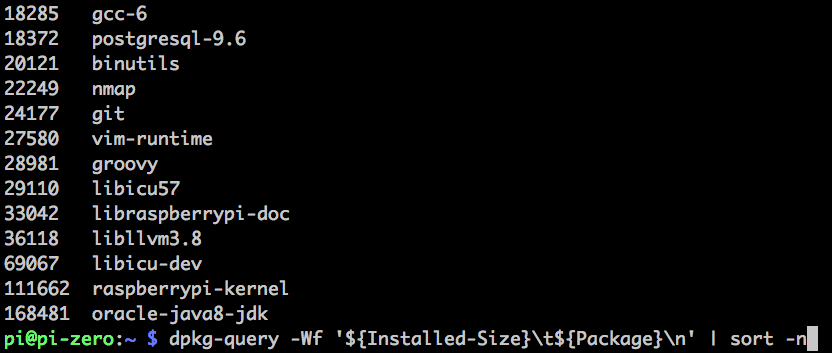

Alle Befehle gibt es mit

„Besser als ping ist noping auf dem Raspberry Pi“ weiterlesen