Um das CC2531 auch ohne CC Debugger neu zu flashen, gehen wir wie folgt vor.

Wiring Pi installieren

Wir benötigen auf dem Raspberry Pi die wiringpi zum ansteuern der GPIO-Ports

sudo apt-get install wiringpi

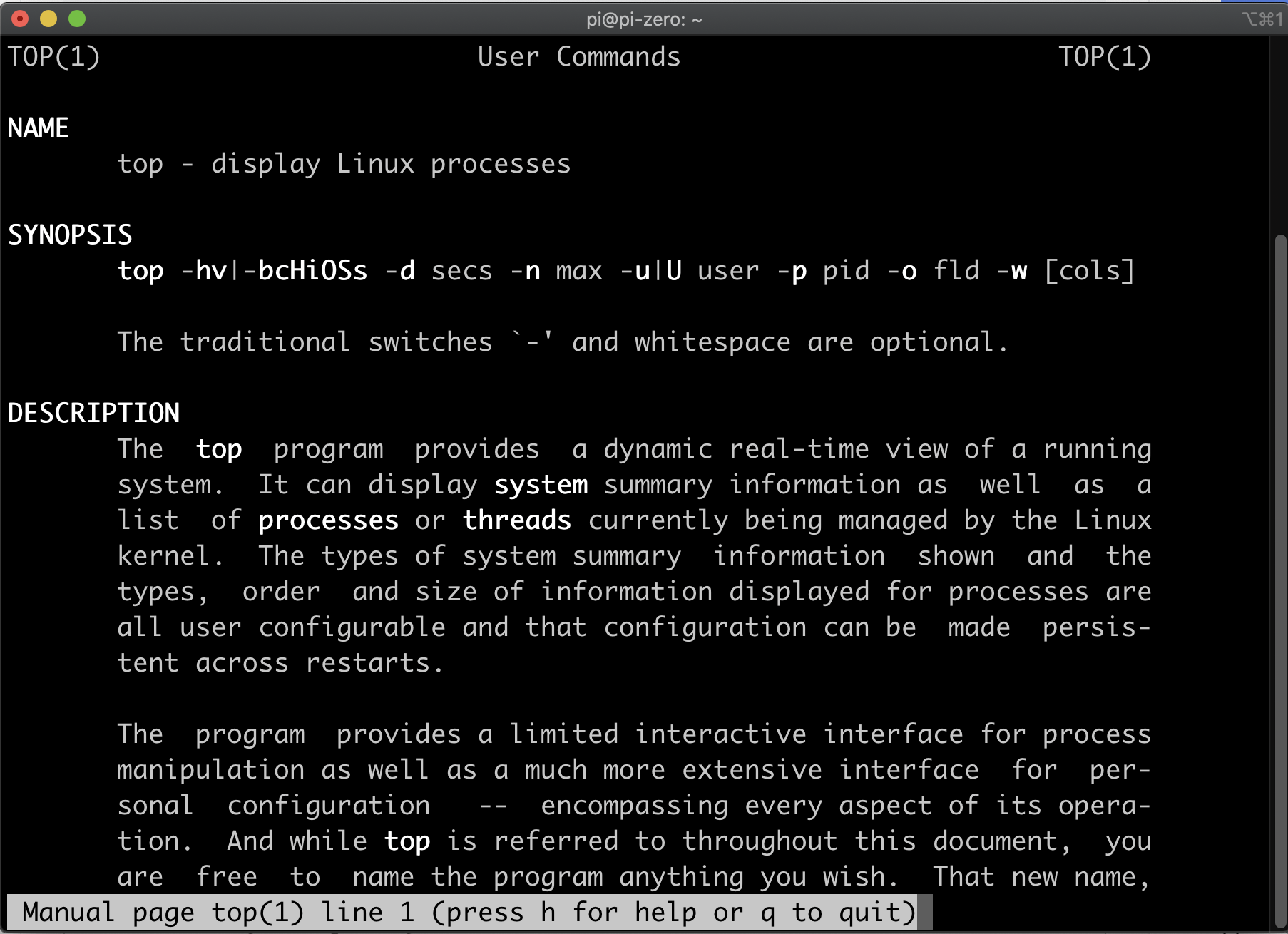

Nach der Installation testen wir mit gpio -v es muss diese Ausgabe kommen:

|

|

gpio version: 2.50 Copyright (c) 2012-2018 Gordon Henderson This is free software with ABSOLUTELY NO WARRANTY. For details type: gpio -warranty Raspberry Pi Details: Type: Model B+, Revision: 02, Memory: 512MB, Maker: Sony * Device tree is enabled. *--> Raspberry Pi Model B Plus Rev 1.2 * This Raspberry Pi supports user-level GPIO access. |

Wenn eine Fehlermeldung kommt, wie bei mir, da zwei der Raspberry Pis nicht unterstüzt wurden, erst fixen.

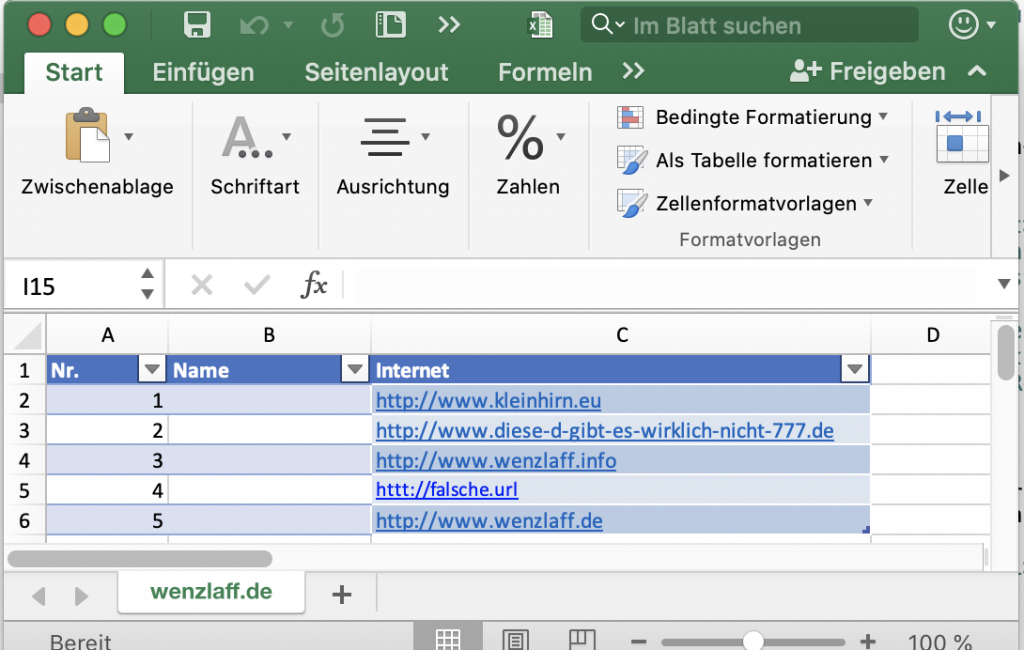

CC2531 an Pi

Die vier Drähte anlöten und mit dem Pi wie folgt anschließen:

|

|

GND - 1 - braun an Pi Pin 39 DC - 3 - organg an Pi Pin 36 RST - 7 - grün an Pi Pin 35 DD - 4 - gelb an Pi Pin 38 |

Flasher installieren

„Zigbee CC2531 mit neuer Firmware vom Raspberry Pi aus flashen ohne CC Debugger“ weiterlesen