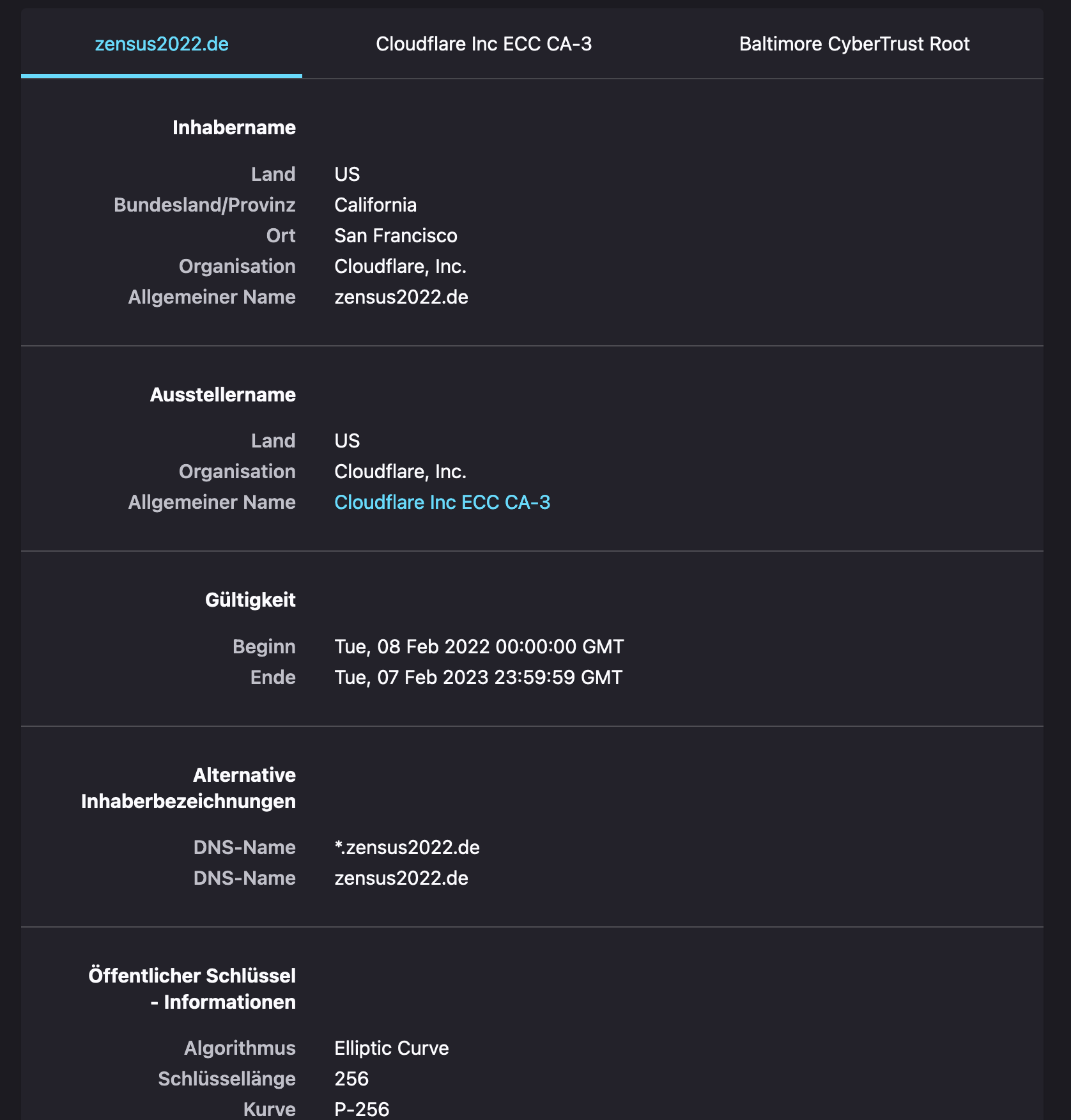

Probleme mit Zensus 2022 Online Seite. Habe mir das Zertifikat auch mal angeschaut:

Details hier bei Heise.

Wenzlaff.de – Rund um die Programmierung

mit Java, Raspberry Pi, SDR, Linux, Arduino, Sicherheit, Blender, KI, Statistik, Krypto und Blockchain

Alles rund um das Internet.

Probleme mit Zensus 2022 Online Seite. Habe mir das Zertifikat auch mal angeschaut:

Details hier bei Heise.

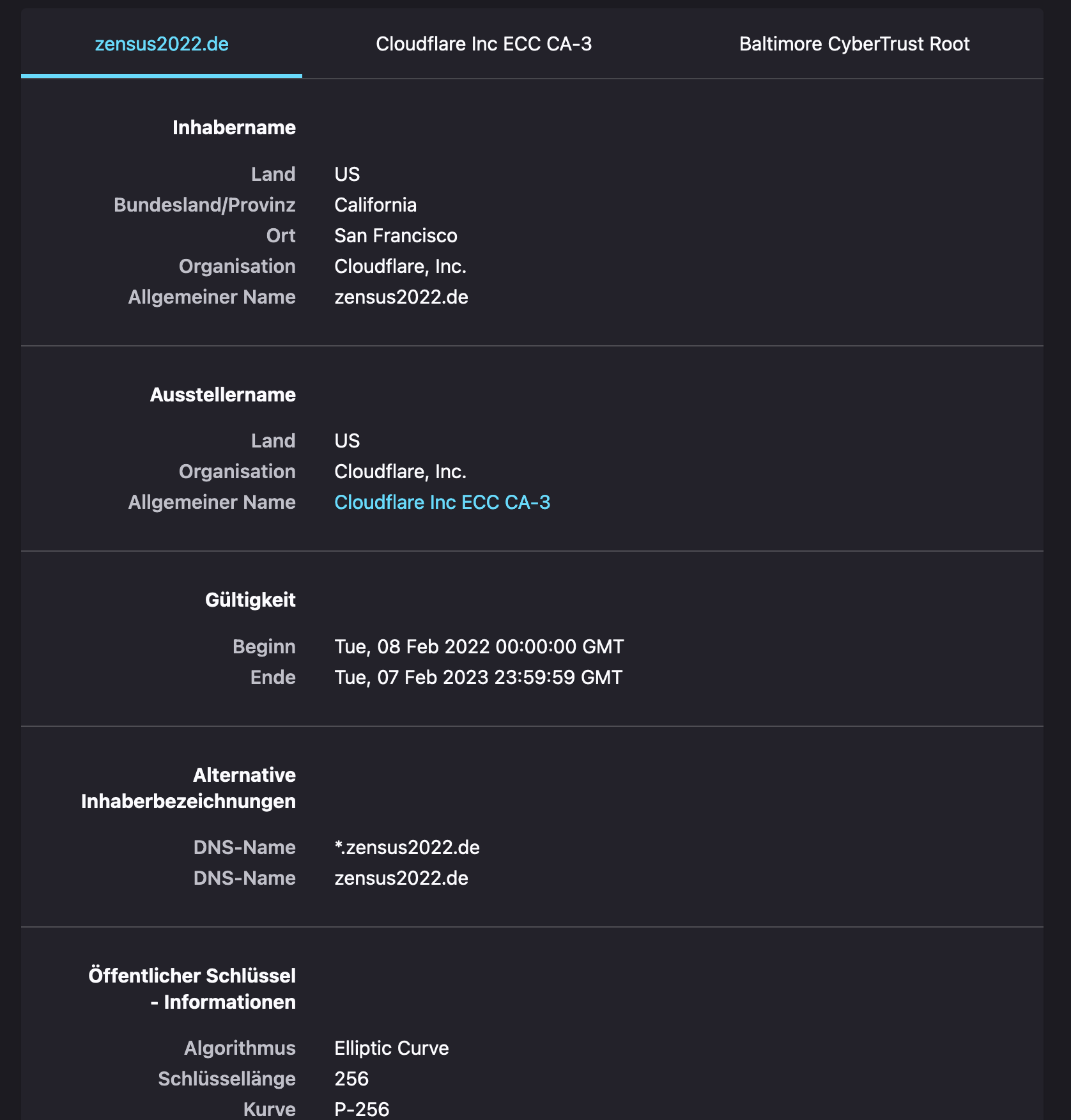

Hier nun noch ein Level von Sicherheit mit dem Raspberry Pi. Wie hier beschrieben kann eine Website leicht für jedermann mit eigener onion Domain im Darknet bereitgestellt werden. Die Seiten können nun aber auch noch mit einen Curve25519-Key gesichert werden, so das nur Nutzer die den Key haben auf die Seiten zugreifen können. Wenn man dann z.B. die Adresse

http://tokc2fifswouszmp4jy3ejizmchy4damvhmdug5crvkvfgmymbejkqqd.onion

aufruft, erscheint im Browser, oben links ein Schloß. Wenn man darauf klickt erscheint der Dialog:

Hier wird dann der private Schlüssel, den man vom Bereitsteller erhalten hat eingegeben. Für diese Seite ist es der Schlüssel:

JDSQ2RRI2SLYCN4SG6ZBP4DHE4TEHZG26EJS5R6FYBPH6AU3FVEA

Jeder der diesen privaten Schlüssel hat, kann nun auf die Seiten zugreifen. Wer das falsche Passwort eingibt, kann nicht auf die Seite zugreifen: „Onion Webseite mit Elliptische Kurve Curve25519 absichern“ weiterlesen

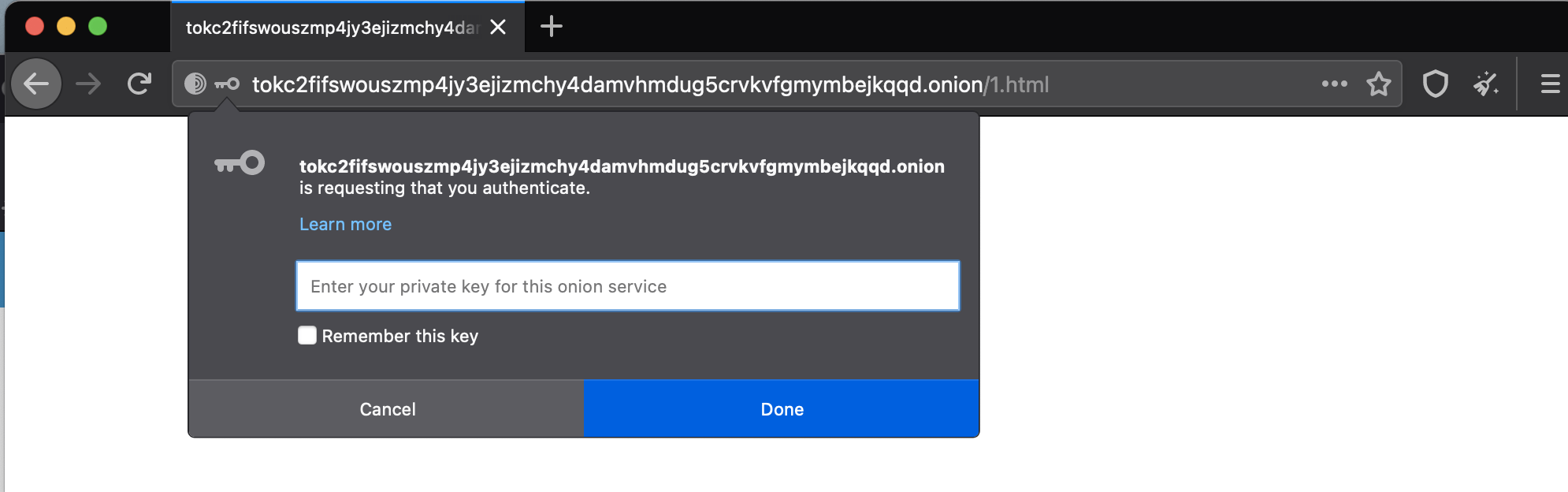

Wie kann kostenlos eine Webseite mit .onion Domain auf einen Raspberry Pi Zero bereitgestellt werden?

Man braucht keine kostenpflichtige Domain wie z.B. www.wenzlaff.info beantragen und bezahlen.

Die .onion Domain gibt es kostenlos. Wir brauchen nur tor und einen Webserver wie z.B. nginx.

Folgende Schritte sind auf dem Raspberry Pi nötig:

… „Kostenlos eine Webseite im Darknet mit Raspberry Pi bereitstellen über Onion Service“ weiterlesen

YaCy (von Yet another Cyberspace, homophon zu englisch ya see) ist eine Suchmaschine, die nach dem Peer-to-Peer-Prinzip – kurz P2P – arbeitet. Dabei gibt es keinen zentralen Server, sondern alle Teilnehmer sind gleichwertig.

Und sie läuft auf einem Raspberry Pi 4 B im Docker Container in 10 Minuten.

Hier der Eintrag für die docker-compose.yml, oder hier die ganze Datei: „YaCy oder das eigene Google nur anonymer“ weiterlesen

Heute vor 20 Jahren, am 1.12.1998 ging die Domain wenzlaff.de zum ersten mal ans Netz. Wie die Zeit vergeht.

Es war eine statische Webseite mit Freeware und Sprüche Datenbank mit Newsletter und einigen C++ und Java Programmen zum kostenlosen Download aus meiner Hand. Hier ein etwas unvollständiges Bildschirmfoto, mehr habe ich leider nicht mehr gefunden:

Aber auch schon lange vor dieser Zeit, hatte ich eine Homepage, die aber dann auf den Servern der UNI-Bremen kostenlos gehostet wurde. Da hatte ich als Informatiker einen Zugang mit Akustikkoppler mit 300 Baud und Lochkarten hatten wir da auch noch. Das war wenigstens etwas zum anfassen, batches mit Lochkarten schreiben, cool!

Und es gab keine Werbung im Internet.

Die schöne alte Zeit. Und in der Zwischenzeit gab es immer mal neue Technologie. Vom statischen html zum xhtml und JavaScript über einen eigenen Java html Generator mit Templates bis heute zu den Content-Management-System mit eigener Datenbank.

Bis heute konnte ich auch auf dieser Webseite immer auf Werbung verzichten. Juhu …

Wie soll es weiter gehen? Gibt es noch Themen nach über 1000 Beiträgen? Ideen habe ich noch genug, was fehlt ist die Zeit!

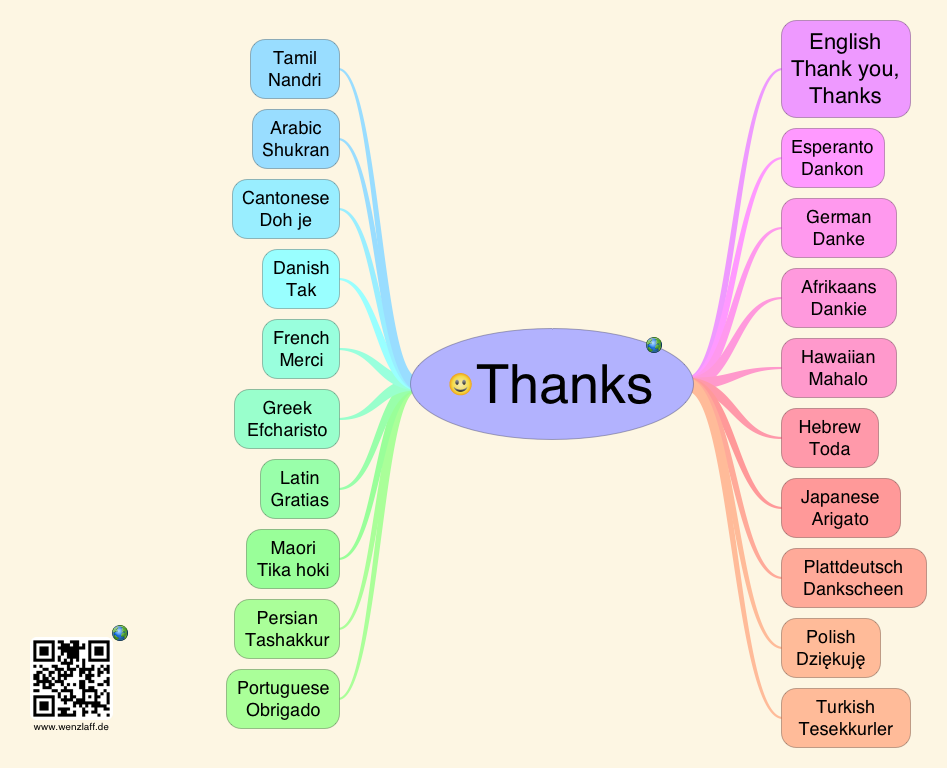

In diesem Sinne, vielen Dank an alle Leser und für das viele Feedback (die über 1000 Kommentare mit Kommentarfunktion habe ich ja abgeschaltet…DSGVO läßt grüßen) das auch nach wie vor erwünscht ist, aber eben über E-Mail 😉

Node-RED, ein Tool von IBM mit einem grafischer Editor als Herzstück. Damit geht Programmiern sehr flink.

Node-RED läuft auf dem Raspberry Pi (BPlus) ziemlich gut. Die Installation ist gut auf der node-RED Homepage beschrieben oder auch hier auf deutsch. Man muss nur darauf achten, das die richtige Version für den Raspberry Pi gewählt wird. Ich hatte nicht die Version für die B Version installiert, das führte dann beim starten zu einer Fehlermeldung.

Also für den Raspberry Pi (B) wie hier beschrieben vorgehen: „Node-RED von IBM für den Raspberry Pi auf Jessie“ weiterlesen

Schnelle Entfernungsberechnung geht durch einfaches klicken auf der Karte. Hier zum Beispiel mal unsere letzte Panamakanalkreuzfahrt mit dem Ergebnis von 25989 km. Man kann auch leicht in Meilen oder Fuß umrechnen oder die Koordinaten anzeigen.

Was auch noch gut ist, man kann die Routen als KML-Datei speichern. Hier meine

panamakreuzfahrt-2015.kml die auch leicht wieder importiert werden kann. Oder für GoogleEarth usw. weiterverwendet werden.

Auch die Höhenunterschiede können durch klicka auf „Show Elevation“ angezeigt werden:

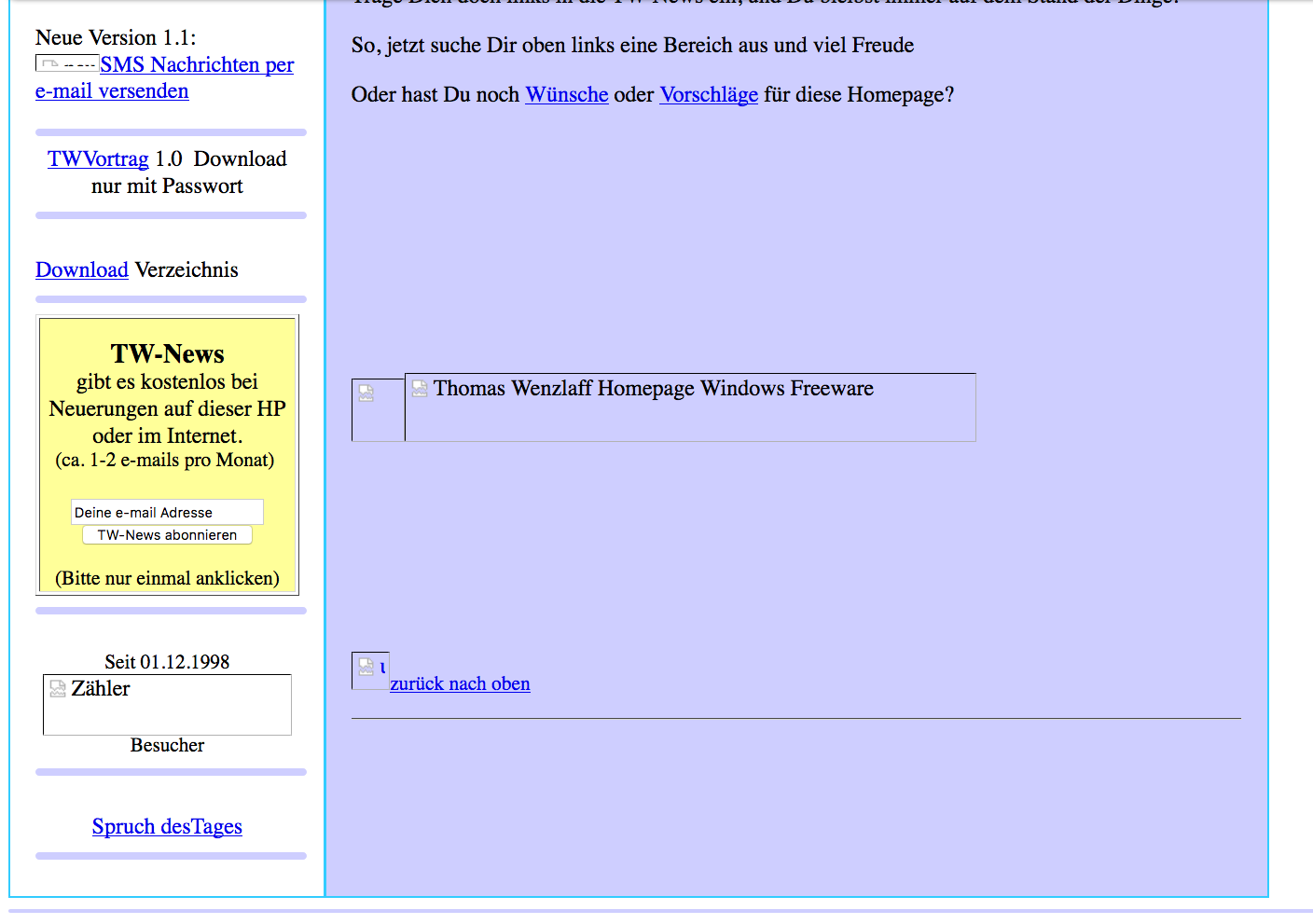

Mit diesem schlichten Eintrag fing alles vor 6 Jahren an. Wie die Zeit vergeht. Wie Ihr den Schlagwörter entnehmen könnt:

wurde am meisten über Mindmaps berichtet. Die gibt es jetzt in einen eigenen Blog, des kleinhirn.eu.

wurde am meisten über Mindmaps berichtet. Die gibt es jetzt in einen eigenen Blog, des kleinhirn.eu.

Weitere Einträge sind zum Thema Raspberry Pi und Arduino hinzugekommen. Anzahl und weiter Themen können rechts in der Kategorien Liste jeder Seite eingesehen werden. Der Stand von Heute:

Habe jeden Monat so über 1 Millionen Hits, wie diese Grafik zeigt: „Wenzlaff.de: 6. Jubiläum – Blog Wenzlaff.de Rund um die Programmierung – über 1 Millionen Hits / Monat“ weiterlesen

Da es auf Debian wheezy noch nicht das aktuelle Kismet Package gibt, hier die Anleitung wie es compiliert und installiert werden kann.

|

1 2 3 4 5 6 7 8 9 10 |

# System aktualisieren sudo apt-get update sudo apt-get upgrade # nötige Programme laden sudo apt-get install screen gpsd libncurses5-dev libpcap-dev tcpdump libnl-dev wget http://www.kismetwireless.net/code/kismet-2013-03-R1b.tar.gz tar xfvz kismet-2013-03-R1b.tar.gz cd kismet-2013-03-R1b/ ./configure sudo make install |

Wenn der GPS Empfänger über gpsd läuft und wie bei mir nicht an dem USB Port hängt, müssen in /usr/local/etc/kismet.conf noch folgende Einstellungen gemacht werden.

|

1 2 3 4 5 6 7 |

# (Optional) Verzeichnis wo die Logeinträge hingeschrieben werden, sonst start Verzeichnis logprefix=/home/pi/kismet # das WLAN Interface und den WLAN-Stick Type ncsource=wlan0:type=rt2800usb gps=true gpstype=gpsd gpshost=localhost:2947 |

Gestartet wird Kismet bei mir über ein kleines bash Script start-wardrive.sh:

|

1 2 3 4 5 6 |

#!/bin/bash cd kismet-2013-03-R1b sudo pkill wpa_cli sudo pkill ifplugd sudo pkill wpa_supplicant sudo kismet |

Für die Auswertung kann man das Python Script zum umwandeln einer NETXML Datei in das KML Format verwenden, es geht wie folgt

„Raspberry Pi Wardrive: Kismet compilieren und WLANs auf Google anzeigen“ weiterlesen

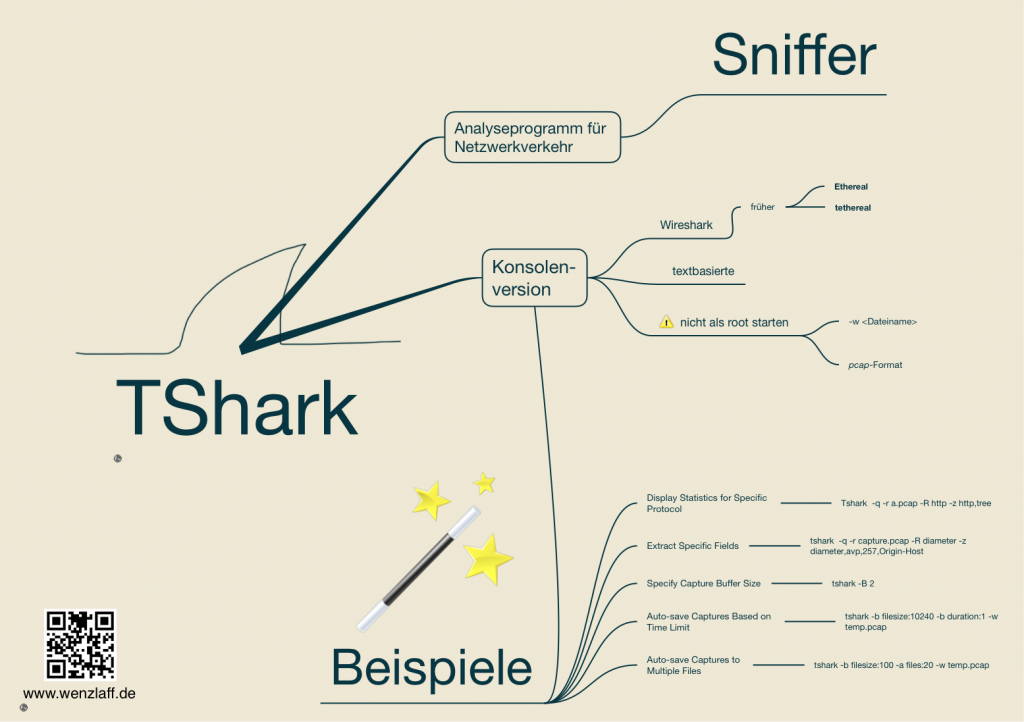

Zuerst mal eine Mindmap zu TShark, dem Kommandline-Tool von Wireshark (frühe Ethereal).

Zuerste den rPi aktualisieren und das Packet installieren mit:

|

1 2 3 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install tshark |

Zuerst einmal die Befehle und die Version für die Komandozeile mit

|

1 |

tshark -h |

ausgeben:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 |

TShark 1.12.1 (Git Rev Unknown from unknown) Dump and analyze network traffic. See http://www.wireshark.org for more information. Copyright 1998-2014 Gerald Combs <gerald@wireshark.org> and contributors. This is free software; see the source for copying conditions. There is NO warranty; not even for MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. Usage: tshark [options] ... Capture interface: -i <interface> name or idx of interface (def: first non-loopback) -f <capture filter> packet filter in libpcap filter syntax -s <snaplen> packet snapshot length (def: 65535) -p don't capture in promiscuous mode -I capture in monitor mode, if available -B <buffer size> size of kernel buffer (def: 2MB) -y <link type> link layer type (def: first appropriate) -D print list of interfaces and exit -L print list of link-layer types of iface and exit Capture stop conditions: -c <packet count> stop after n packets (def: infinite) -a <autostop cond.> ... duration:NUM - stop after NUM seconds filesize:NUM - stop this file after NUM KB files:NUM - stop after NUM files Capture output: -b <ringbuffer opt.> ... duration:NUM - switch to next file after NUM secs filesize:NUM - switch to next file after NUM KB files:NUM - ringbuffer: replace after NUM files Input file: -r <infile> set the filename to read from (- to read from stdin) Processing: -2 perform a two-pass analysis -R <read filter> packet Read filter in Wireshark display filter syntax -Y <display filter> packet displaY filter in Wireshark display filter syntax -n disable all name resolutions (def: all enabled) -N <name resolve flags> enable specific name resolution(s): "mntC" -d <layer_type>==<selector>,<decode_as_protocol> ... "Decode As", see the man page for details Example: tcp.port==8888,http -H <hosts file> read a list of entries from a hosts file, which will then be written to a capture file. (Implies -W n) Output: -w <outfile|-> write packets to a pcap-format file named "outfile" (or to the standard output for "-") -C <config profile> start with specified configuration profile -F <output file type> set the output file type, default is pcapng an empty "-F" option will list the file types -V add output of packet tree (Packet Details) -O <protocols> Only show packet details of these protocols, comma separated -P print packet summary even when writing to a file -S <separator> the line separator to print between packets -x add output of hex and ASCII dump (Packet Bytes) -T pdml|ps|psml|text|fields format of text output (def: text) -e <field> field to print if -Tfields selected (e.g. tcp.port, _ws.col.Info) this option can be repeated to print multiple fields -E<fieldsoption>=<value> set options for output when -Tfields selected: header=y|n switch headers on and off separator=/t|/s|<char> select tab, space, printable character as separator occurrence=f|l|a print first, last or all occurrences of each field aggregator=,|/s|<char> select comma, space, printable character as aggregator quote=d|s|n select double, single, no quotes for values -t a|ad|d|dd|e|r|u|ud output format of time stamps (def: r: rel. to first) -u s|hms output format of seconds (def: s: seconds) -l flush standard output after each packet -q be more quiet on stdout (e.g. when using statistics) -Q only log true errors to stderr (quieter than -q) -g enable group read access on the output file(s) -W n Save extra information in the file, if supported. n = write network address resolution information -X <key>:<value> eXtension options, see the man page for details -z <statistics> various statistics, see the man page for details --capture-comment <comment> add a capture comment to the newly created output file (only for pcapng) Miscellaneous: -h display this help and exit -v display version info and exit -o <name>:<value> ... override preference setting -K <keytab> keytab file to use for kerberos decryption -G [report] dump one of several available reports and exit default report="fields" use "-G ?" for more help WARNING: dumpcap will enable kernel BPF JIT compiler if available. You might want to reset it By doing "echo 0 > /proc/sys/net/core/bpf_jit_enable" |

Erst wollen wir uns die vorhandenen Interfaces anschauen und die Nummer merken.

|

1 |

sudo tshark -D |

Liefert die folgende Liste der verfügbaren Interfaces:

1. eth0

2. wlan0

3. wlan0mon

4. any

5. lo (Loopback)

6. nflog

7. nfqueue

8. usbmon1

Dann mal 10 Sekunden in die Datei traffic.pcap den Netzwerkverkehr von 1 (eth0) sichern mit:

|

1 |

tshark -i 1 -a duration:10 -w traffic.pcap |

Kommt es zu dieser Fehlermeldung:

|

1 2 3 |

Capturing on 'eth0' tshark: The capture session could not be initiated on interface 'eth0' (You don't have permission to capture on that device). Please check to make sure you have sufficient permissions, and that you have the proper interface or pipe specified. |

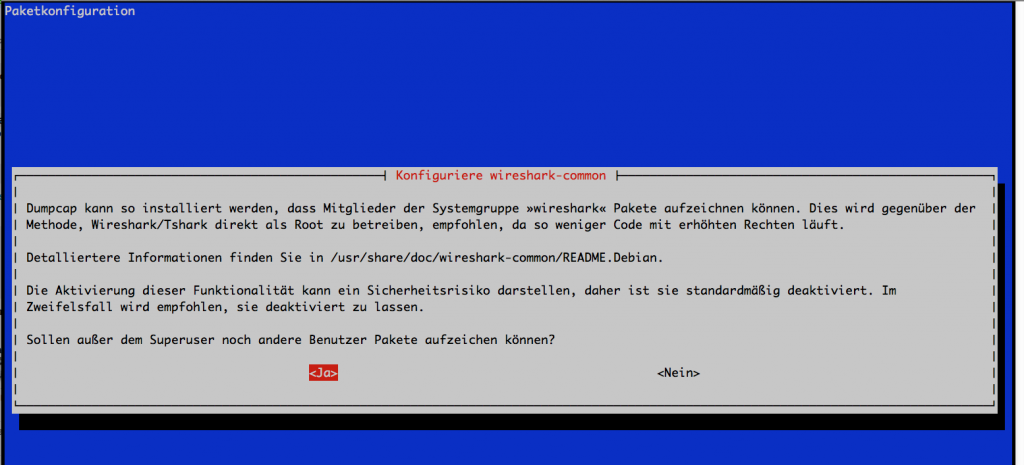

dann nicht aus Sicherheitsgründen mit sudo starten. TShark sollte nicht als root ausgeführt werden und der aktuelle User hat nicht die Rechte auf die Schnittstellen zuzugreifen.

Den aktuellen User (hier pi) für den Zugriff reconfigurieren mit:

|

1 |

sudo dpkg-reconfigure wireshark-common |

Es erscheint so ein Dialog:

Dort mit Ja antworten.

Damit die Berechigung für den User (pi) gesetzt wird, und es nicht zu dieser Fehlermeldung kommt:

|

1 |

tshark: Couldn't run /usr/bin/dumpcap in child process: Keine Berechtigung |

Einmal:

|

1 |

sudo usermod -a -G wireshark pi |

Dann einmal abmelden:

|

1 |

exit |

und wieder anmelden.

Schon können Dateien im PCAP Format auf dem Raspberry Pi erzeugt werden und auf einem anderen Rechner mit Wireshark ausgewertet werden.

Wie wird Kismet auf dem Raspberry Pi installiert? Zuerst mal eine Mindmap als Überblick zu Kismet:

Kismet wird wie folgt installiert, nachdem das System upgedated wurde:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install kismet

„Raspberry Pi: Kismet ( قسمة ) installieren unter Debian (jessie)“ weiterlesen

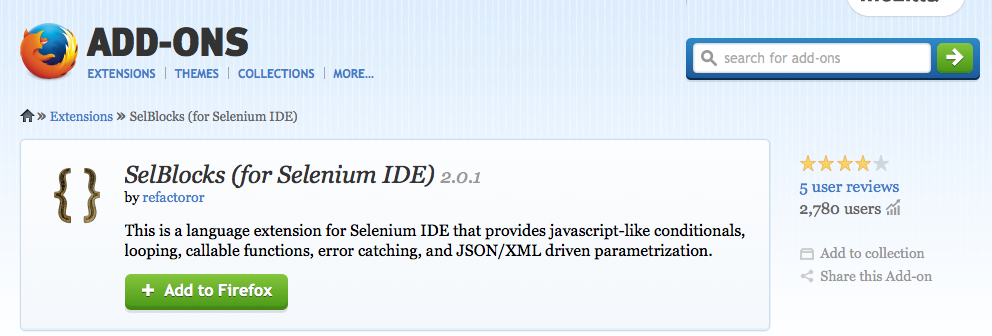

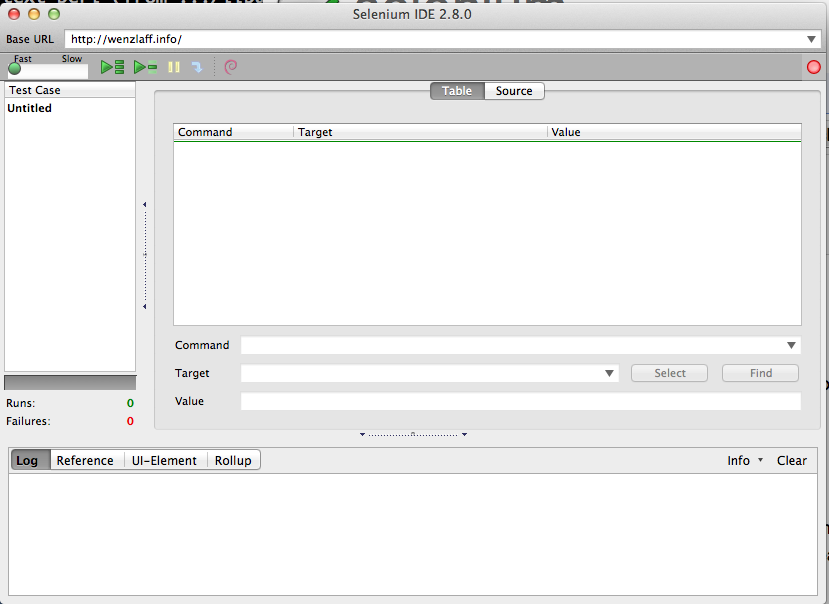

Das Plug-In SelBlocks für die Selenium IDE darf nicht fehlen. Also über diese Seite installieren und den Browser neu starten:

Das Plugin ist eine Erweiterung für die Selenium IDE und fügt der IDE die folgenden doch immer nötigen Befehle hinzu:

Die Selenium IDE muss natürlich vorhanden sein:

Eine ausführliche Beschreibung und auch Beispielen sind auf dieser Seite zu finden.

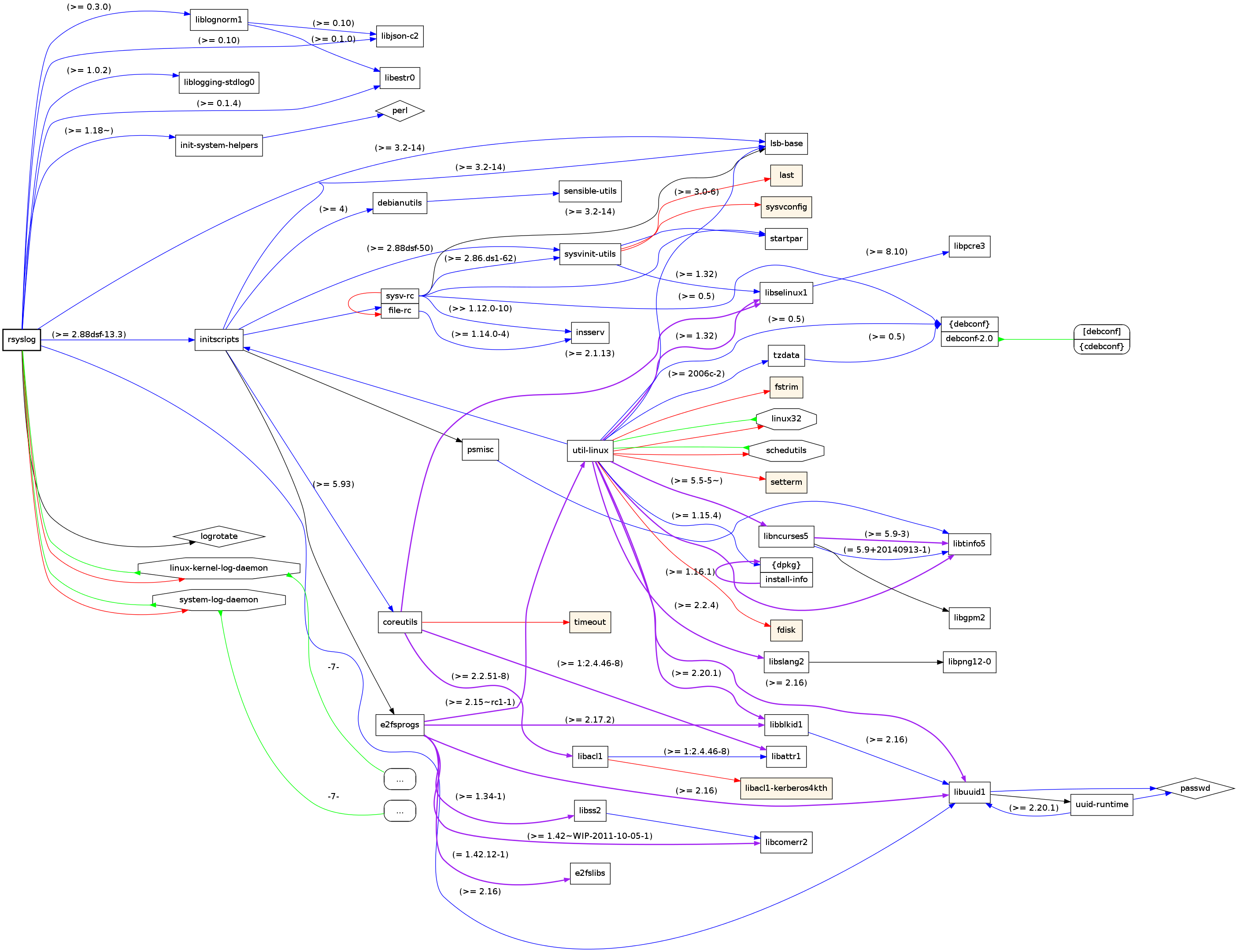

Für Rsyslog gibt es für den Raspberry Pi (Debian, wheezy) ein Sicherheitsupdate.

Als Folge von dieser Schwachstelle kann ein Angreifer fehlerhafte Nachrichten an einen Server senden, wenn dieser Daten aus nicht vertrauenswürdigen Quellen annimmt. Damit könnte dann ein Denial-of-Service-Angriff gestartet werden. Das rsyslog hat diese Abhängigkeiten als Mindmap auf einem Raspberry Pi (jessie):

Update auf der Konsole wie gewohnt:

|

1 2 3 4 5 6 7 8 |

sudo apt-get update sudo apt-get upgrade # Optional: Version checken mit: apt-show-versions rsyslog # Ausgabe: # rsyslog/wheezy uptodate 5.8.11-3+deb7u1 |

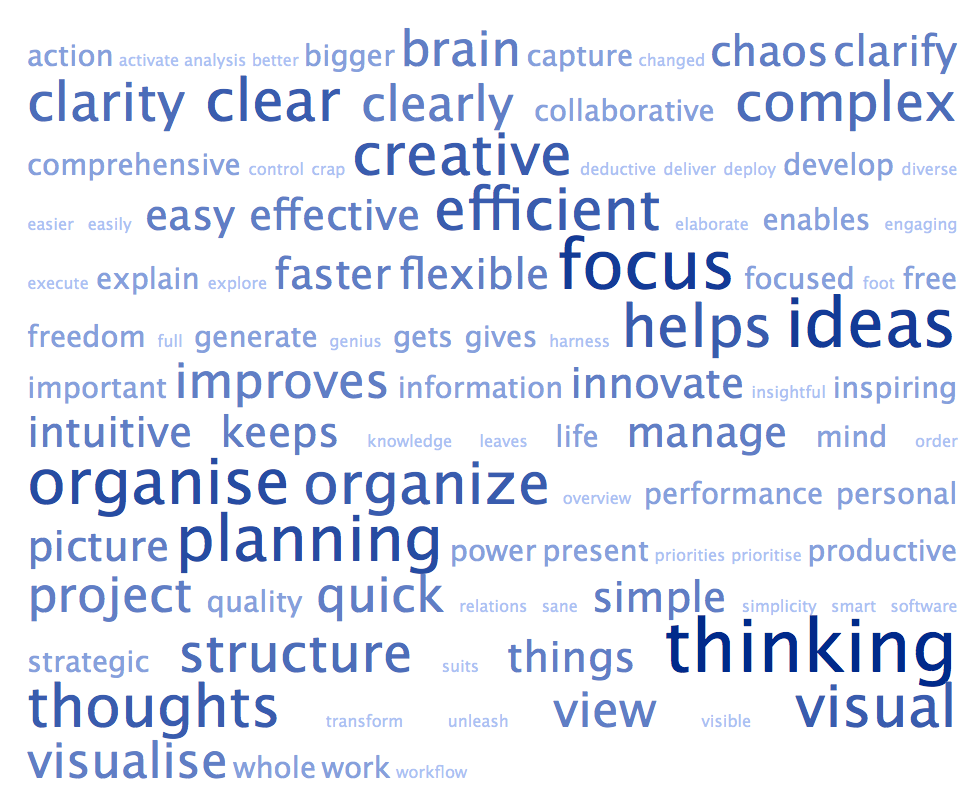

Wer eine einfach Schlagwortwolken braucht, kann so was über tagcrowd.com kostenlos erzeugen lassen.

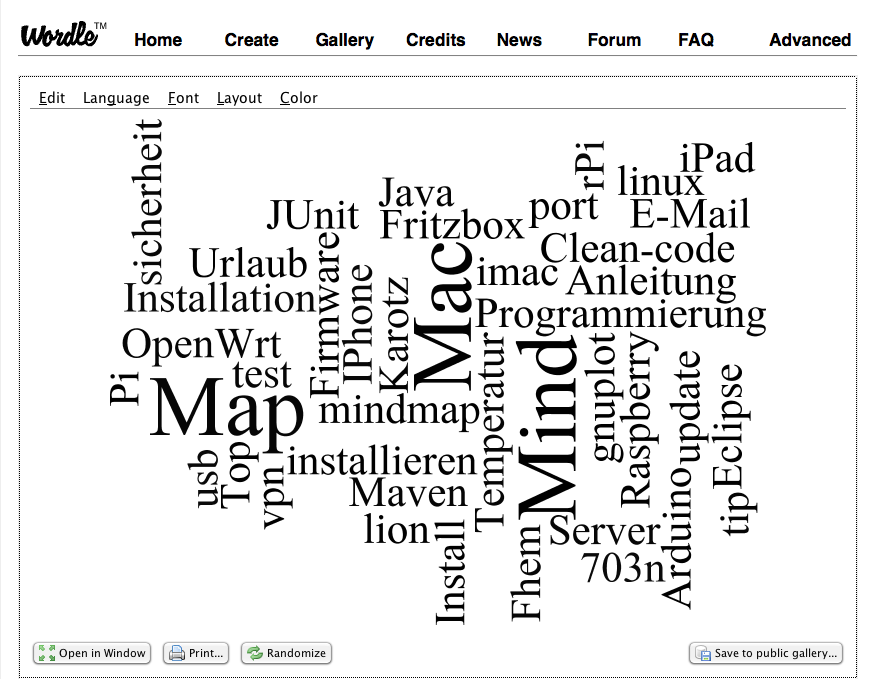

Schönere Ergebnisse, gab es hier bei wordle.net/create. Dazu muss aber Java im Browser aktiviert werden. So sieht das Applet aus:

Hier mal sechs Beispiele, die Möglichkeiten sind unendlich:

„Wie kann für Präsentationen usw. eine Schlagwortwolke (tag cloud, word cloud) erzeugt werden?“ weiterlesen

„Wie kann für Präsentationen usw. eine Schlagwortwolke (tag cloud, word cloud) erzeugt werden?“ weiterlesen

Habe schon in einigen Beiträgen von nmap berichtet. Heute wird die Installation und erste Befehle für den Raspberry Pi beschrieben.

Die Aktuelle nmap Version 6.46 braucht nicht aus den Sourcen compiliert werden, da es für den rPi fertige Packages gibt (Update: 26.07.2018: aktuell 7.4. obwohl es schon eine 7.7. gibt, aber noch nicht für den PI)

Also erst das System auf den aktuellen Stand bringen und nmap installieren:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install nmap

Nach ein paar Minuten ist nmap installiert. Erster Test, ausgabe der nmap Version:

nmap -version

So, jetzt den ersten Scann aller vorhandenen Adressen, aber nur auf eigene Netzwerke wie hier beschrieben:

nmap -sP 192.168.2.0/24

Schon werden alle 256 IP Adressen in 8 Sekunden gescannt:

Host is up.

nmap done: 256 IP addresses (15 hosts up) scanned in 8.41 seconds

Oder alle offenen Ports anzeigen mit:

nmap localhost

Oder wenn man das Ziel Betriebssystem ermitteln will, das dauert aber etwas:

nmap -O -v localhost

Manchmal braucht man eine Liste aller Hosts im Netzwerk, das geht so:

nmap -sn 192.168.2.0/24

Eine sehr ausführliche deutsche Beschreibung gibt es unter

man nmap

Welche Befehle findet ihr noch nützlich?

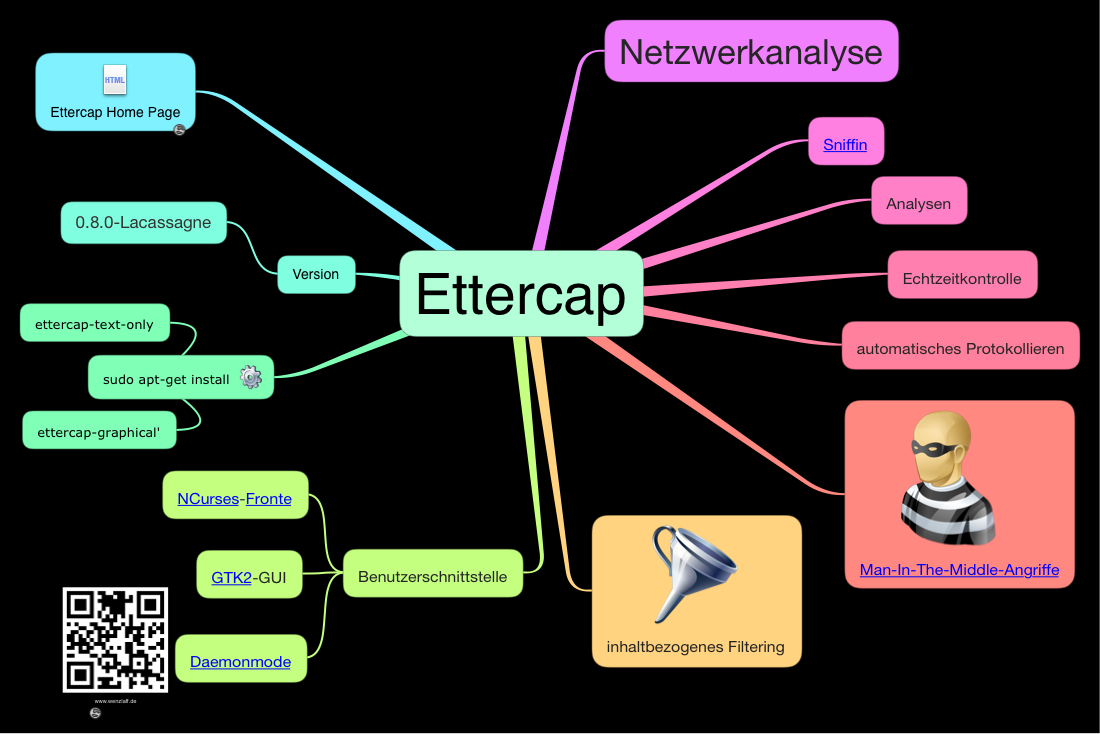

Das Netzwerkanalyse Programm Ettercap kann als Text-Version oder auch als grafische Version auf dem rPi ziemlich schnell wie folgt installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-text-only

Auch die grafische Version, die bei der Installation etwas länger dauert, kann mit dem folgenden Aufruf installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-graphical

Nach der Installation die Version checken mit:

ettercap -v

Es wird die aktuelle Version vom 21. Sep 2013 ausgegeben: 0.0.8

Hilfe gibt es mit

ettercap -h

Hier ein kleiner Überblick zu Ettercap als Mindmap:

Starten im Text Modus mit

ettercap -T

oder mit einer Text-GUI:

ettercap -C

MITM-Attacke könnten wie hier beschrieben ausgeführt werden. Kurz die Text Variante:

ettercap -C

Menü: Sniff - Unified sniffing...

Eingabe: eth0

Menü: Hosts - Scan for hosts

Menü: Hosts - Hosts list

Router in Hosts list markieren und Taste 1 (für Target 1) klicken

Ziel (Opfer) in Hosts list markieren und Taste 2 (für Target 2) klicken

Hilfe mit SPACE

Menü: Targets - Current Targets

Menü: Mitm - ARP poisoning ... (ohne Parameters)

Menü: View - Statistics

Menü: Start - Start sniffing

Menü: View - Statistics

Opfer PC sieht nun "falsche" MAC vom Router, siehe arp -a auf Opfer PC

Hier mal ein paar Statistics eines kurzen test Laufs:

Zum Stoppen wieder:

Menü: Mitm - Stop mitm attack(s) (MAC wieder orginal vom Router)

Menü: Start - Stop sniffing

Es kann nun alles leicht auch geloggt und gefiltert werden. Alles nur im eigenen Netzt mit eigenen Rechnern evl. mit 2 rPi oder eine rPi und einem WR703 ausprobieren.

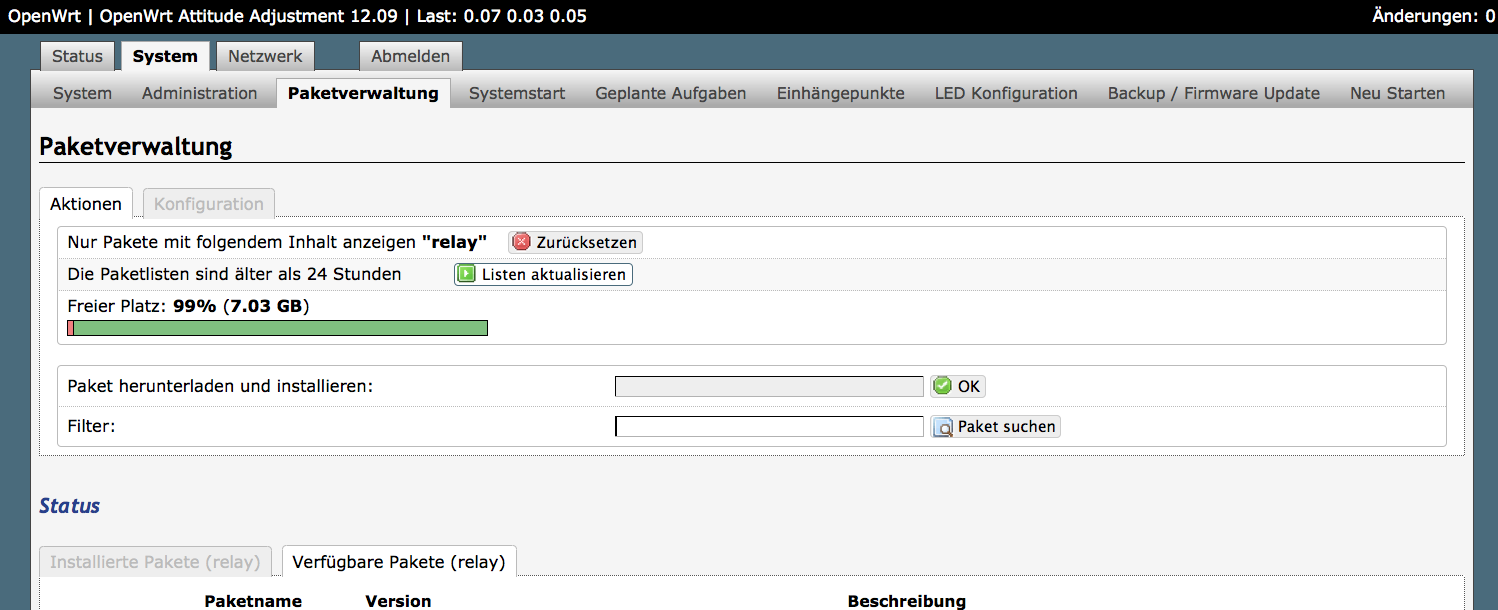

Warum Relayd?

-Wer seinen drahtlosen Access Point (AP) erweitern (verlängern) will.

-Wer eine Brücke zwischen drahtlosen AP und dem drahtgebundenen LAN benötigt.

PC-Ethernet Kabel LAN–|

Internet LAN ———-|

Internet WAN ……….|

–AP…

……. drahtlos…

……………….TP-703N—Ethernet Kabel LAN —PC ohne WAN

Relayd ist nur empfohlen wenn Wireless Distribution System (WDS) nicht vorhanden ist.

Also erst mal unter System – Paketverwaltung in Luci die Paketlisten aktualisieren durch klick auf „Listen aktualisieren“:

Nach ein paar Minuten ist das abgeschlossen: „Wie kann eine drahtlose Client Brücke mit Relayd und 703N unter OpenWrt (Attitude Adjustment 12.09) mit Luci eingerichtet werden?“ weiterlesen

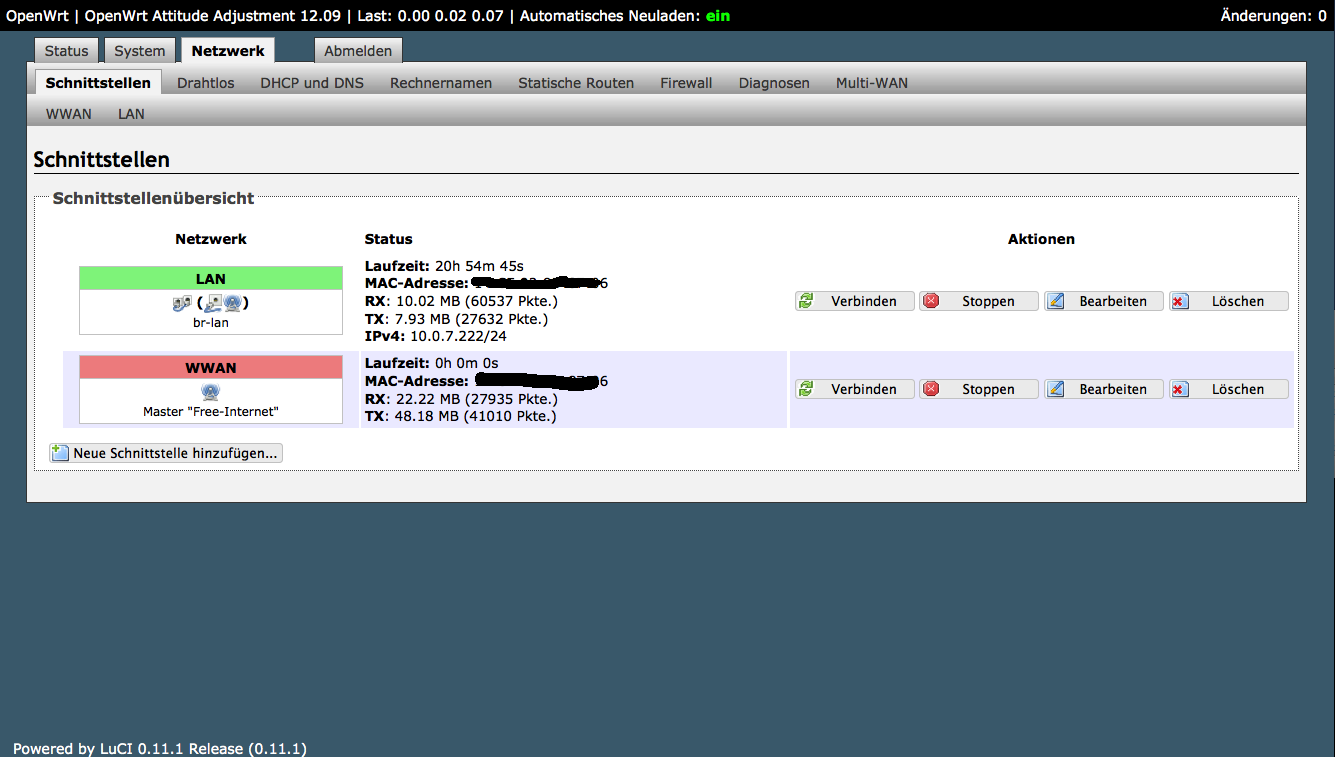

Wer auf Reisen ist, und einen Access Point für seine Geräte benötigt, kann den günstigen Router 703N verwenden.

Aber wie wird der Router eingestellt, um mit kabellose Kommunikationsgeräte (Computern) drahtlos auf das Internet per LAN zuzugreifen? Also für Hotelzimmer die nur einen LAN Stecker haben und kein drahtloses WLAN anbieten.

Der 703N kann im AP Modus betrieben werden. Folgender Aufbau:

— INTERNET — LAN — 703N — WLAN — Computer, iPad…

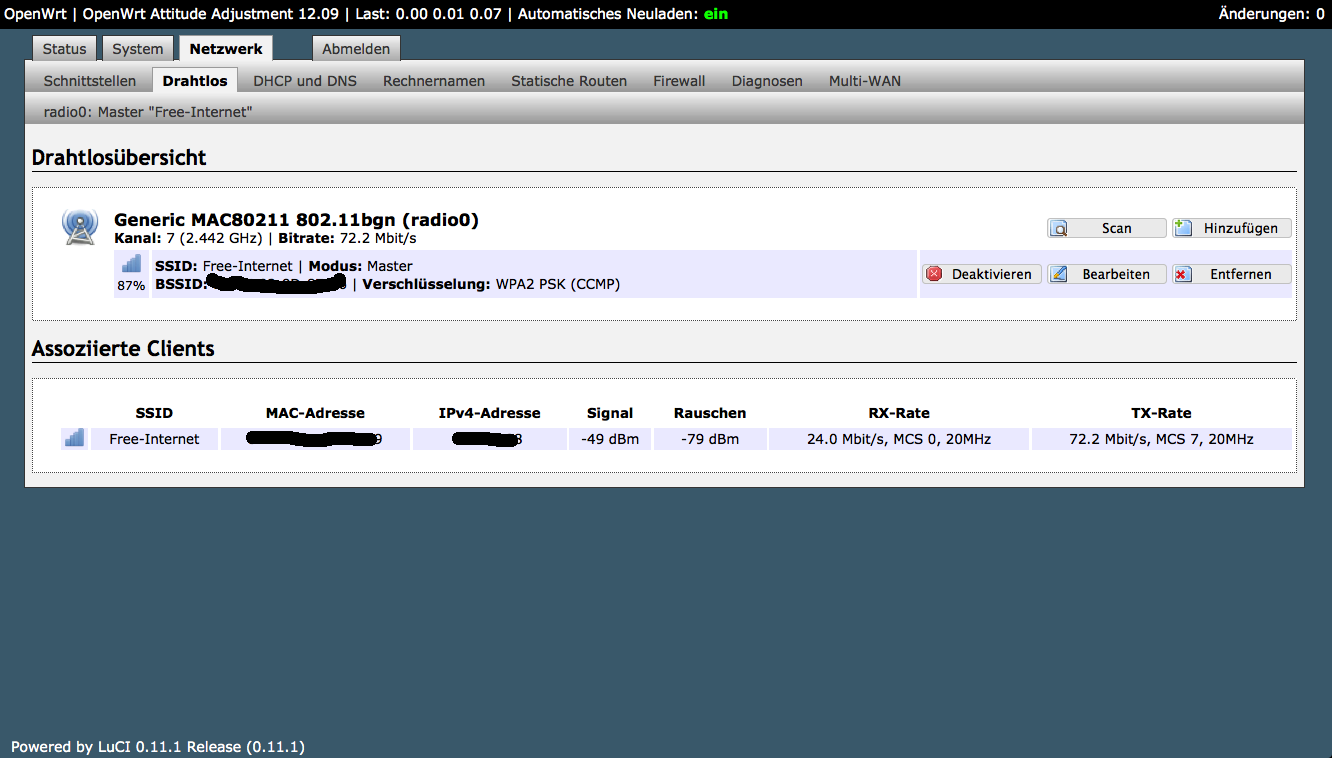

In Luci müsste das dann so aussehen:

Der „Drahtlos“ Reiter sieht so aus. Unten bei den Assoziierten Clients sieht man das ein Gerät mit dem AP des 703N verbunden ist.

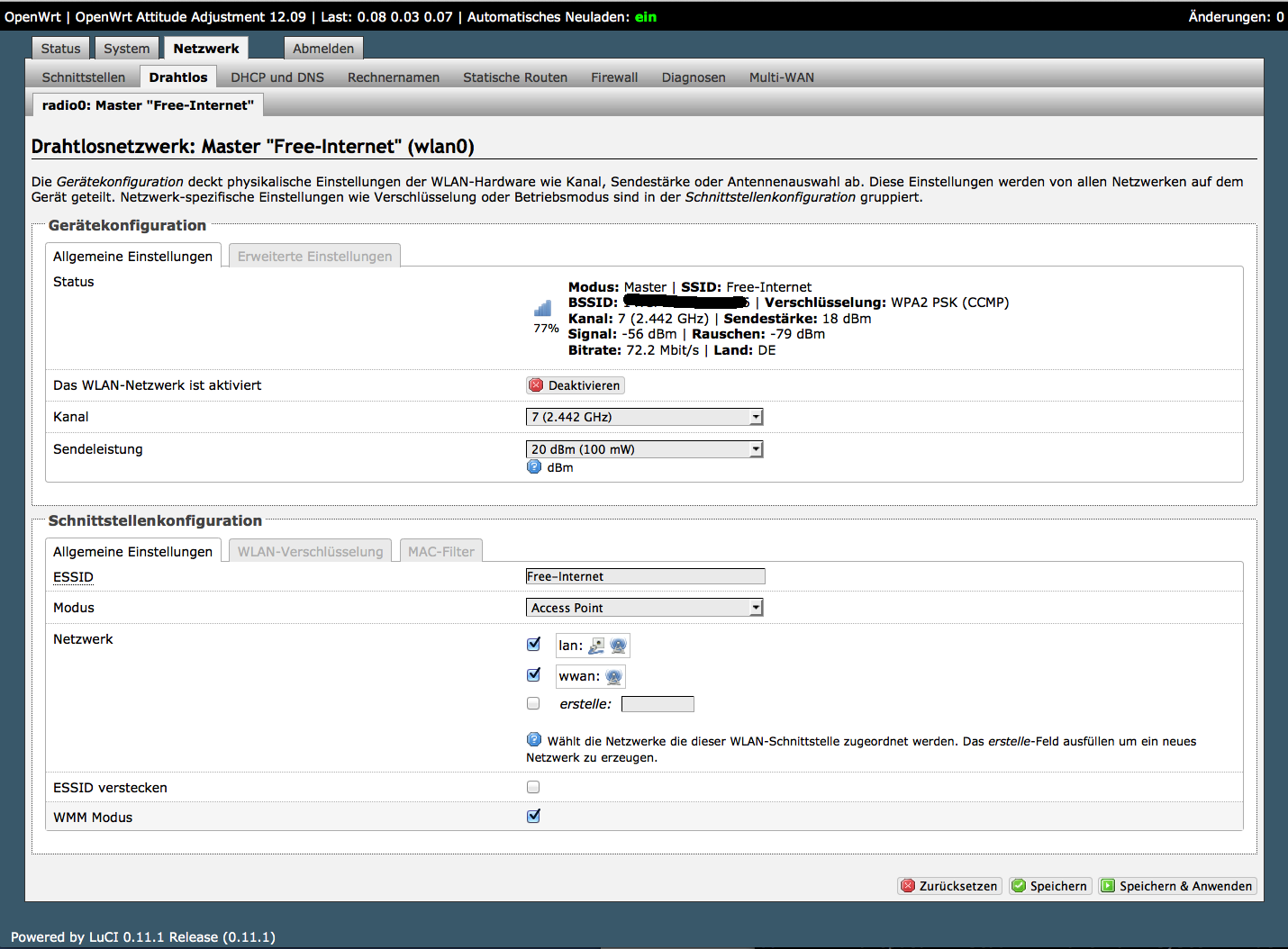

Das Netz habe ich mal „Free-Internet“ genannt. Bei Schnittstellen das LAN und WLAN auswählen. Bei Modus, und das ist ganz wichtig, muss „Access Point“ ausgewählt werden.

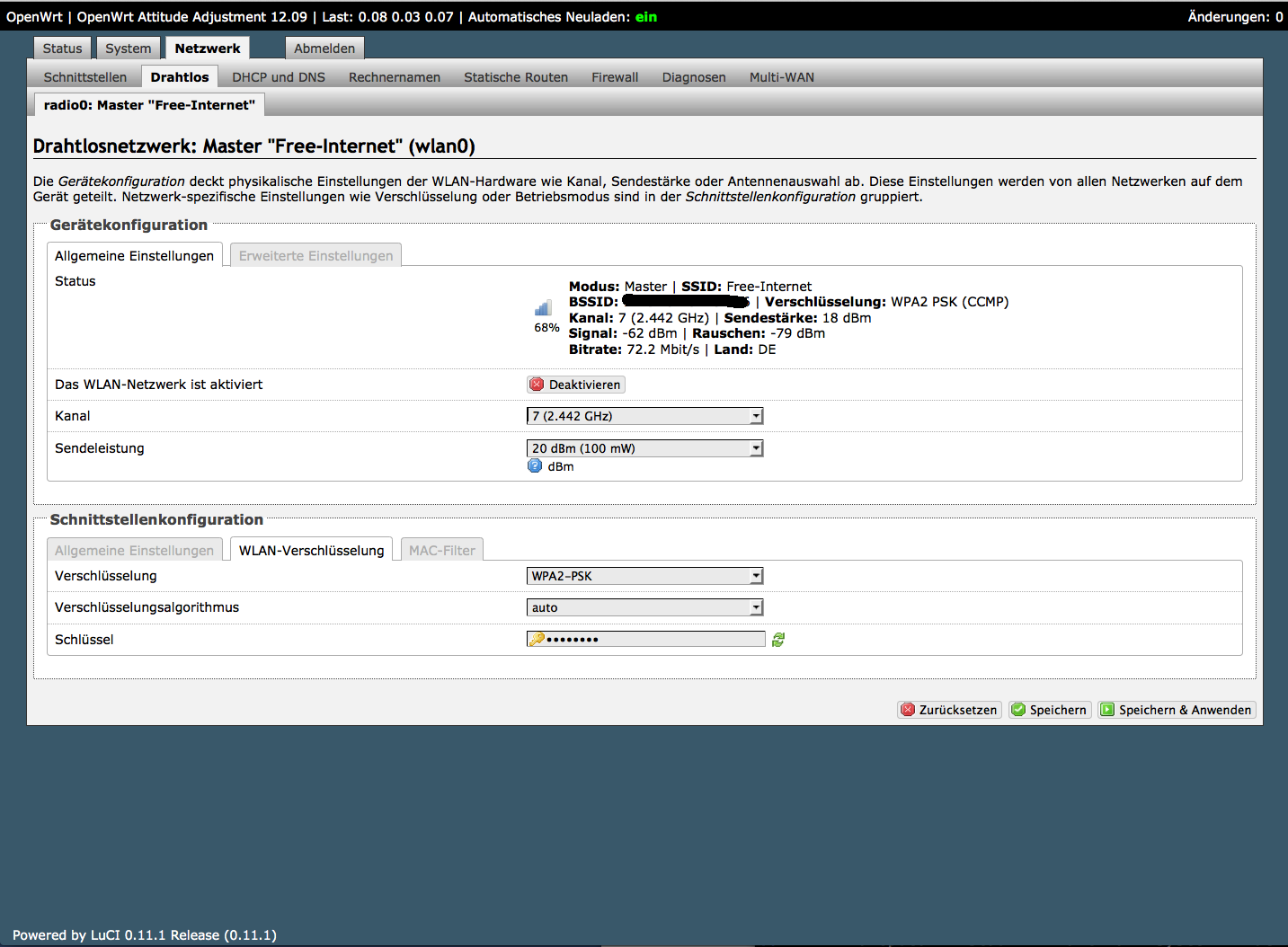

Und das Passwort setzen oder auch zum ersten testen ohne Verschlüsselung:

Die Reichweite ist nicht sehr groß ohne externe Antenne, aber 1-2 Zimmer gehen wohl immer.

Gestern hatte ich in diesem Blogeintrag von einer BPMN Imagemap berichtet. Habe jetzt im Internet einen coolen kostenlosen CSS Generator gefunden, der das gleiche macht, nur mit CSS. Hier ein Beispiel: „Wie kann eine BPMN 2.0 Map mit CSS Image Map Generator als Image-Map erzeugt werden?“ weiterlesen

Account auf jabber.de anmelden.

Evl. noch einen Jabber Client installieren um den Account zu testen. Für Mac z.B. adium.im verwenden. Dann auf der Kommandozeile im rPi ein paar Module installieren:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install libnet-jabber-perl libnet-xmpp-perl libxml-stream-perl libauthen-sasl-perl libnet-ssleay-perl libnet-jabber-bot-perl libdigest-sha-perl

In der fhem.cfg folgende Zeile eintragen:

(Achtung, den Username in der define Zeile ohne @jabber.de angeben)

define Jabber_Client Jabber jabber.de 5222 JABBERUSER PASSWORT 1 0

attr Jabber_Client OnlineStatus available

attr Jabber_Client PollTimer 2

attr Jabber_Client RecvWhitelist JABBERUSER@jabber.de

attr Jabber_Client ResourceName FHEM

attr Jabber_Client userReadings 1

attr Jabber_Client room Jabber

Details zu den Parametern sind in der Fhem commandref zu finden.

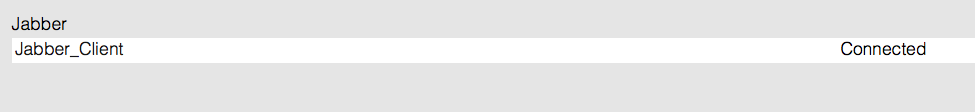

Speichern und restart von FHEM. Im Raum Jabber schauen:

Dann in der Kommandozeile von Fhem z.B.:

set Jabber_Client msg JABBERUSER@jabber.de Hallo Fhem Welt!

Habe ich noch was vergessen? Weiter Tips?

Damit ich benachrichtigt werde, wenn die NSA oder jemand anders per SSH auf meinen Server einbricht, kann dieses Script dienen, welches eine Pushover Nachricht an das Handy oder iPad sendet wenn jeman sich per SSH auf den Raspberry Pi einloggt. Als Basis diente diese sehr ausführliche Seite die sowas mit Pushbullet realisiert hat.

Diese pushover-ssh.sh Datei „Wie wird eine Pushover Benachrichtigung auf dem Raspberry Pi bei Zugriff per SSH versendet um Einbrüche zu erkennen?“ weiterlesen

Das ist auf der Konsole des rPi nach der Aktualisierung des Systems mit einem Befehl getan:

|

1 2 3 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install fail2ban |

Weitere Infos zu fail2ban gibt es im MANUAL oder auf der Seite von Sergej Müller.

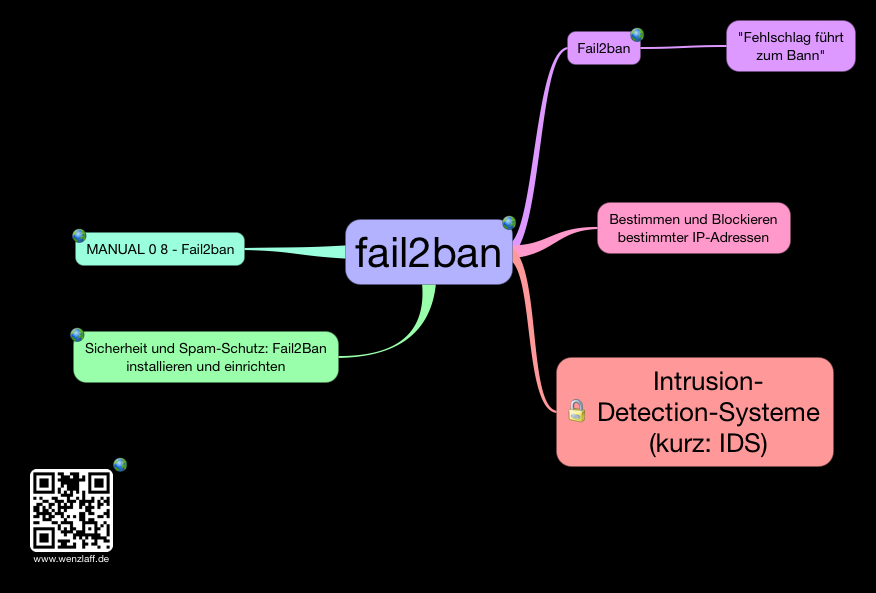

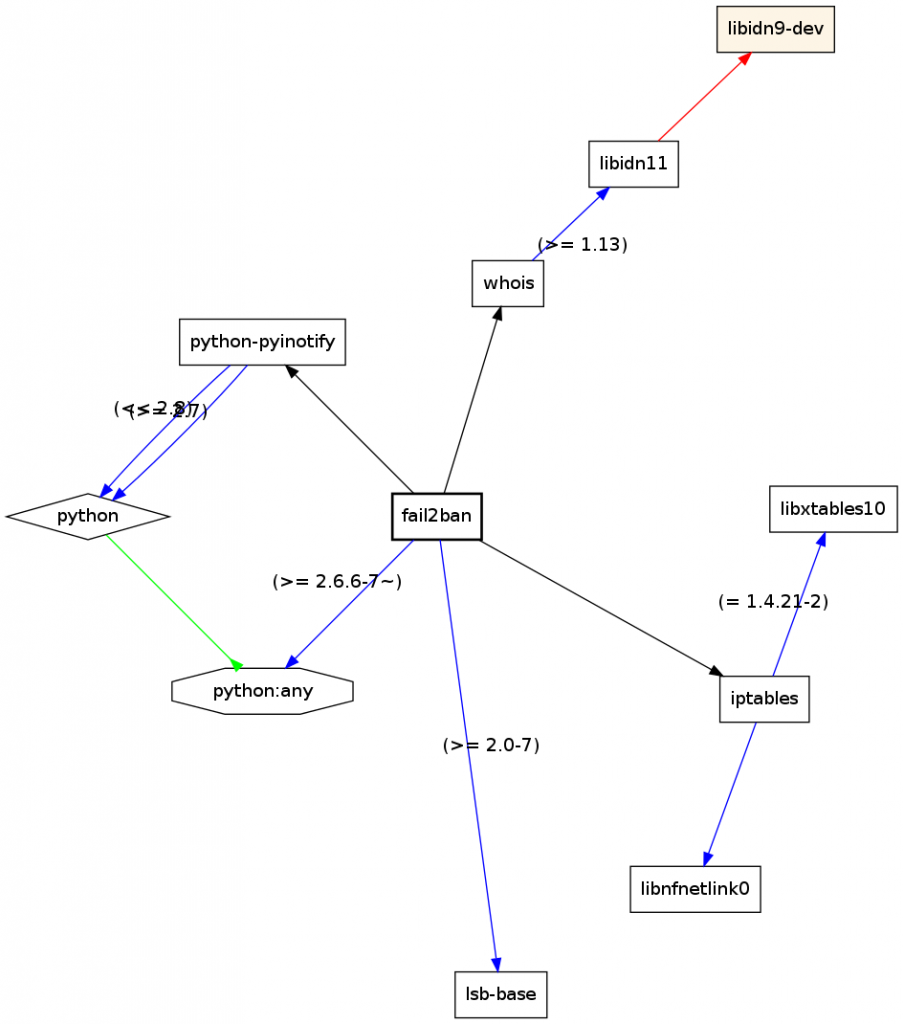

Hier noch eine Mindmaps, mit den Abhängigkeiten von fail2ban auf Debian von links nach rechts:

Oder noch eine zentrierte Mindmap:

Hast Du noch weitere Infos zu diesem Thema? Welche der drei Mindmaps gefällt Dir am Besten?

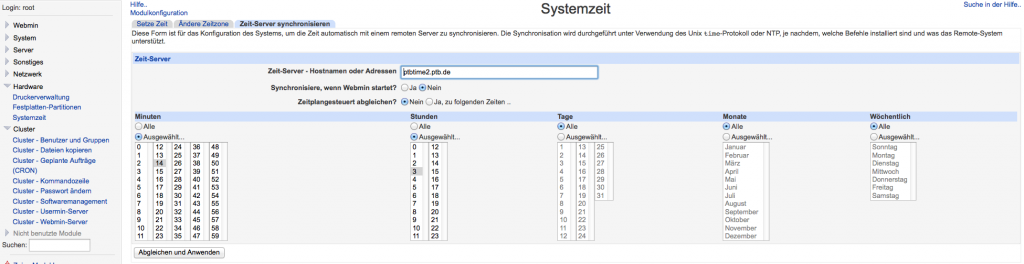

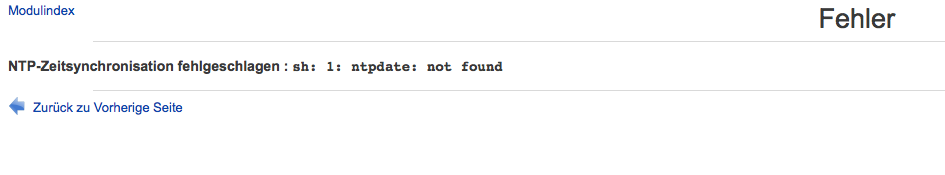

Wenn in der default Konfiguration die Zeitzone mit NTP automatisch abgeglichen werden soll, kommt es beim aufrufen von Webmin (https://IP:10000/)

beim setzen des NTP-Servers (Atomzeit Physikalisch-Technische Bundesanstalt (PTB), Braunschweig, Germany , Hostname: ptbtime2.ptb.de ) zum Fehler: ntpdate: not found.

Es muss das fehlende ntpdate Paket installiert werden. Das geht über die Konsole wie folgt:

sudo apt-get update

sudo apt-get install ntpdate