Warum den Raspberry Pi nicht für die Erstellung von schönen Grafiken verwenden?

Graphviz kann auf dem rPi schnell installiert werden mit:

sudo apt-get update && upgrade

sudo apt-get install graphviz

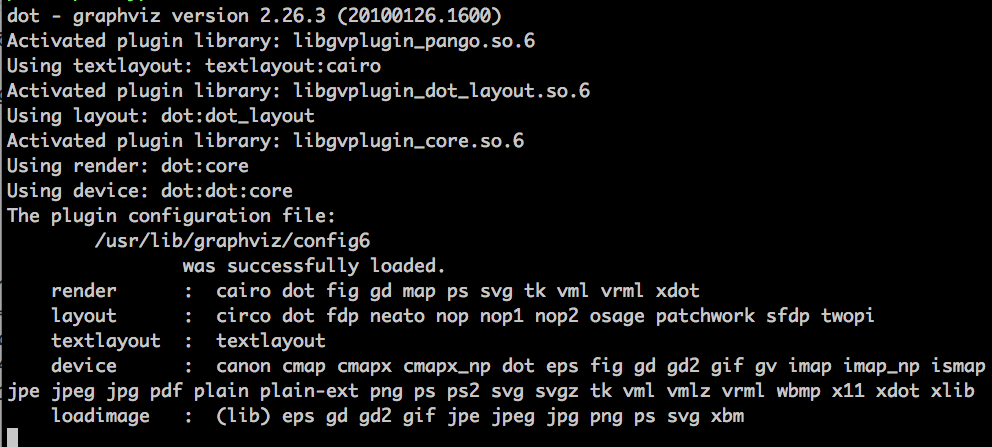

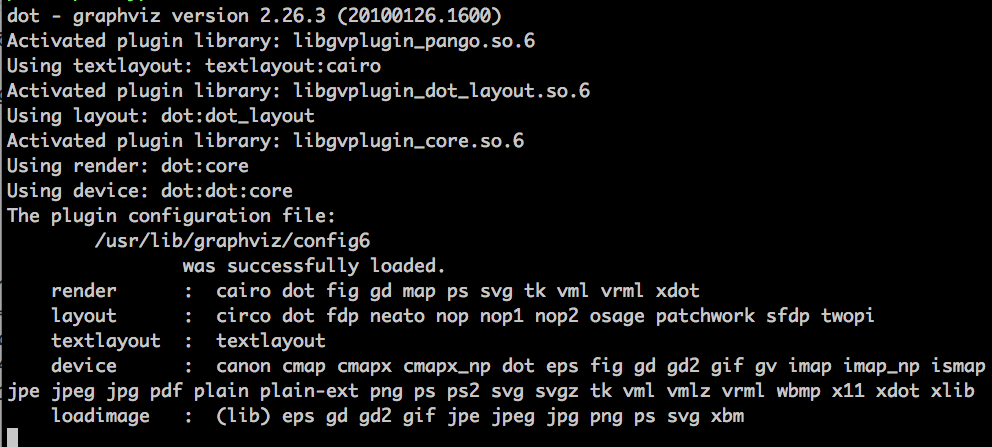

Nach der Installation die Version checken mit

dot -version

es werden auch einige weitere interessante Infos ausgegeben:

Es ist zwar nicht die aktuellste Version, die ist derzeit 2.38 (vom 13. April 2014) aber es reicht für erste Versuche immer. Wer mehr will, muss die aktuellste Version aus den Source-Code erstellen.

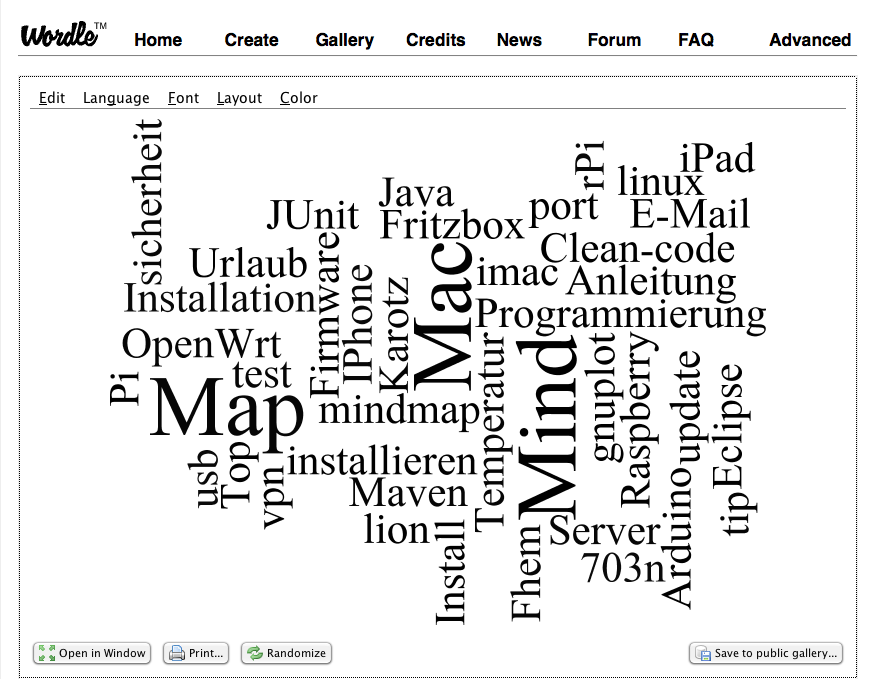

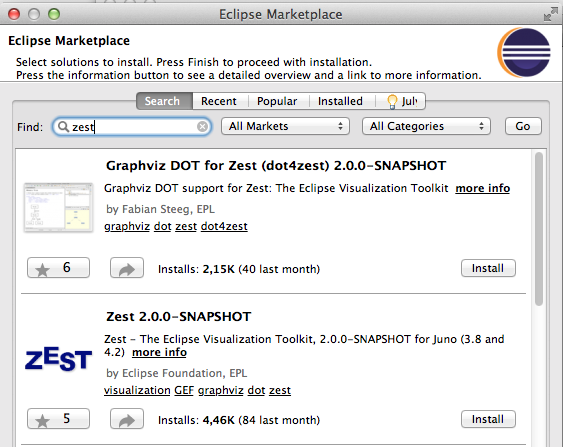

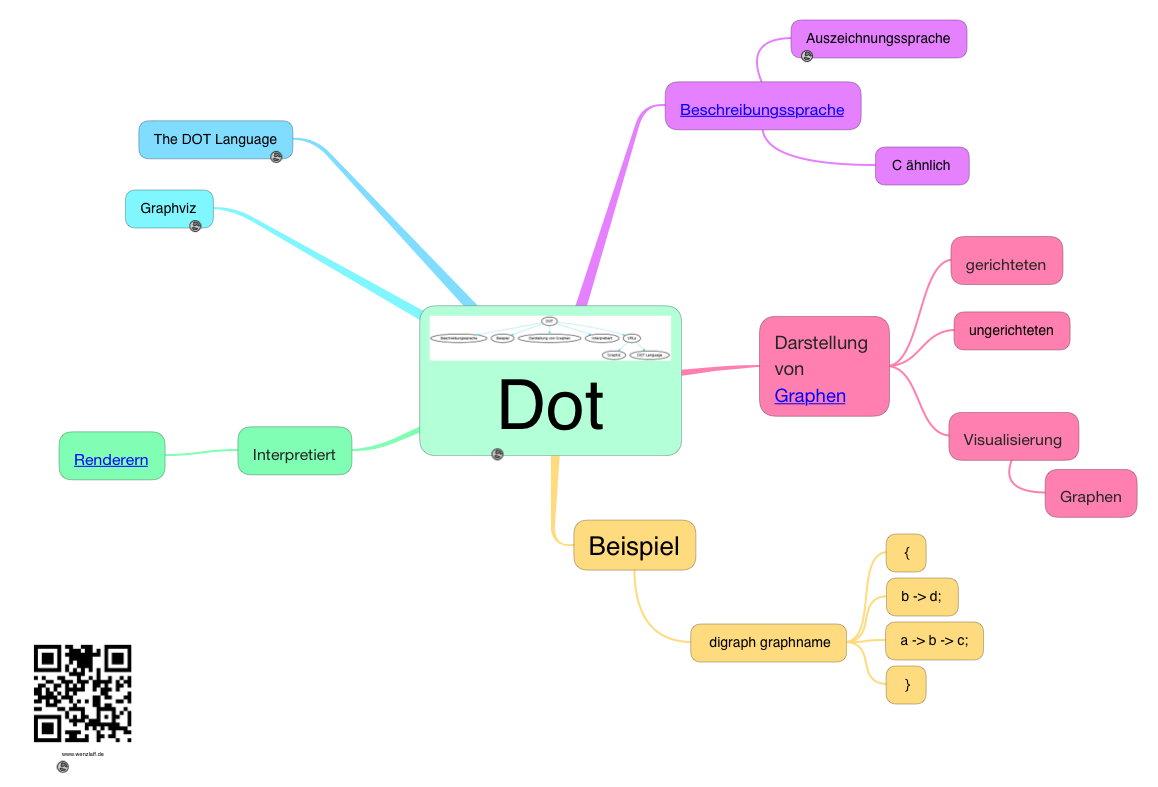

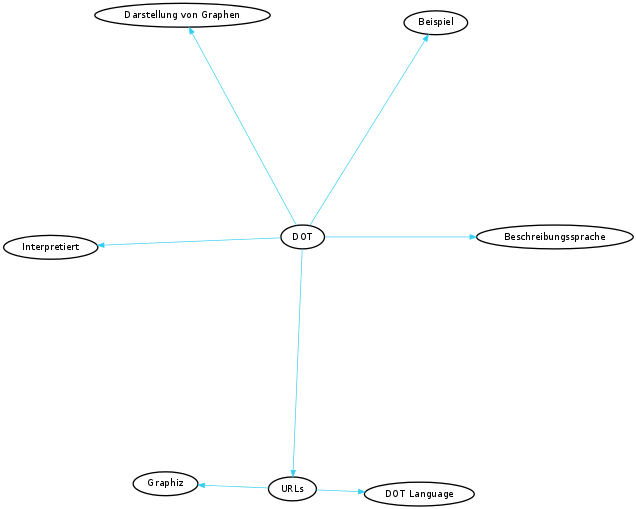

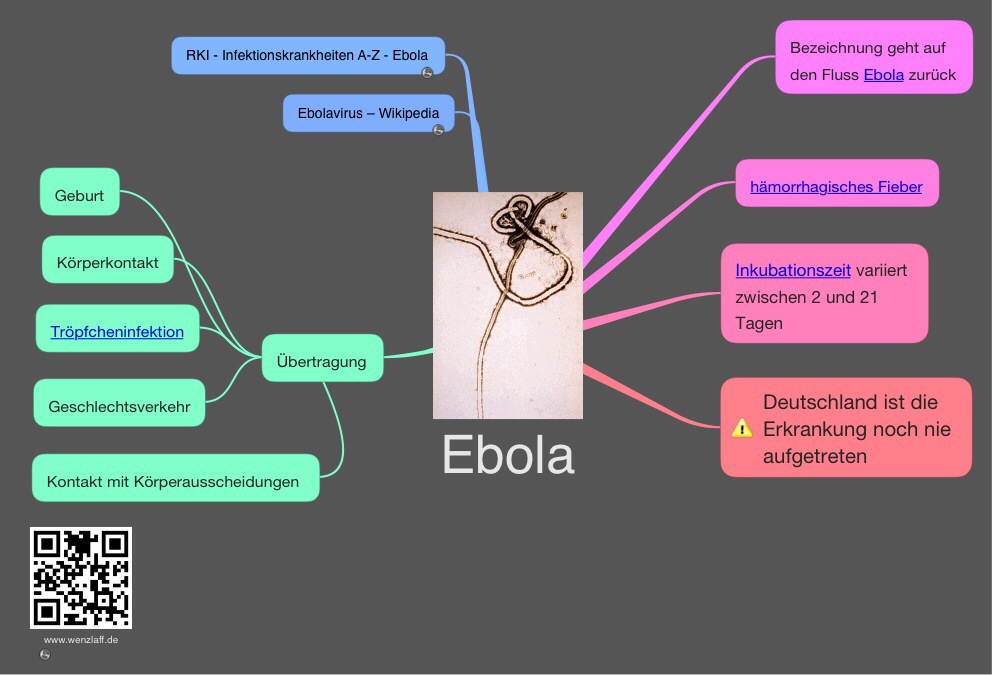

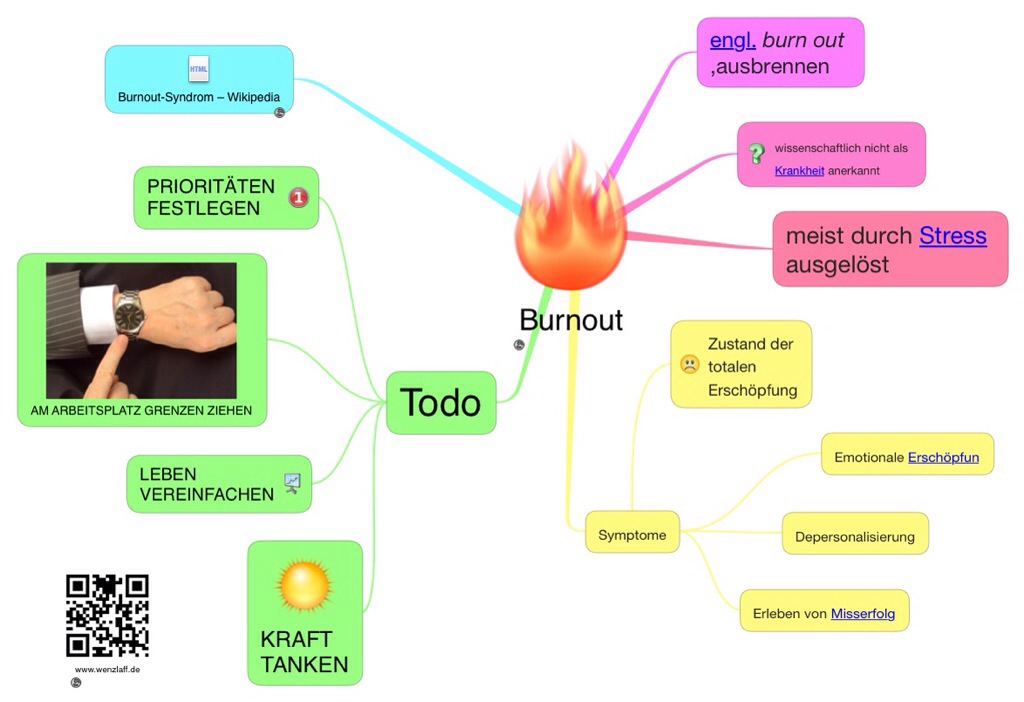

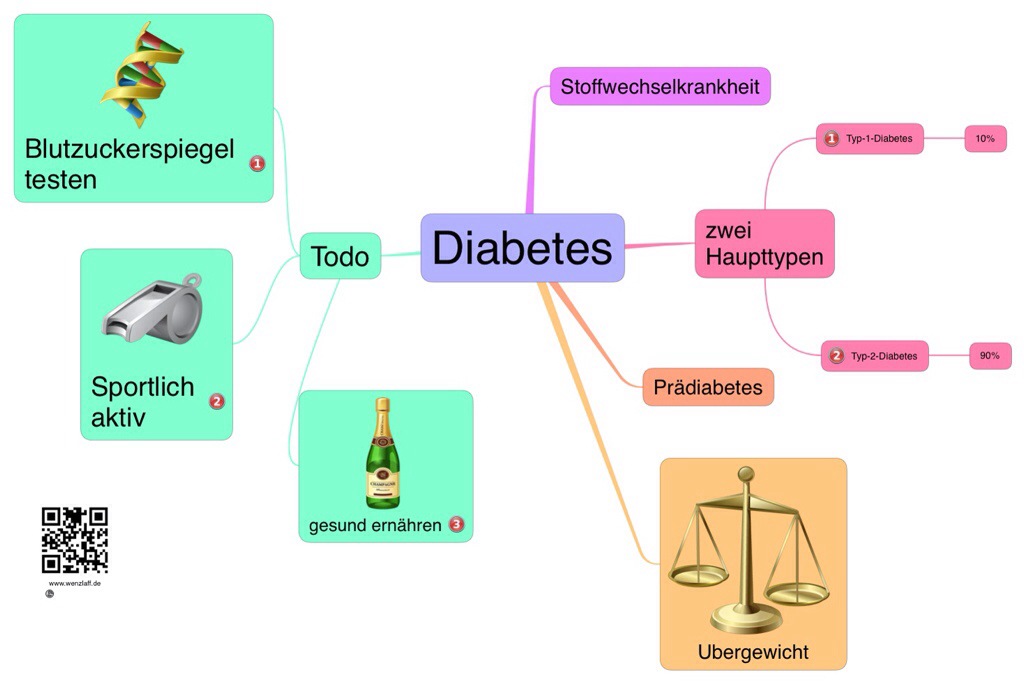

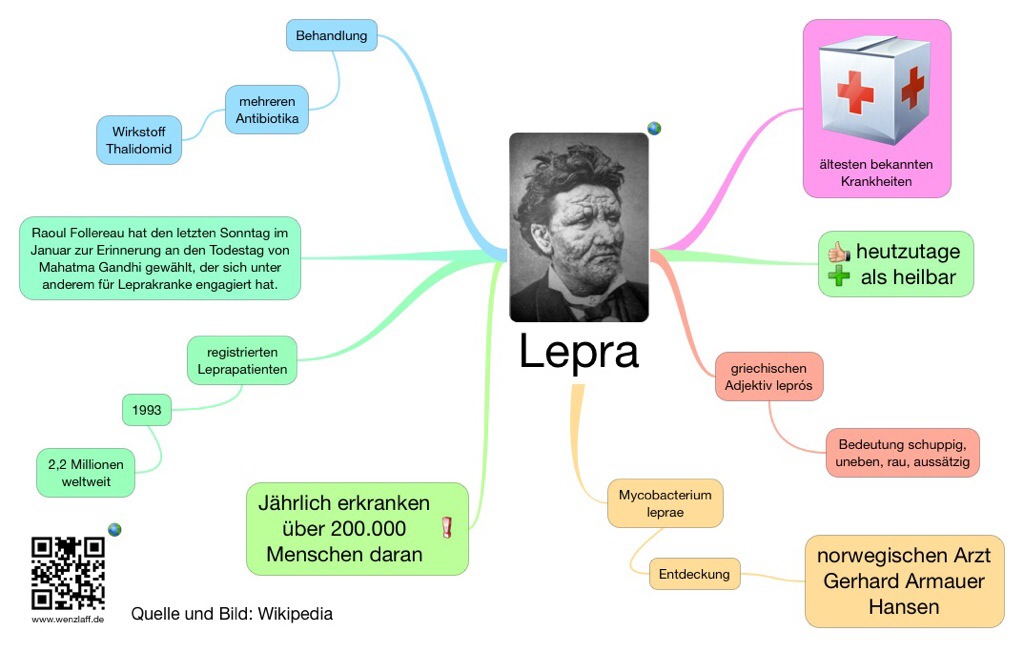

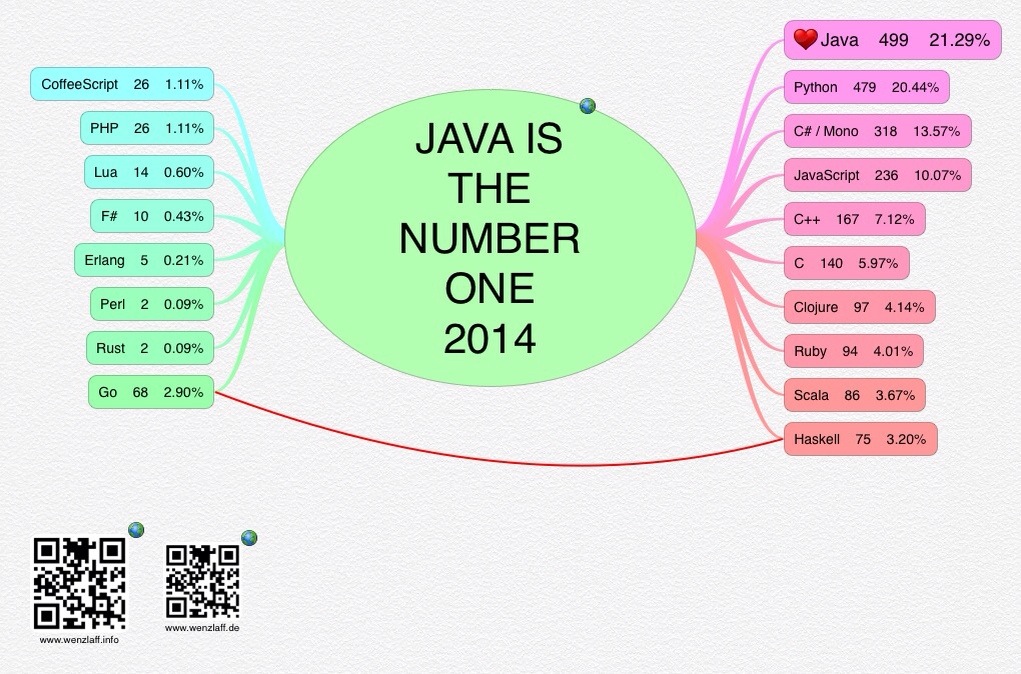

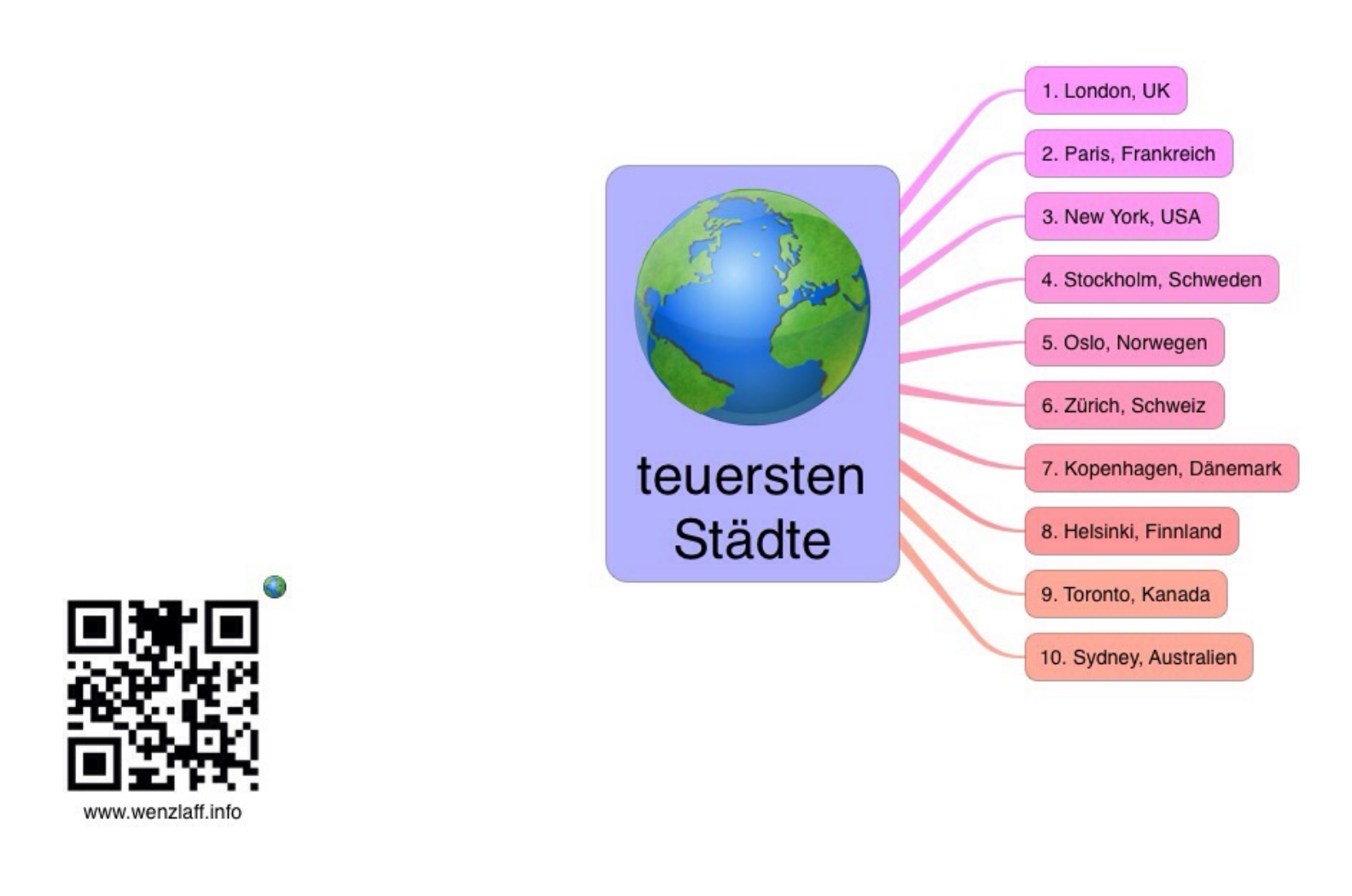

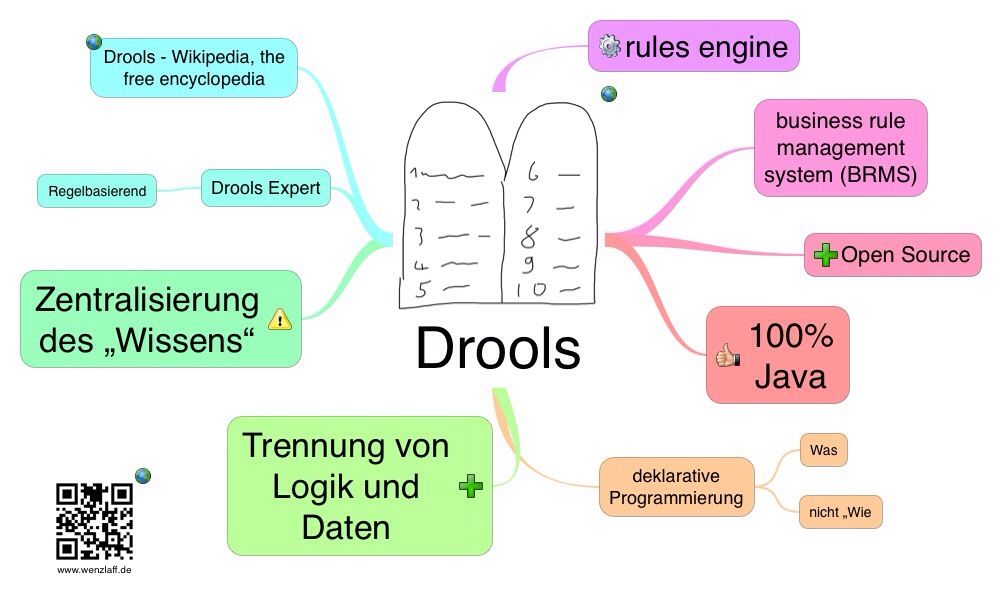

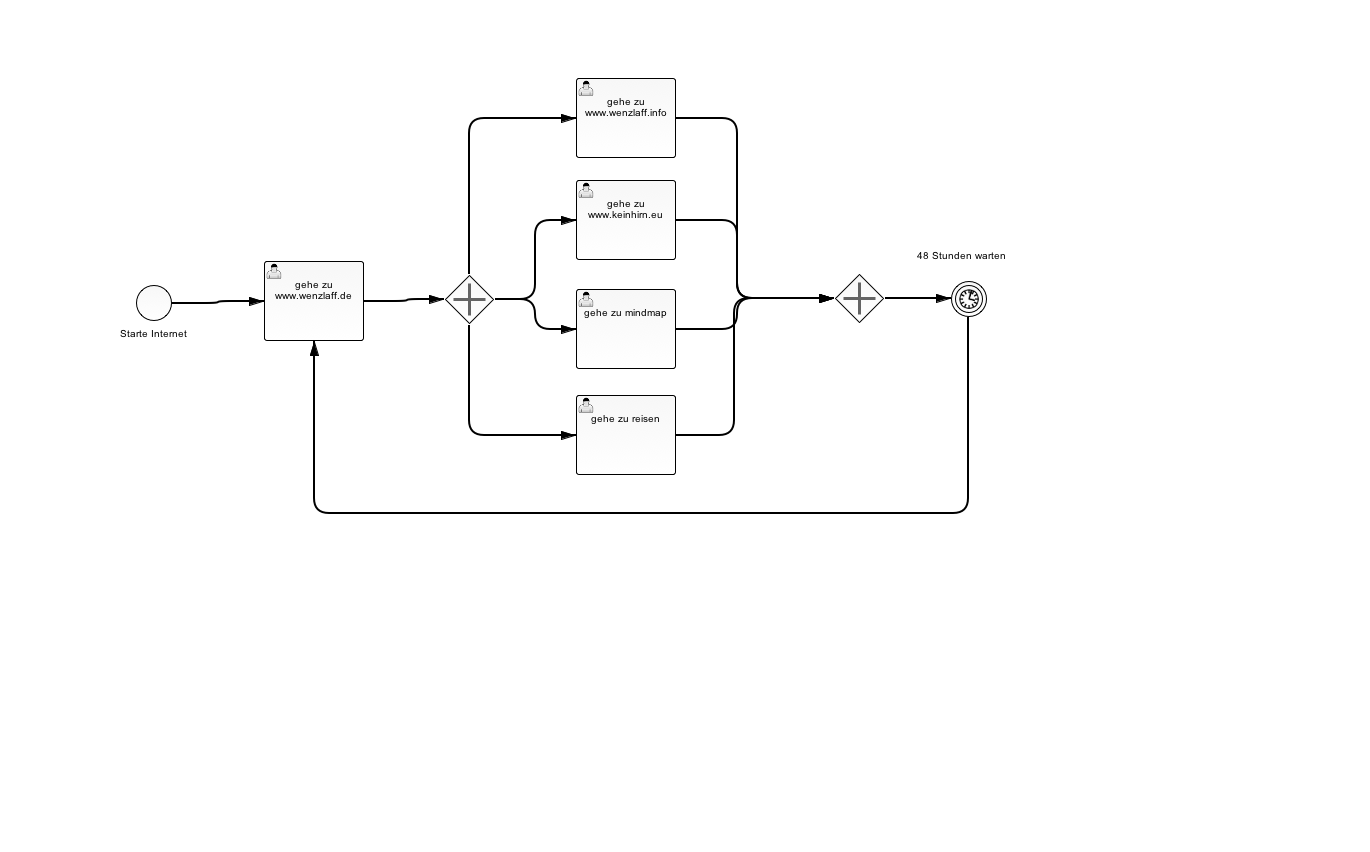

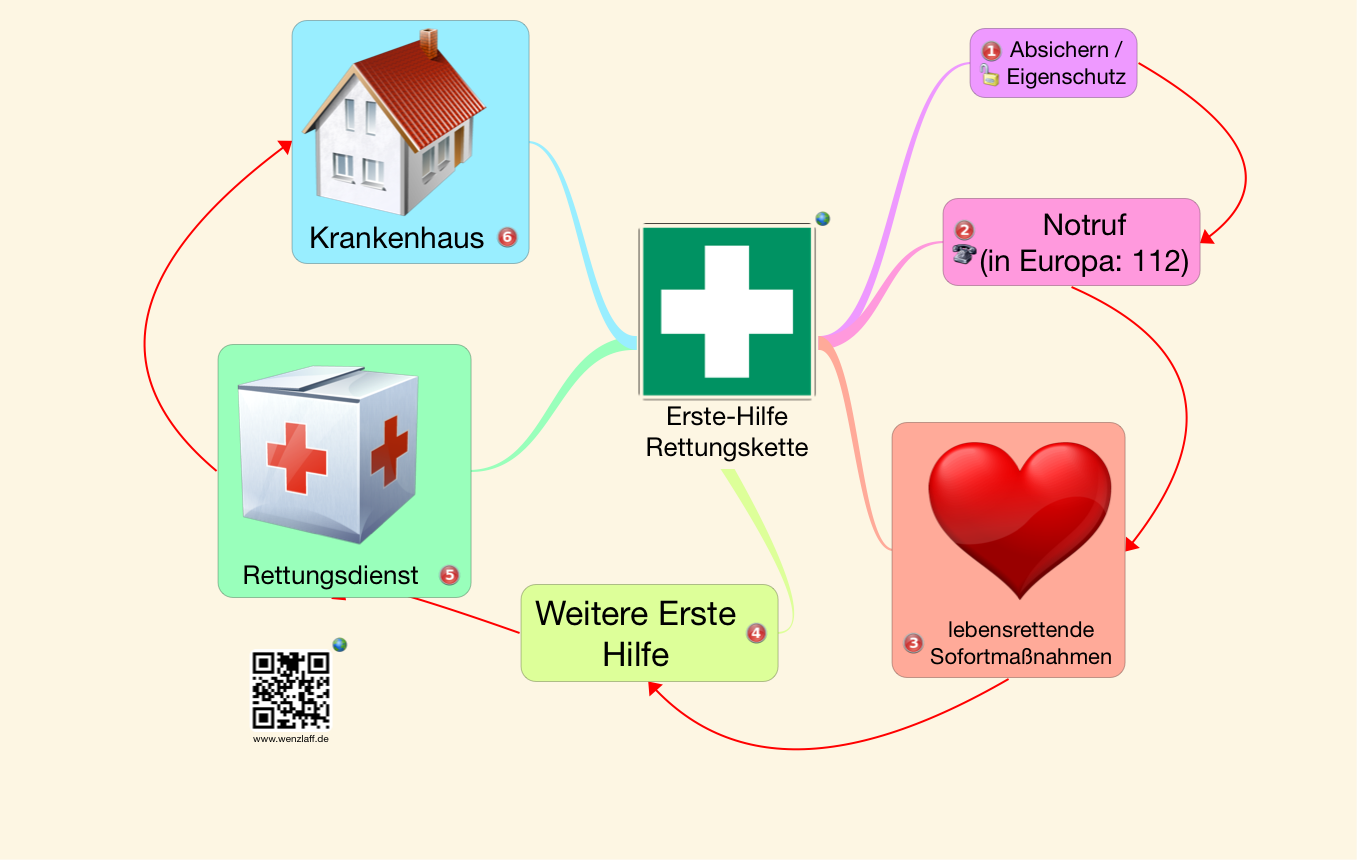

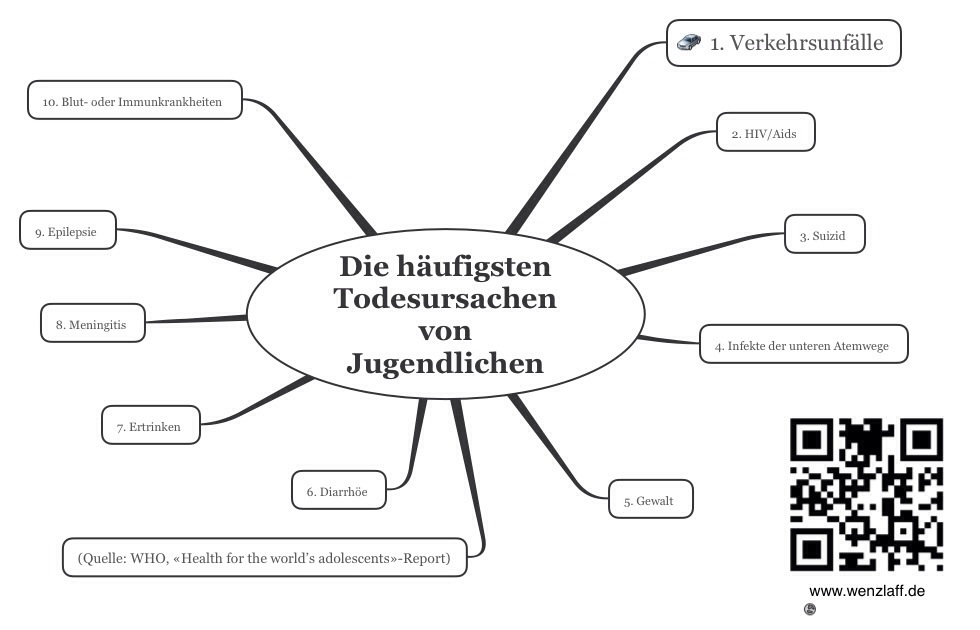

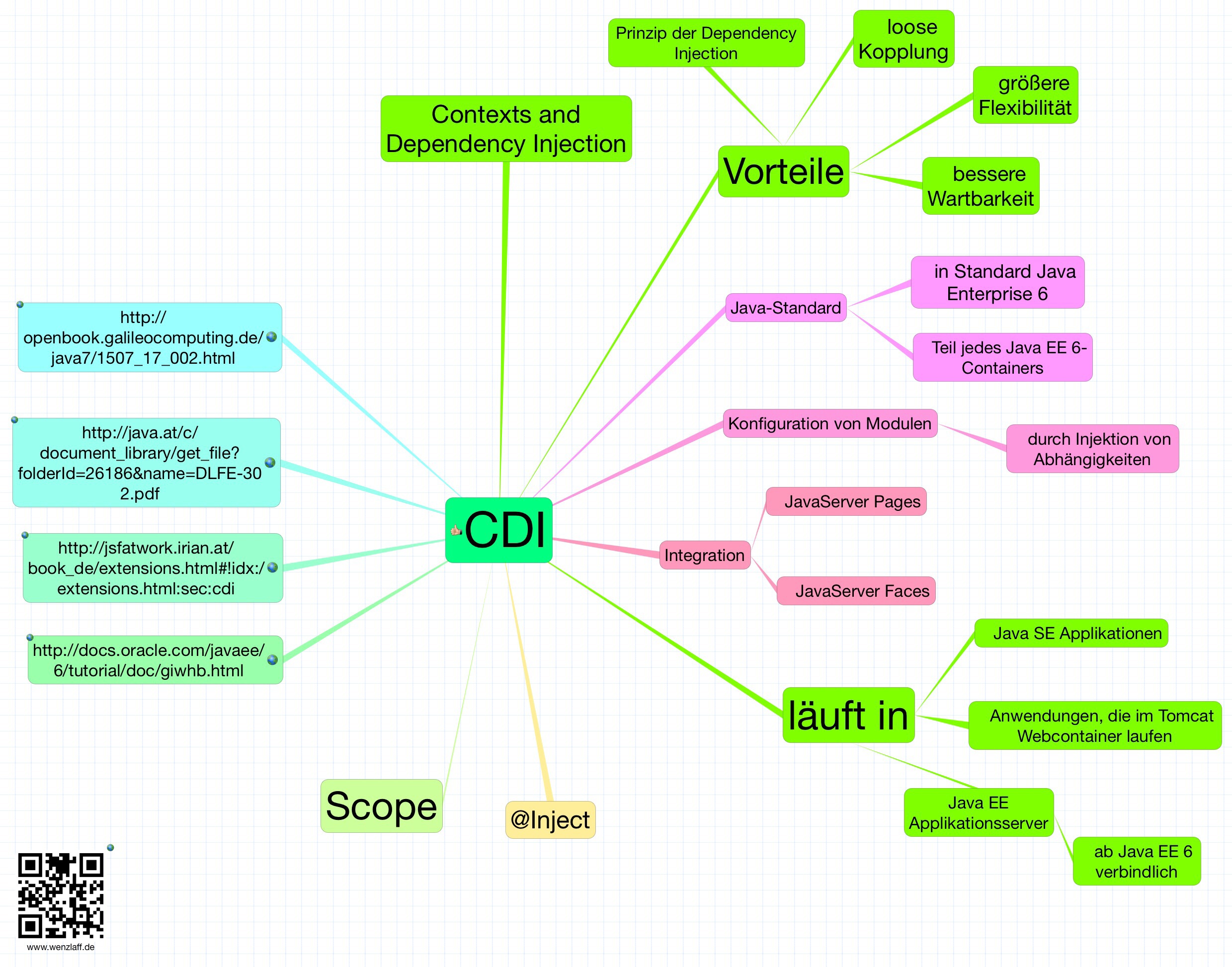

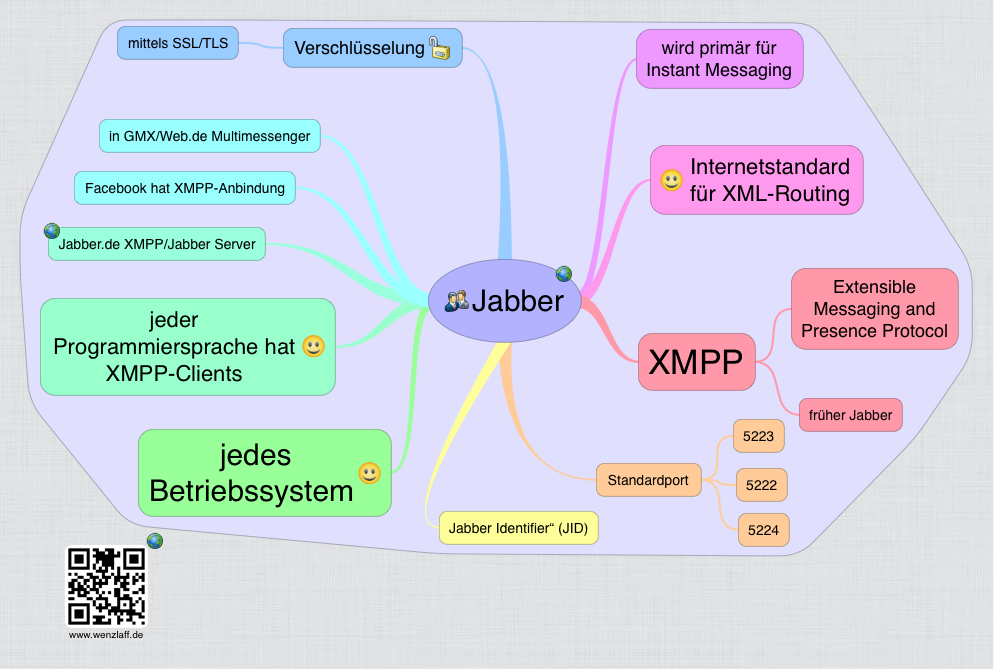

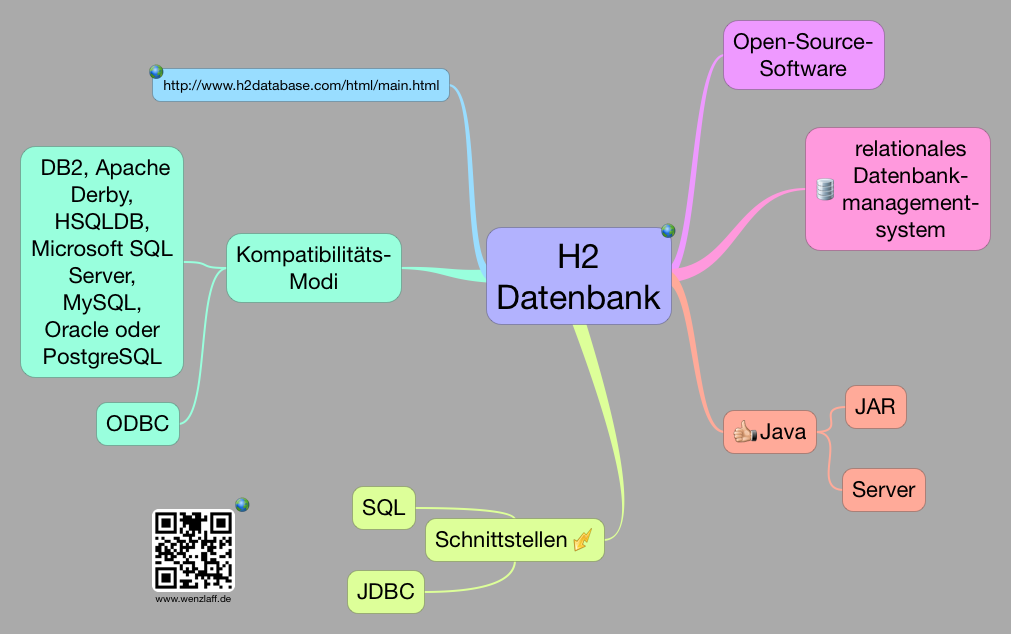

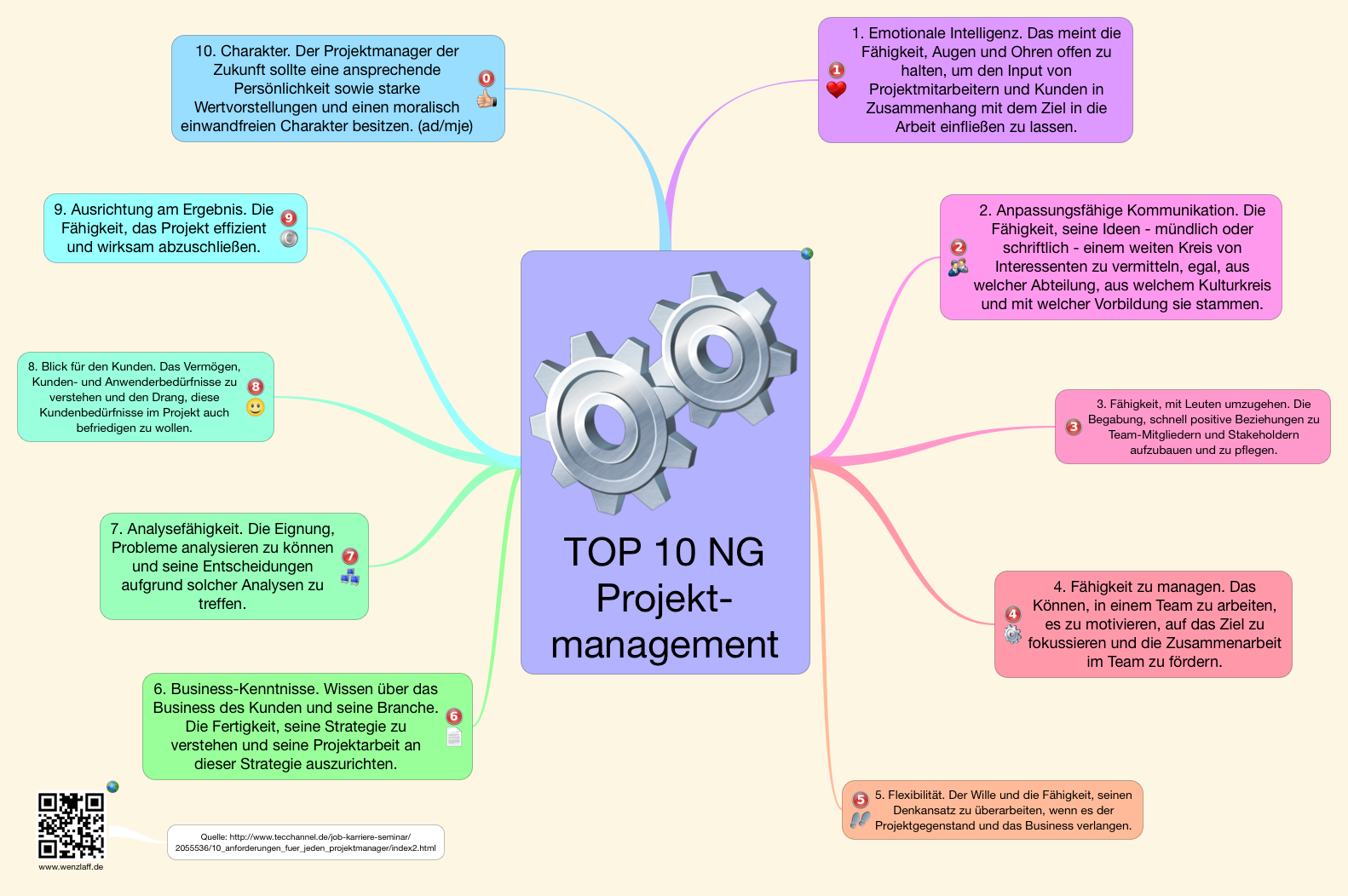

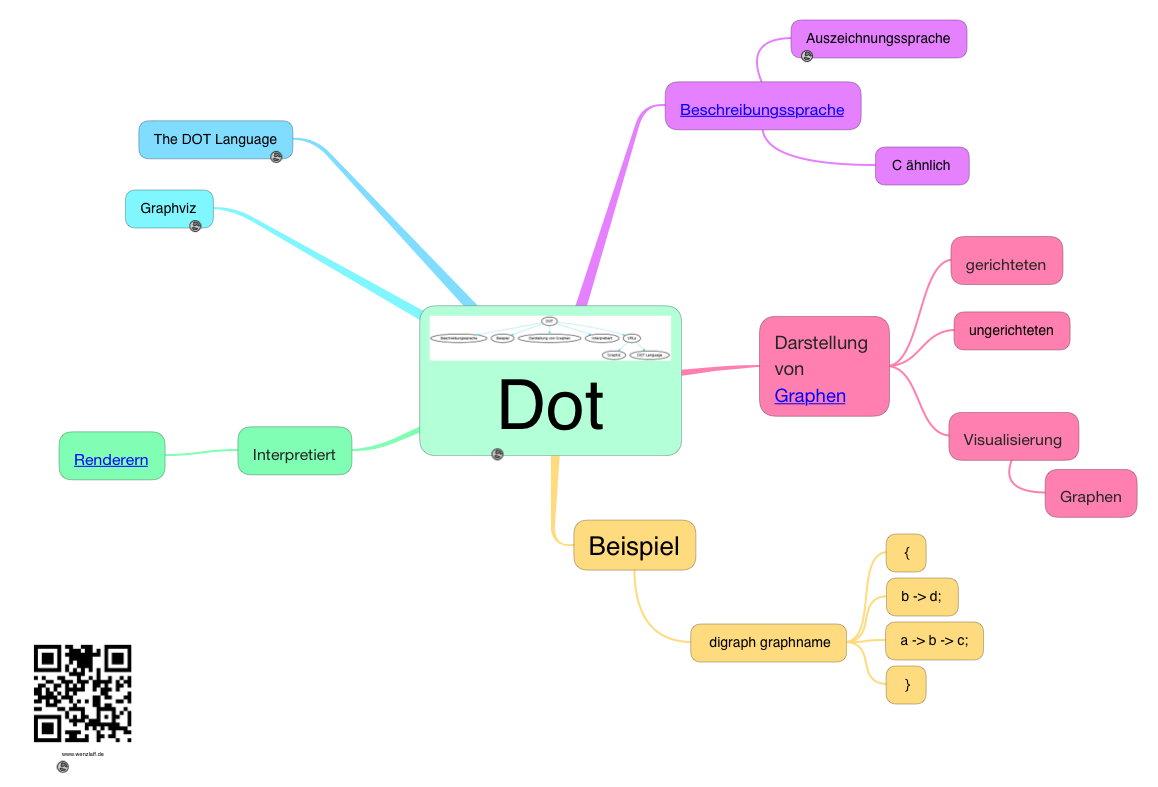

Mit Graphviz können aus DOT Dateien schönen Diagramme erzeugt werden. Mit DOT konzentriert man sich auf den Inhalt und Graphviz macht das Layout. DOT hat eine einfache (C ähnliche) Syntax. Hier erst einmal eine Mindmap zu DOT:

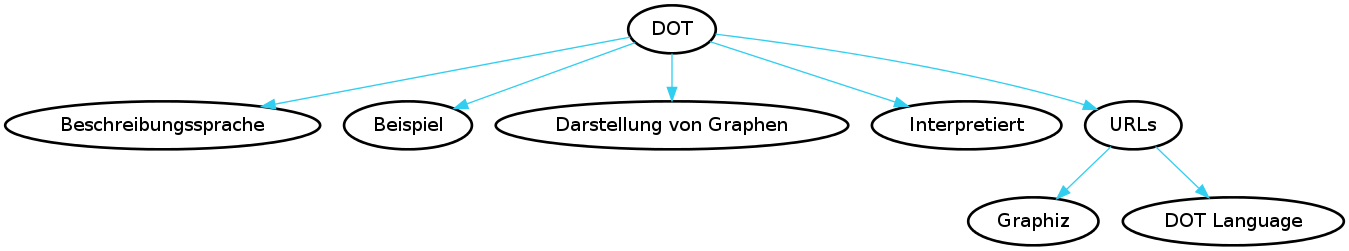

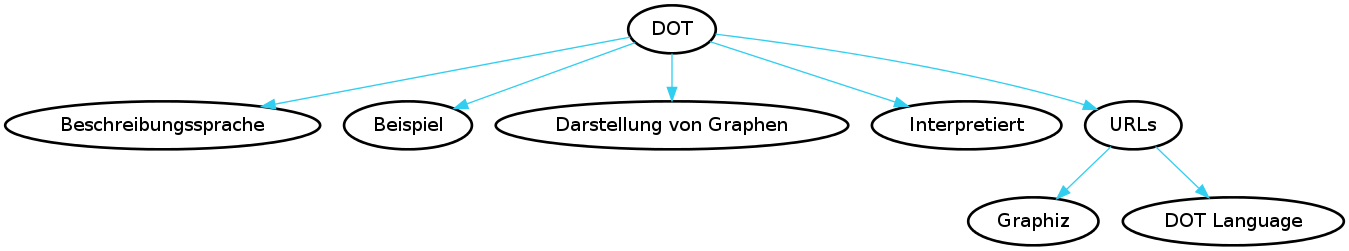

Z.B. die Datei:

digraph Diagramm {

node [fillcolor="#EEEEEE"]

node [style=bold]

edge [color="#31CEF0"]

DOT -> Beschreibungssprache

DOT -> Beispiel

DOT -> "Darstellung von Graphen"

DOT -> Interpretiert

DOT -> URLs -> Graphiz

URLs -> "DOT Language"

}

Kann mit folgenden Befehl

dot -T png -o test-dot-diagramm.png test-dot-diagramm.dot

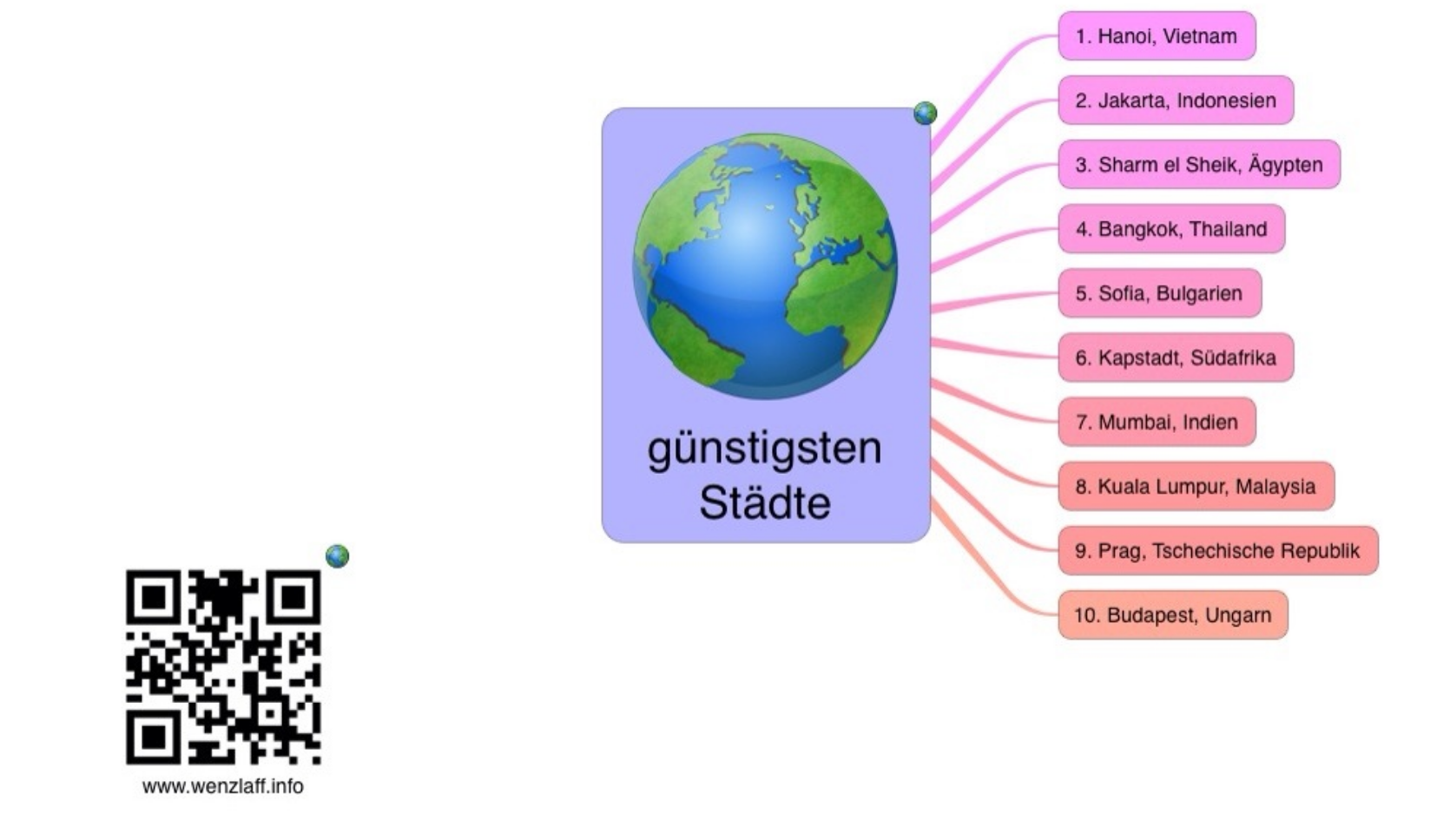

dieses Diagramm erzeugen:

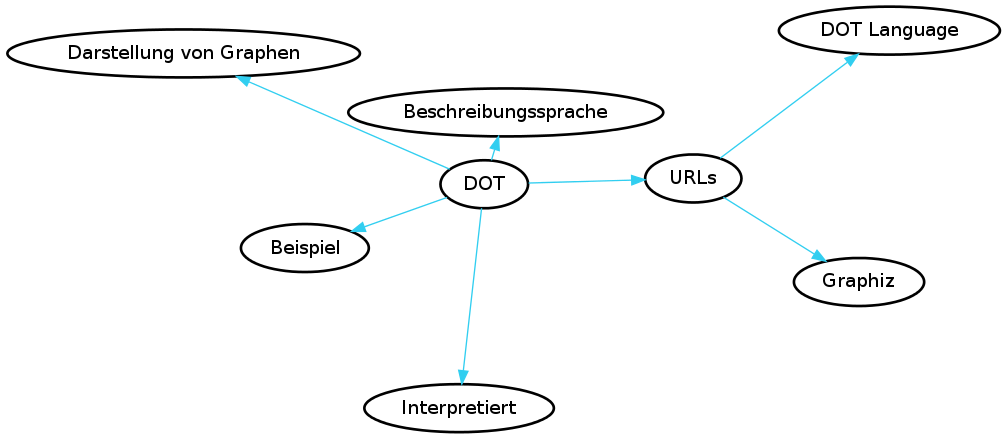

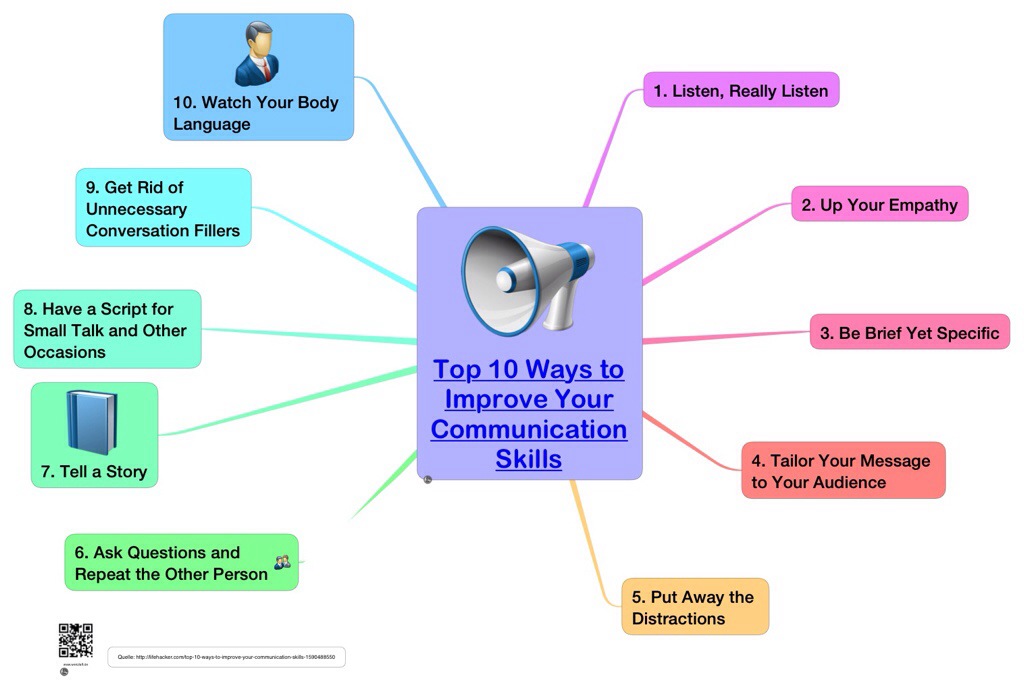

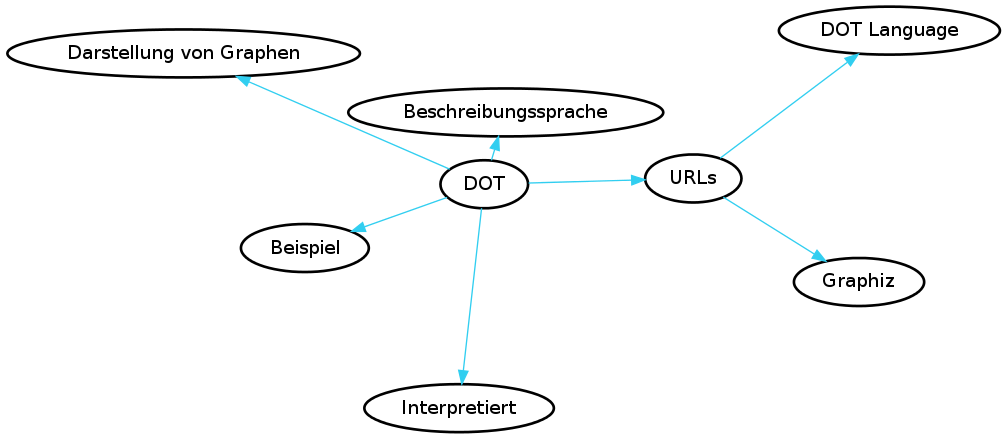

Oder die gleiche Datei mit einem anderen Renderer (fdp):

fdp -T png -o test-dot-diagramm.png test-dot-diagramm.dot

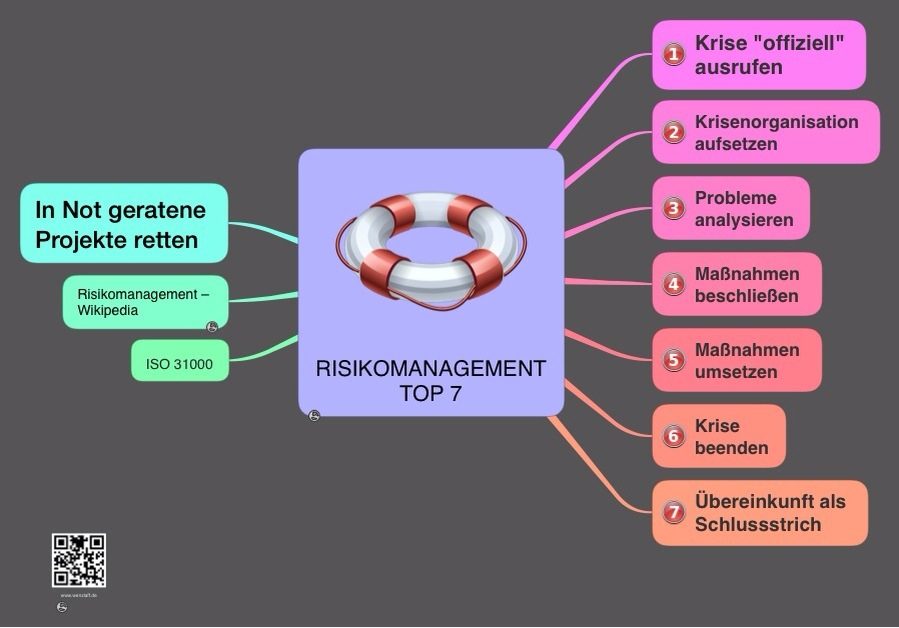

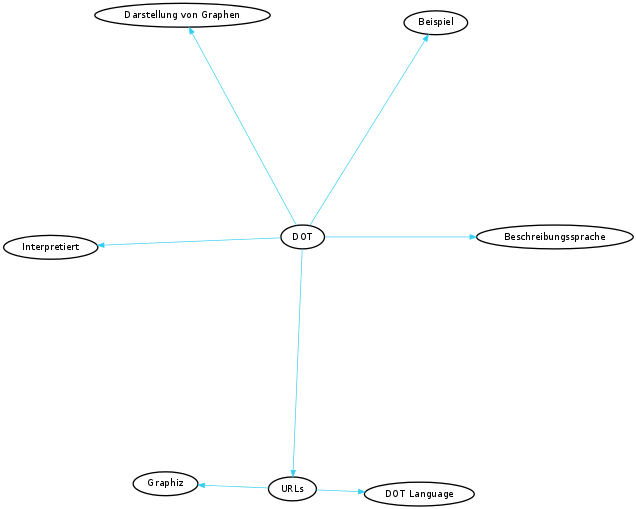

Der circo Renderer ist auch nicht schlecht. Dazu noch die Größenangabe

graph [size="10.3, 5.3"] ergänzen und erzeugen mit:

circo -T png -o test-dot-diagramm.png test-dot-diagramm.dot

Folgendes Diagramm wird erstellt:

Eine schöne Anleitung für weitere Nutzung in englisch.

„Mal was anderes als Raspberry Pi: Sizilien, Catania, Taormina und Ätna (Etna)“ weiterlesen

„Mal was anderes als Raspberry Pi: Sizilien, Catania, Taormina und Ätna (Etna)“ weiterlesen