Wie kann die aktuelle CPU-Temperatur des Raspberry Pi angezeigt werden?

Wie kann so ein schönes Diagramm erstellt und alle 5 Minuten automatisch aktualisiert werden?

Raspberry Pi: Neue OpenWrt Version Chaos Calmer 15.05-rc1 auch für Raspberry Pi veröffentlicht

Es gibt nun eine neue Linux Version von OpenWrt. Eine ganze Menge neue Features und auch mit Treiber für den Raspberry Pi 2.

- Linux kernel updated to version 3.18

- Improved Security Features

- Improved Networking Support

- Platform and Driver Support – brcm2708: support for Raspberry Pi 2

Wenzlaff.de: 6. Jubiläum – Blog Wenzlaff.de Rund um die Programmierung – über 1 Millionen Hits / Monat

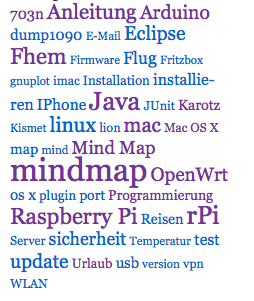

Mit diesem schlichten Eintrag fing alles vor 6 Jahren an. Wie die Zeit vergeht. Wie Ihr den Schlagwörter entnehmen könnt:

wurde am meisten über Mindmaps berichtet. Die gibt es jetzt in einen eigenen Blog, des kleinhirn.eu.

wurde am meisten über Mindmaps berichtet. Die gibt es jetzt in einen eigenen Blog, des kleinhirn.eu.

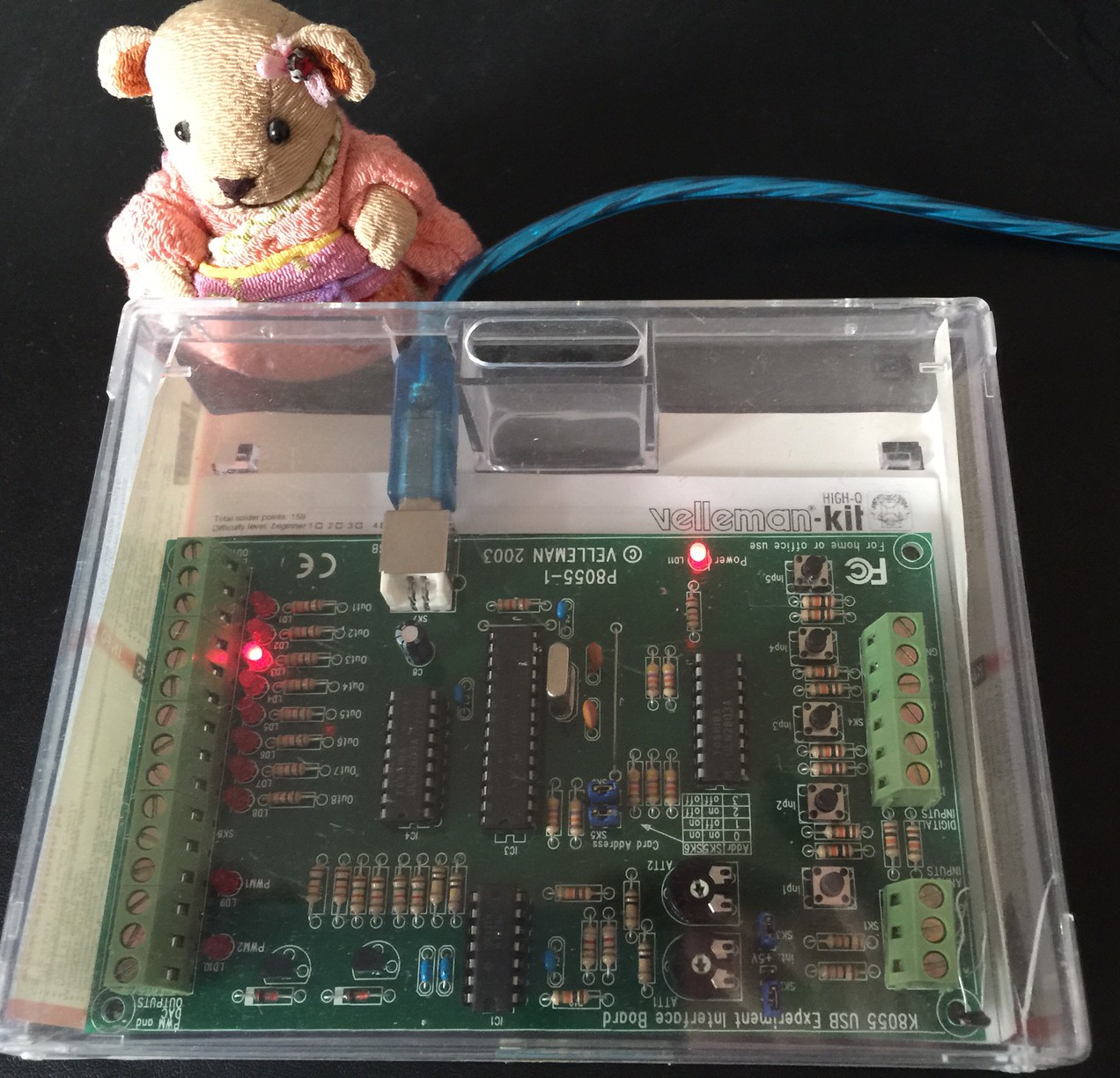

Weitere Einträge sind zum Thema Raspberry Pi und Arduino hinzugekommen. Anzahl und weiter Themen können rechts in der Kategorien Liste jeder Seite eingesehen werden. Der Stand von Heute:

Habe jeden Monat so über 1 Millionen Hits, wie diese Grafik zeigt: „Wenzlaff.de: 6. Jubiläum – Blog Wenzlaff.de Rund um die Programmierung – über 1 Millionen Hits / Monat“ weiterlesen

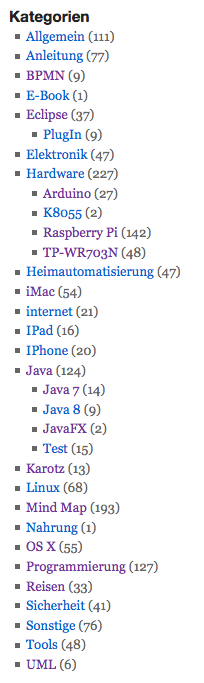

Raspberry Pi: Wie kann der Raspberry Pi mit Kali bzw. Debian Linux den K8055 von Velleman über Konsole und Python ansteuern?

Den K8055 gibt es schon lange. Mit diesen technischen Daten:

- 5 digitale Eingänge (Test-Tasten auf der Platine)

- 2 analoge Eingänge

- 8 digitale Ausgangsschalter mit offenem Kollektor (max. 50V/100mA) (LED-Anzeige auf der Platine)

- 2 analoge Ausgänge:

- 0 bis 5V, Ausgangswiderstand 1K5

- PWM 0 bis 100% ‚offener Kollektor‘-Ausgang max. 100mA / 40V (LED-Anzeige auf der Platine)

- allgemeine Konvertierungszeit: 20ms pro Befehl

- Stromversorgung über USB: ungefähr 70mA

Er kann auch über USB an den Raspberry Pi angeschlossen werden. Nötige Treiber gibt es auch unter GPL und die sind in ein paar Minuten installiert. Den nötige Linux (Debian, Kali) Treiber gibt es hier.

Hier eine Anleitung für den Raspberry Pi (Kali, Debian) wie der Treiber installiert wird: „Raspberry Pi: Wie kann der Raspberry Pi mit Kali bzw. Debian Linux den K8055 von Velleman über Konsole und Python ansteuern?“ weiterlesen

Raspberry Pi: Per Bash mit GPIO Lib wiringpi, per Phyton mit RPi.GPIO und Java mit pi4j ansteuern der Pins auf Kali

Um die Pins per Bash anzusteuern, kann die wiringpi Lib verwendet werden. Die GPIO Homepage oder auch die Pin Belegung des rPi ist hilfreich.

So, jetzt erst einmal alles installieren und testen mit einer LED mit Widerstand an Pin 7 (4. Pin von oben links) und Masse (ganz unten links).

Zuerst alles für die Bash, um von der Konsole auf die Pins zugreifen zu können: „Raspberry Pi: Per Bash mit GPIO Lib wiringpi, per Phyton mit RPi.GPIO und Java mit pi4j ansteuern der Pins auf Kali“ weiterlesen

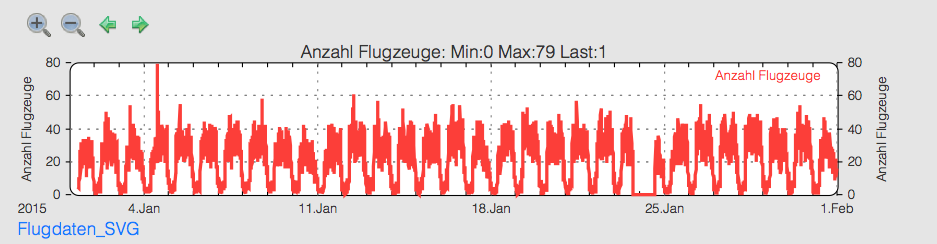

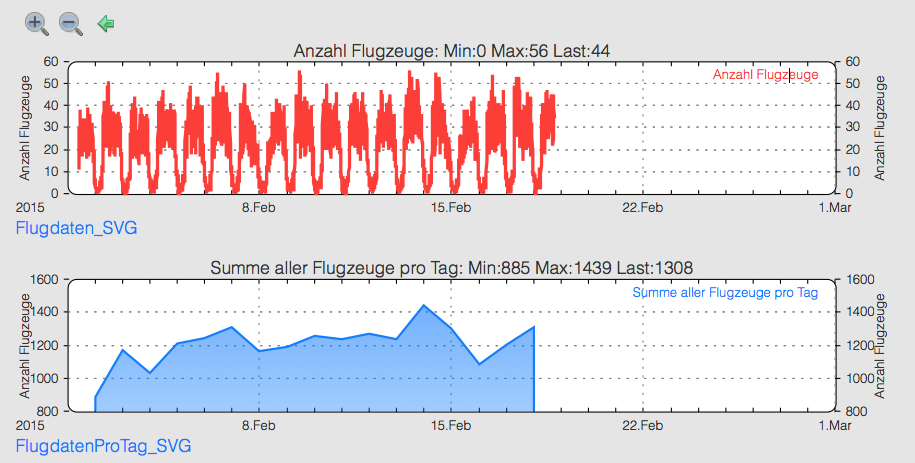

Streik EDDV: Raspberry Pi mit TWFlug und Dump1090 Flugauswertung (Planspotter) mit Fhem

Der Streik am 30.1.2015 am Flughafen in Hannover hat keine relevanten Auswirkungen auf den Flugverkehr, der von mir mit einem Raspberry Pi und DUMP1090 via Fhem erfasst wird. Das zeigen diese Grafiken:

Raspberry Pi: Wie können OpenHab Addons installiert werden?

Wie können Addons für OpenHab installiert werden?

Dazu erweitern wir erst einmal die Addons mit den Bindings. Die werden später benötigt.

|

1 2 3 4 5 |

cd OpenHab/addons wget https://openhab.ci.cloudbees.com/job/openHAB/lastSuccessfulBuild/artifact/distribution/target/distribution-1.6.0-SNAPSHOT-addons.zip unzip distribution-1.6.0-SNAPSHOT-addons.zip # Optional: Löschen des zip rm distribution-1.6.0-SNAPSHOT-addons.zip |

Jessie: RPI-Monitor für den Raspberry Pi installieren

Dieser Entwurf aus dem letzten Jahr, wollte ich nun auch noch veröffentlichen. Wer einen RPI-Monitor braucht:

Wie hier gut beschrieben die Version 2.6.1 installieren, da die aktuelle Version 2.9.1 unter jessie nicht läuft.

Aber auch auf der RPI-Monitor Seite wird die Installation ausführlich beschrieben.

|

1 2 3 4 5 |

sudo apt-get update && sudo apt-get upgrade sudo apt-get install dpkg-dev librrds-perl libhttp-daemon-perl libjson-perl libipc-sharelite-perl libfile-which-perl wget --no-check-certificate https://github.com/XavierBerger/RPi-Monitor-deb/raw/master/packages/rpimonitor_2.6-1_all.deb sudo dpkg -i rpimonitor_2.6-1_all.deb rm rpimonitor_2.6-1_all.deb |

Nun im Browser http://IP:8888/ aufrufen.

„Jessie: RPI-Monitor für den Raspberry Pi installieren“ weiterlesen

Raspberry Pi: Neue Version dump1090-mutability (1.10.3010.14mu-11) veröffentlicht

Wie hier beschrieben, gibt es einen neuen fork von DUMP1090. Nun ist wieder eine neue Version erschienen (1.10.3010.14mu-11).

Was ist neu?

-Es kann jetzt ein maximaler Bereich angegeben werden mit Parameter –max-range parameter

-Anzeige der Nachrichten Zeit

-Fix bei der UTC Uhr anzeige

-Fix im Info Panel

-Farbe des Flugeuges grau wenn es nicht mehr gesehen wird

-Fix beim beenden über SIGINT

-div. Fix..

Wie kann das update installiert werden?

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

# System aktualisieren sudo update sudo upgrade # Version downloaden wget https://github.com/mutability/dump1090/releases/download/v1.10.3010.14mu-11/dump1090-mutability_1.10.3010.14mu-11_armhf.deb # Laufenden Server stopen sudo /etc/init.d/dump1090-mutability stop # Version installieren sudo dpkg -i dump1090-mutability_1.10.3010.14mu-11_armhf.deb # Es erscheint eine Frage nach dem maximalen Bereich in nautische Meilen Eingab z.B. 200 # Checken ob der Server läuft sudo /etc/init.d/dump1090-mutability status # Ausgabe: [ ok ] dump1090-mutability is running. # Archive kann gelöscht werden rm dump1090-mutability_1.10.3010.14mu-11_armhf.deb |

Dann aufrufen der Seite im Browser mit http://rpi-adresse:port

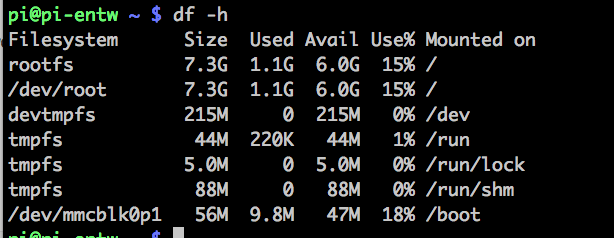

Raspberry Pi: „Man merkt oft erst, was man hatte, wenn man es verliert“

Nach dem Motto „Man merkt oft erst, was man hatte, wenn man es verliert“, mal die Package entfernen die nach einer Neuinstallation von mir meistens nicht benötigt werden, und nur Platz verschwenden, da der Raspberry Pi bei mir immer über die Kommandozeile per SSH bedient wird.

Es werden also keine X-Server usw. benötigt. Für Packages die nicht installiert sind, braucht es auch keine Sicherheitsupdates und wenn man doch mal ein Package braucht kann man es ja auch leicht wieder installieren.

|

1 2 3 4 5 6 7 |

sudo apt-get update sudo apt-get upgrade sudo apt-get remove x11-common x11-utils x11-xkb-utils libx11-6 lxde-common wolfram-engine sudo apt-get autoremove dpkg --list | grep "^rc" | cut -d " " -f 3 | xargs sudo dpkg --purge sudo apt-get autoclean sudo rpi-update |

Jetzt kann mal mal mit df -h schauen, was man verloren hat:

Ok, auf der 8 GB Karte ist noch 6 GB Frei!

Oder habe ich noch was vergessen, was nicht benötigt wird (dpkg --list)? Gern als Kommentar.

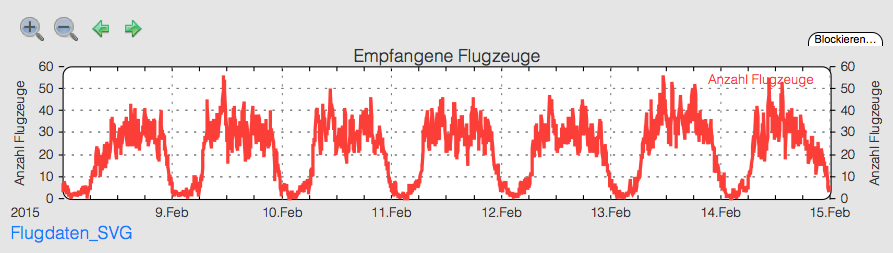

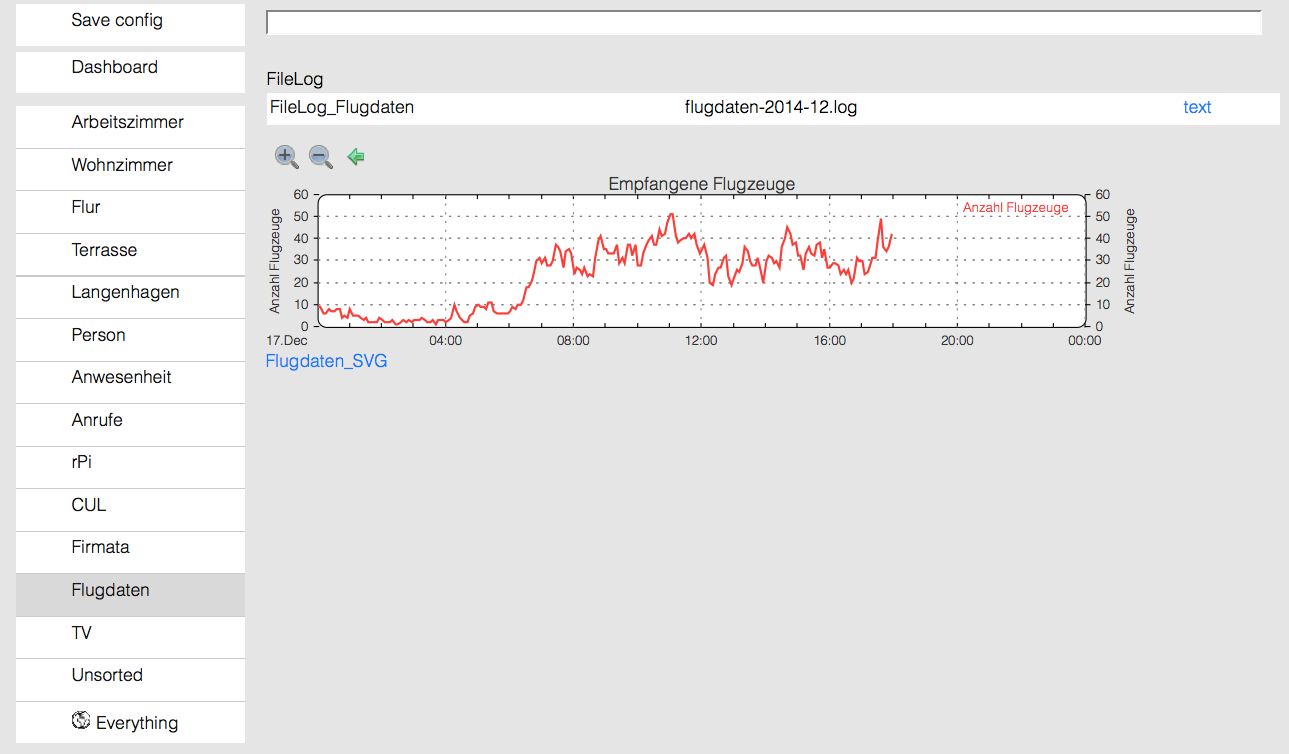

Raspberry Pi: Wie können Flugzeugdaten in Fhem in real-time (Echtzeit) angezeigt werden?

Da bei mir ein Fhem Home-Server läuft, hatte ich die Idee, dort doch gleich die Flugdaten die von den Flugzeugtranspondern ausgesendet werden schön graphisch in Echtzeit anzuzeigen.

Also wie kann eine Grafik in Fhem erstellt werden, die die aktuelle Anzahl der gerade empfangenen Flugzeuge anzeigt.

Hier das Ergebniss, wo man deutlich sehen kann, das heute bis ca. 6 Uhr nur ca. 10 Flugzeuge flogen. Dann steigt der Flugverkehr rapide an:

Wie kann nun so eine Grafik, die sich automatisch aktualisiert erstellt werden.

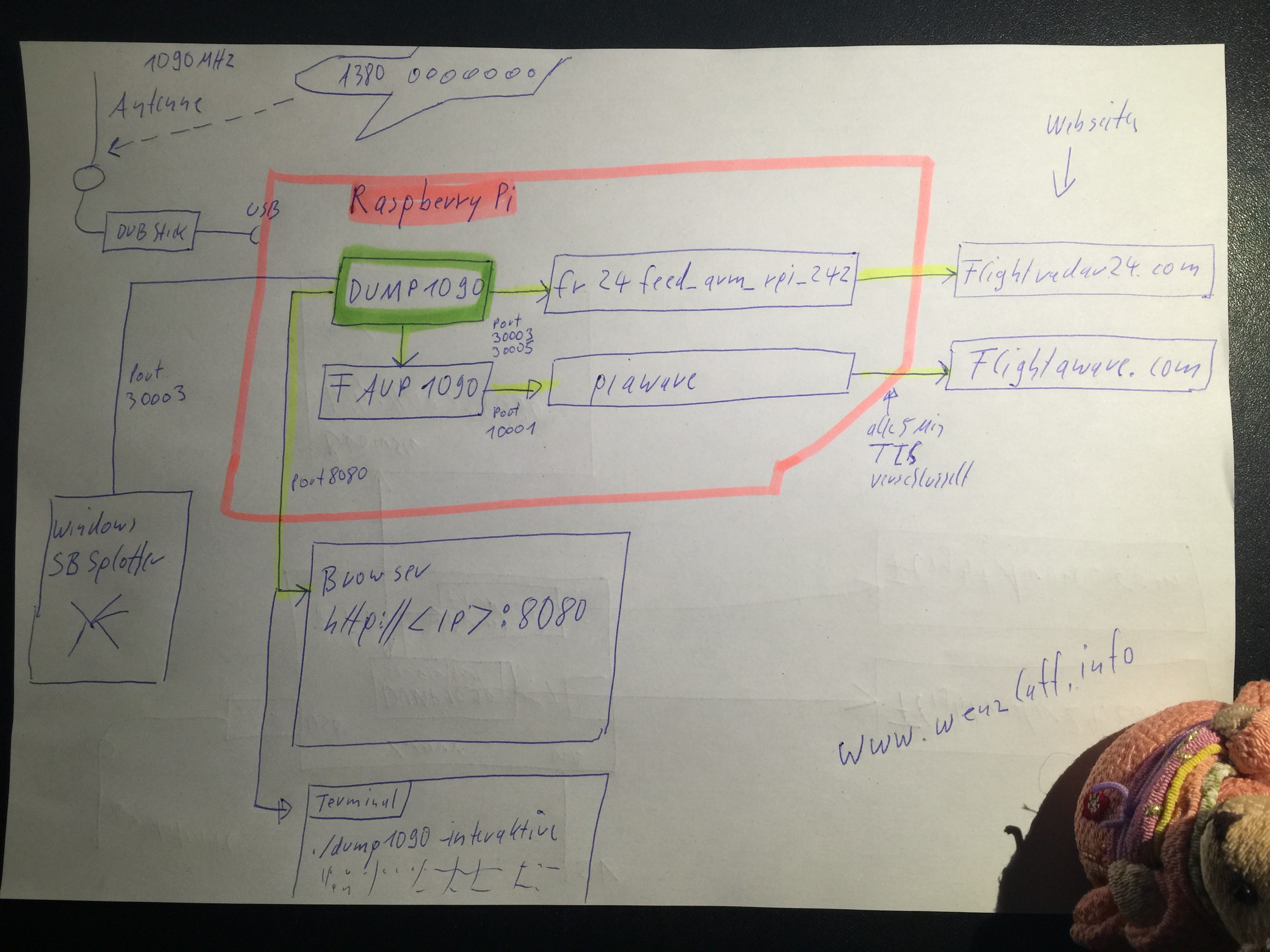

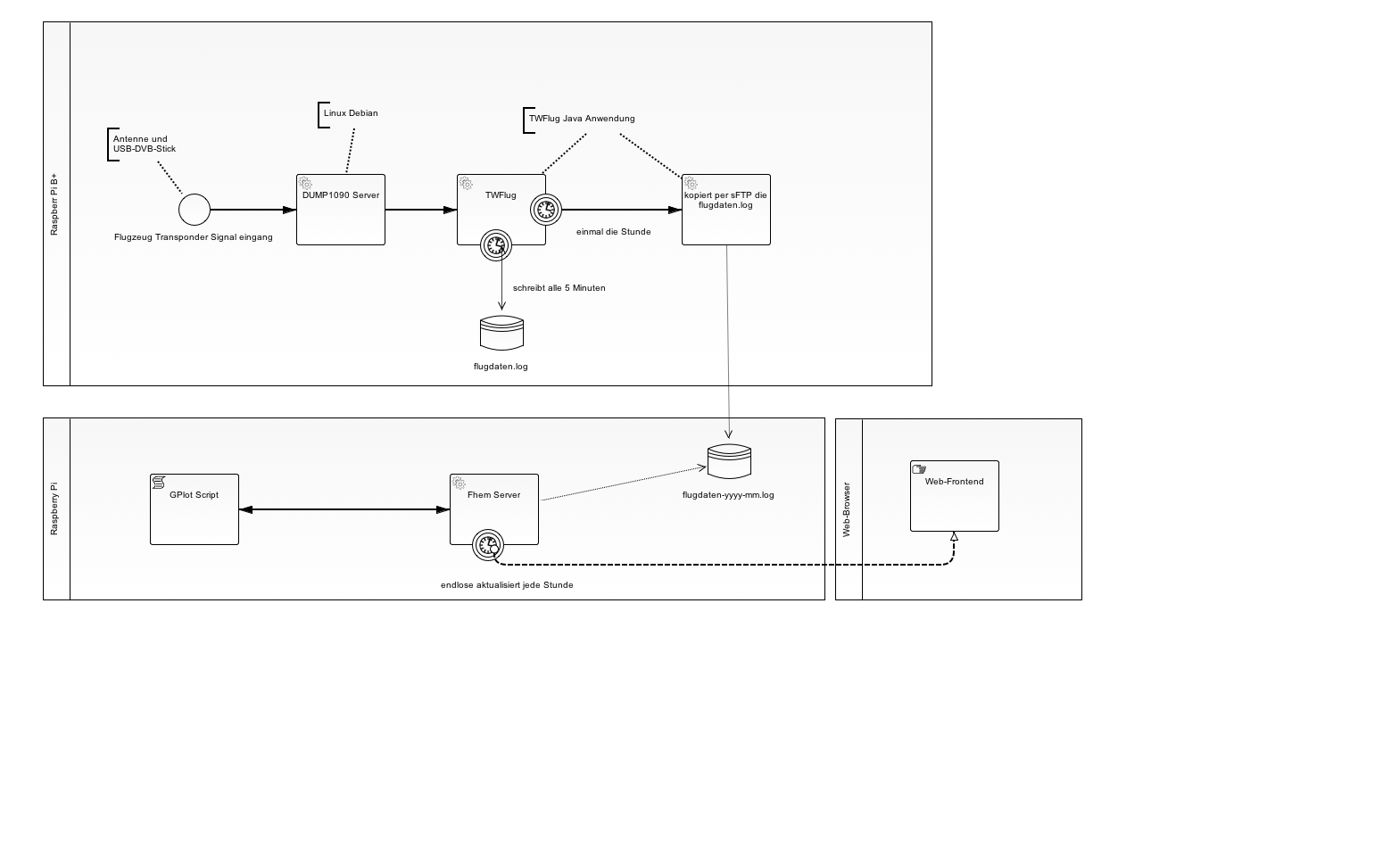

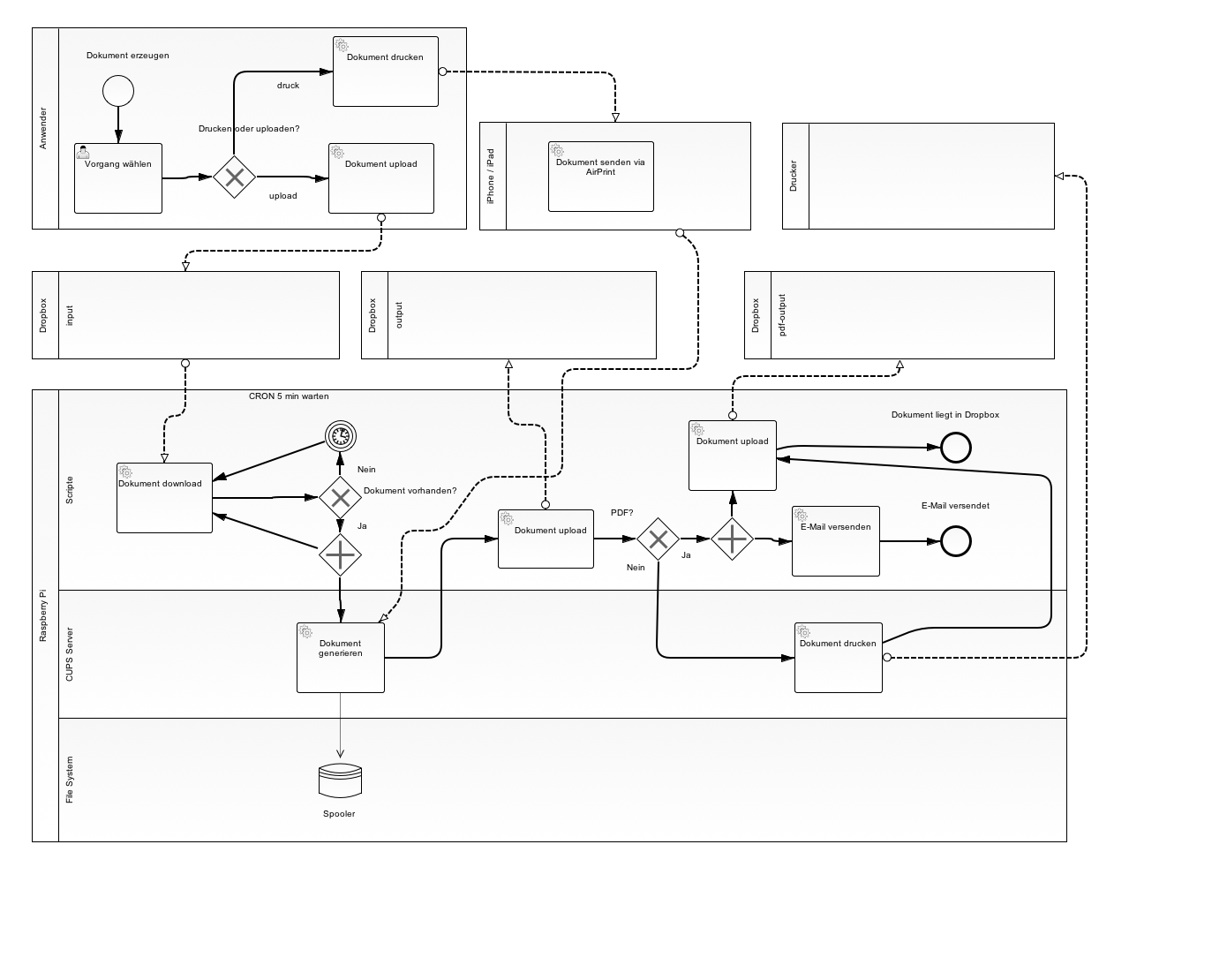

Zuerst einmal die Architektur als BPMN 2.0 Diagramm:

Es werden zwei Raspberry Pi benötigt. Auf dem einen läuft der DUMP1090 Server mit der TWFlug Anwendung unter Java 1.8. Die TWFlug Anwendung läuft ohne Gui, und schreibt alle 5 Minuten die Anzahl der empfangenen Flugzeuge in eine Datei. Diese Datei wird dann jede halbe Stunde per sFTP an den anderen Raspberry Pi gesendet und von Fhem eingelesen und als Grafik ausgegeben.

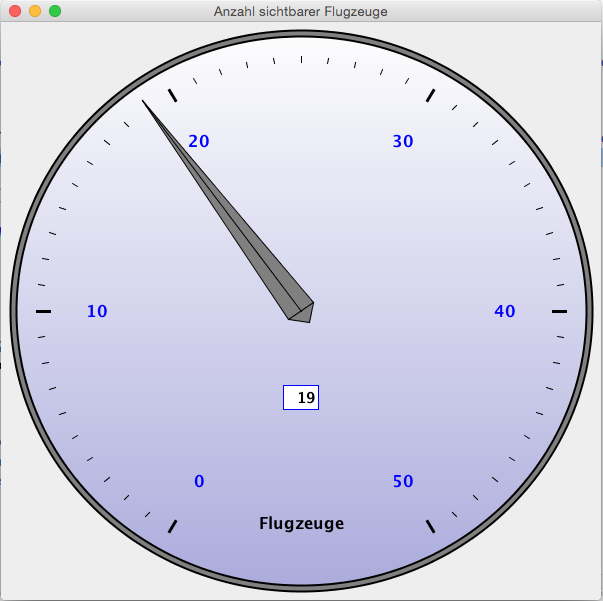

TWFlug kann auch mit Gui auf einen Rechner gestartet werden und gibt dann als Tacho die Anzahl der Flugzeuge aus.

Das nötige GPlot Script:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 |

/* myFlug.gplot Version 1.0 vom 17.12.2014 Dieses GNU-Plot Script zeigt die Flugdaten von den empfangenen Transpondern an. Copyright (C) 2014 Thomas Wenzlaff http://www.wenzlaff.de This program is free software: you can redistribute it and/or modify it under the terms of the GNU General Public License as published by the Free Software Foundation, either version 3 of the License, or (at your option) any later version. This program is distributed in the hope that it will be useful, but WITHOUT ANY WARRANTY; without even the implied warranty of MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the GNU General Public License for more details. You should have received a copy of the GNU General Public License along with this program. If not, see {http://www.gnu.org/licenses/}. */ # Die Logdatei sieht wie folgt aus: # 2014-12-05_07:05:58 flugdaten anzahl:29 # 2014-12-05_07:10:58 flugdaten anzahl:23 set terminal png transparent size <SIZE> crop set output '<OUT>.png' set xdata time set timefmt "%Y-%m-%d_%H:%M:%S" set xlabel " " set title 'Empfangene Flugzeuge' set ytics set y2tics set grid ytics y2tics set ylabel "Anzahl Flugzeuge" set y2label "Anzahl Flugzeuge" #FileLog 4:flugdaten anzahl:0: plot "<IN>" using 1:2 axes x1y2 title 'Anzahl Flugzeuge' ls l0 lw 2 with lines |

TWFlug schreibt die Daten in eine Logdatei mit folgenden Format, z.B.:

|

1 2 3 4 5 6 7 |

2014-12-17_17:31:08 flugdaten anzahl: 39 2014-12-17_17:36:08 flugdaten anzahl: 49 2014-12-17_17:41:08 flugdaten anzahl: 36 2014-12-17_17:46:08 flugdaten anzahl: 34 2014-12-17_17:51:08 flugdaten anzahl: 36 2014-12-17_17:56:08 flugdaten anzahl: 42 2014-12-17_18:01:08 flugdaten anzahl: 41 |

TWFlug kennt bisher die folgenden Parameter:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

usage: TWFlug -c,--copy-time <arg> copy time in Minuten (default: 60 Minuten) -d,--dest-file <ziel-datei> destination file name (default: /home/pi/fhem/log/flugdaten-YYYY-MM.log) -h,--help print help and exit -height,--window-height <arg> set window hight (default: 600) -i,--ip ip adress from DUMP1090 (default: 0.0.0.0) -ip,--ziel-ip <arg> ip adress for copy destination (default: pi-home) -k,--copy copy output file to destination (default: false) -max,--max-count <arg> set max count value (default: 50) -min,--min-count <arg> set min count value (default: 0) -n,--no-gui display no GUI. Only logfile output (default: false) -o,--outputfile <file> use given file for DUMP output (default: flugdaten-YYYY-MM.log) -p,--port <arg> port from DUMP1090 (default: 30003) -psw,--ziel-passwort <arg> passwort from destination User -r,--refresh-time <arg> refresh time in ms (default: 300000 ms = 5 Minuten) -user,--ziel-user <arg> destination User (default: pi -v,--version print the version information and exit -width,--window-width <arg> set window with (default: 600) |

Welche fehlen noch?

Hinweise zu TWFlug  und DUMP1090 können auf diesem Blog gefunden werden.

und DUMP1090 können auf diesem Blog gefunden werden.

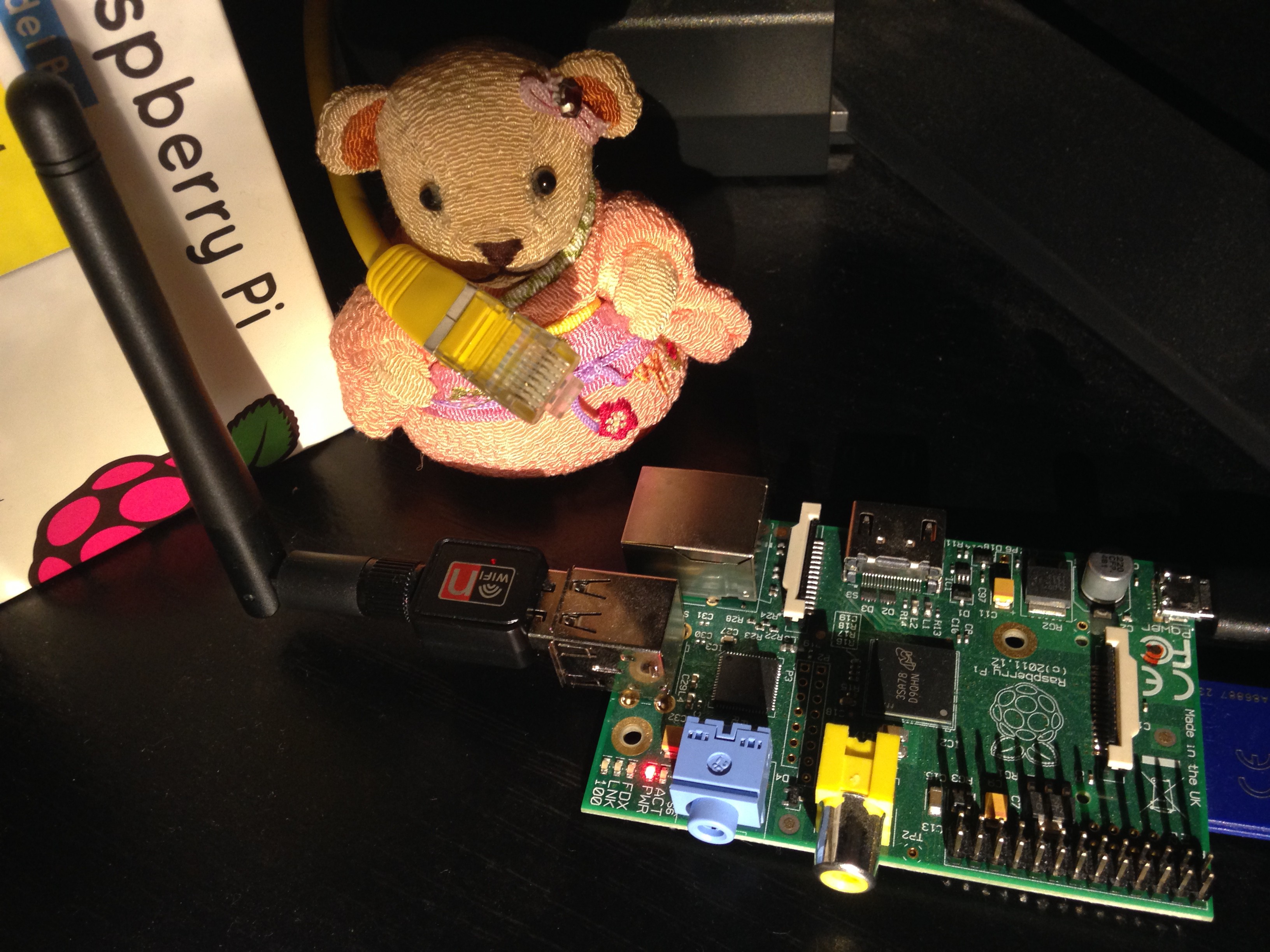

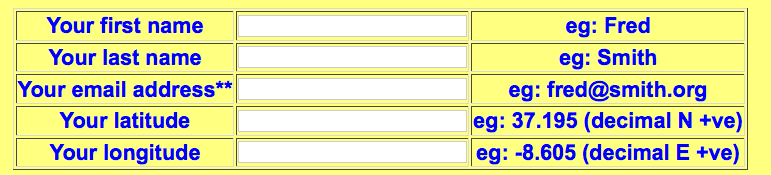

Wie können Transponderdaten von Flugzeugen mit dem Raspberry Pi an PlanePlotter gesendet werden?

Das bekannte Windows Programm PlanePlotter sendet die Flugdaten von Transpondern an PlanePlotter. Wie können diese Daten aber mit einem Raspberry Pi und ohne Windows an den PlanePlotter Server versendet werden.

Zuerst muss auf der PlanePlotter Seite eine Registrierung erfolgen. Folgende Angaben sind nötig:

An die dort angegebenen E-Mail Adresse wird dann nach ein paar Minuten eine C- Header Datei mit Namen: coaa.h versendet.

Diese coaa.h ist wie folgt aufgebaut:

|

1 2 3 4 5 |

//coaa.h configuration file for Thomas Wenzlaff 2011-11-11 11:11:11 #define USER_REGNO 123456 #define USER_AUTHCODE 1234567890 #define USER_LATITUDE 52.4388 #define USER_LONGITUDE 9.7428 |

Dies Datei dann so wie sie ist, in das Homeverzeichnis von dem DUMP1090 Programm kopieren und das ppup (=plane plotter upload) Programm welches auch in dem Verzeichnis ist neu compilieren mit:

|

1 |

make -f makeppup1090 |

wenn der compile ohne Fehler durchgelaufen ist, kann das Program mit

|

1 |

./ppup1090 |

gestartet werden (oder wenn das hochladen im Hintergrund geschehen soll mit ./ppup1090 &). Schon werden die Daten an PlanePlotter alle 60 Sekunden hochgeladen. Das ppup1090 muss nach dem start des DUMP1090 Servers erfolgen, da er ja die Daten von diesem Server erhält.

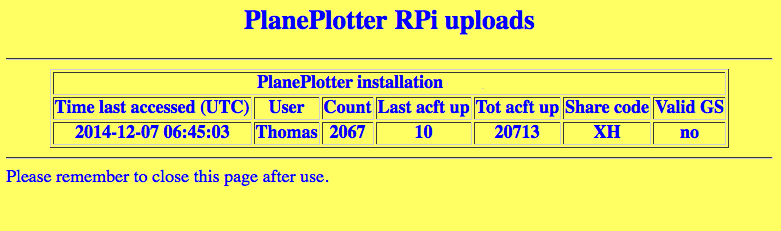

Wie kann nun aber kontrolliert werden, ob die Daten richtig an PlanePlotter gesendet werden?

Dazu den http://www.coaa.co.uk/rpiusers.php?authcode=USER_AUTHCODE link verwenden. Den USER_AUTHCODE aus der coaa.h, die man per E-Mail erhalten hat, ersetzen und den Link im Browser aufrufen.

Z.b. http://www.coaa.co.uk/rpiusers.php?authcode=1234567890

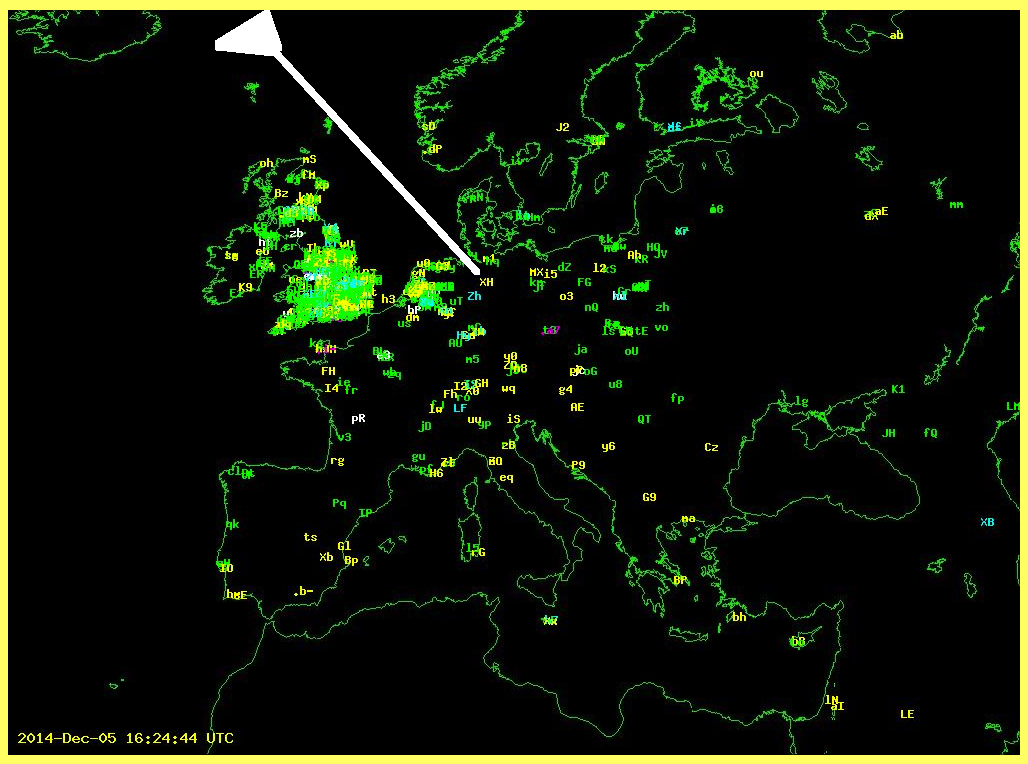

Jeder User erhält dann einen eindeutigen Share code, der bei mir XH lautet. Diesen Code findet man dann, auf der Übersichtsseite (hier mal weiß makiert):

Habt ihr noch weitere Ideen? Fehlt was?

Raspberry Pi: Wie können ADS-B Flugdaten an FlightAware gesendet werden?

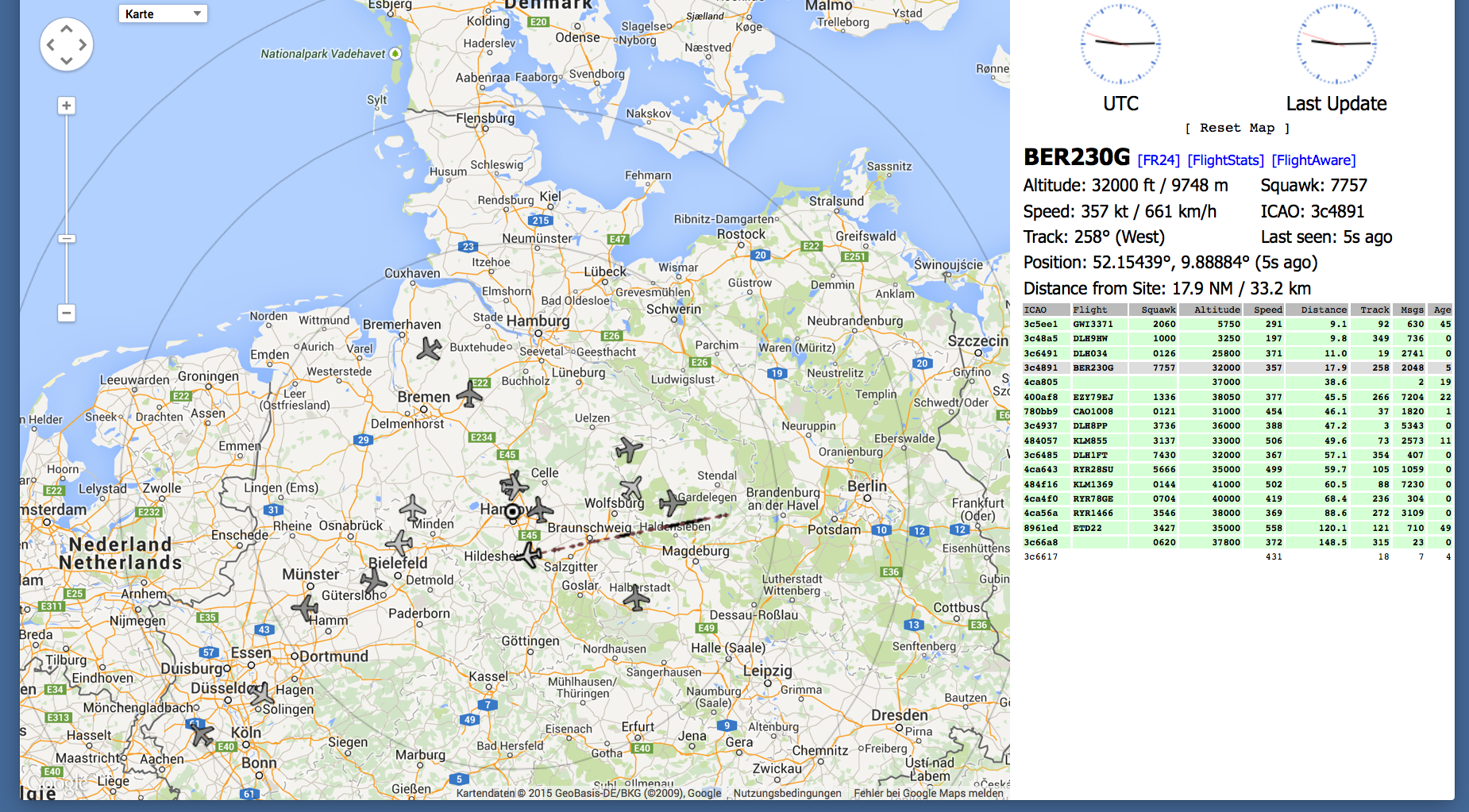

Vor einiger Zeit hatte ich schon mal beschrieben wie man die Flugzeugsignale mit dem Raspberry Pi empfängt und nach Flightradar24.com senden kann. Es gibt aber noch eine andere Flugseite FlightAware. Wie kann man die Flugsignale gleichzeitig auch nach FlightAware senden? Das geht mit dieser Beschreibung ganz gut. Man benötigt erst mal einen Account bei FlightAware. Der Dump1090 Server muss installiert sein und laufen. Das wurde von mir auch schon mal beschrieben.

Dann folgende Befehle im Terminal eingeben um die empfangenen Flugsignale vom DUMP1090 über faup1090 alle 5 Minuten verschlüsselt (TLS) an FlightAware zu senden:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

# System updaten sudo apt-get update sudo apt-get upgrade # Nötige Komponenten laden sudo apt-get install -fy # Programm downloaden wget http://uk.flightaware.com/adsb/piaware/files/piaware_1.20-1_armhf.deb # und instalieren sudo dpkg -i piaware_1.20-1_armhf.deb # Optional zwei Einstellungen setzen (siehe weiter unten) sudo piaware-config -autoUpdate 1 -manualUpdate 1 # Feed starten mit sudo piaware-config -user USERNAME -password # Passwort abfrage kommt, dann Passwort eingeben # und piaware einmal restarten sudo /etc/init.d/piaware restart # Status kann optional abgefragt werden mit sudo /etc/init.d/piaware status # oder mehr mit sudo piaware-status # Stoppen des piAware Servers mit sudo /etc/init.d/piaware stop # Starten des piAware Servers mit sudo /etc/init.d/piaware start |

Die möglichen Einstellungen können mit

|

1 |

sudo piaware-config -help |

abgefragt werden. Es werden folgende Befehle unterstützt:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

piaware-config : piaware-config -help|-user|-password|-start|-stop|-status|-autoUpdate 1/0|-manualUpdate 1/0 -user value specify the user name of a valid FlightAware account <> -password interactively specify the password of the FlightAware account -autoUpdate value 1 = allow FlightAware to automatically update software on my Pi, 0 = no <> -manualUpdate value 1 = allow me to trigger manual updates through FlightAware, 0 = no <> -start attempt to start the ADS-B client -stop attempt to stop the ADS-B client -restart attempt to restart the ADS-B client -status get the status of the ADS-B client -show show config file -- Forcibly stop option processing -help Print this message -? Print this message |

Schon nach ein paar Minuten werden die Flugdaten bei FlightAware sichtbar.

Der Quellcode und Beschreibung zu dem piaware Programm findet man auf Github.

Was das piaware Programm so nach dem start macht, kann in der Logdatei unter /tmp/piaware.out eingesehen werden. Hier mal ein Auszug aus der Verbindung:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

11/30/2014 12:14:22 **************************************************** 11/30/2014 12:14:22 piaware version 1.18 is running, process ID 12345 11/30/2014 12:14:22 your system info is: Linux xxxx 3.12.28+ #712 PREEMPT Tue Sep 16 15:49:13 BST 2014 armv6l GNU/Linux 11/30/2014 12:14:22 connecting to FlightAware eyes.flightaware.com/1200 11/30/2014 12:14:23 FlightAware server SSL certificate validated 11/30/2014 12:14:23 encrypted session established with FlightAware 11/30/2014 12:14:23 autoUpdate in adept config is enabled, allowing update 11/30/2014 12:14:23 manualUpdate in adept config is enabled, allowing update 11/30/2014 12:14:24 ADS-B data program 'dump1090' is listening on port 30005, so far so good 11/30/2014 12:14:24 i see nothing serving on port 10001, starting faup1090... 11/30/2014 12:14:24 started faup1090 (process ID 12345) 11/30/2014 12:14:27 connecting to faup1090 on port 10001... 11/30/2014 12:14:27 piaware is connected to faup1090 on port 10001 11/30/2014 12:14:27 logged in to FlightAware as user USERNAME 11/30/2014 12:14:27 piaware received a message from the ADS-B source! 11/30/2014 12:14:32 piaware has successfully sent several msgs to FlightAware! 11/30/2014 12:14:57 26 msgs recv'd from dump1090 via faup1090; 26 msgs sent to FlightAware 11/30/2014 12:15:23 server is sending alive messages; we will expect them 11/30/2014 12:19:57 309 msgs recv'd from dump1090 via faup1090 (283 in last 5m); 310 msgs sent to FlightAware 11/30/2014 12:24:57 625 msgs recv'd from dump1090 via faup1090 (316 in last 5m); 627 msgs sent to FlightAware ... |

Meine Urlaubsimpressionen: Vietnam 2014 oder zwei Gegensätze!

Wo macht ihr lieber Urlaub? Mein Favorit ist das erste, das man mit einem Wort zusammenfassen kann „Paradies“ (Paradeisos (griechisch παράδεισος) park).

Oder doch Raspberry Pi Projekte?

Wieviele Flugzeuge können mit einem Raspberry Pi an einem Tag in Langenhagen empfangen werden?

Der Raspberry Pi wird zum empfangen von Flugdaten verwendet wie hier schon beschrieben.

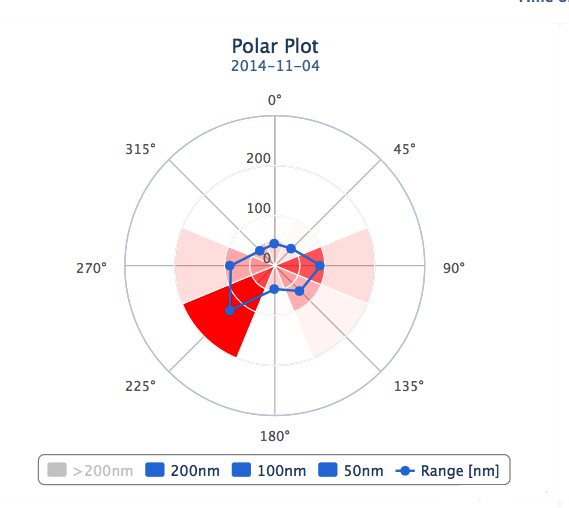

Wie weit ist nun die Reichweite wenn die Antenne innen auf der Fensterbank ohne freie Sicht nach alle Richtungen steht? Und in welche Richtungen ist der Empfang am besten?

Die bisher weiteste Empfang eines Flugzeuges sind 138 nm (255 km).

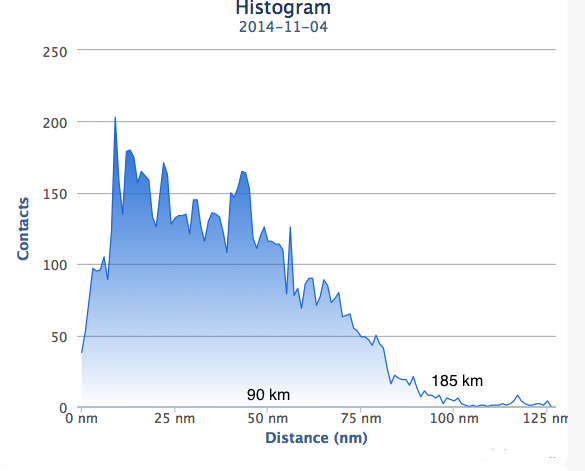

Das geht aus diesem Diagramm hervor (1 nm = 1852 m)

Bin gespannt, wie es aussieht wenn die Antenne aussen montiert wird.

Und wieviele Flugzeuge werden so an einem Tag in Langenhagen empfangen? 872 Flugzeuge wurden an einem Tag (24 Stunden) empfangen.

Raspberry Pi: Kismet ( قسمة ) installieren unter Debian (jessie)

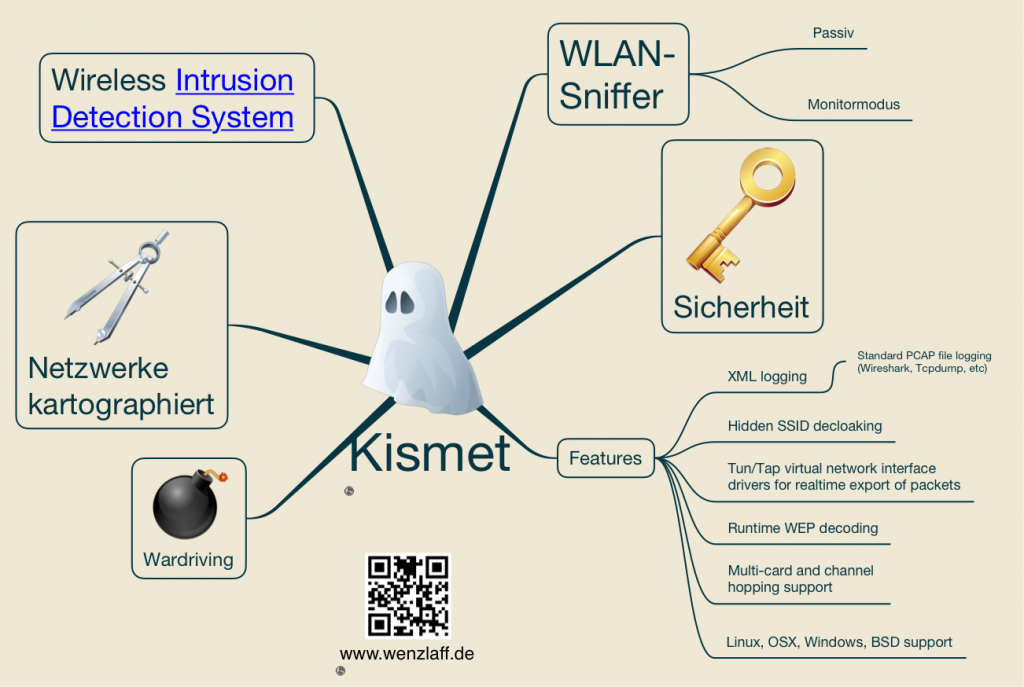

Wie wird Kismet auf dem Raspberry Pi installiert? Zuerst mal eine Mindmap als Überblick zu Kismet:

Kismet wird wie folgt installiert, nachdem das System upgedated wurde:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install kismet

„Raspberry Pi: Kismet ( قسمة ) installieren unter Debian (jessie)“ weiterlesen

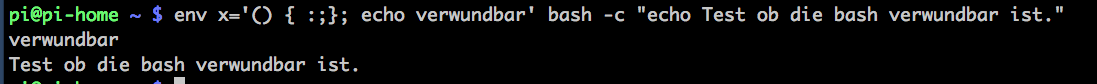

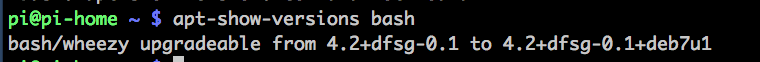

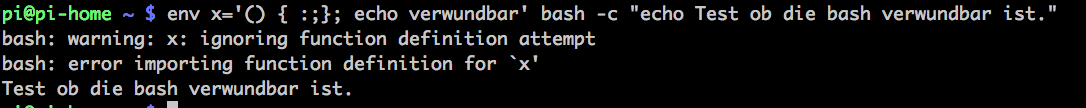

Wie kann das Sicherheitsupdate für die Linux-Bash (CVE-2014-6271) des Raspberry Pi gescheckt und installiert werden?

Wie in dem Heise Artikel beschrieben, gibt es in der bash eine Sicherheitslücke CVE-2014-6271.

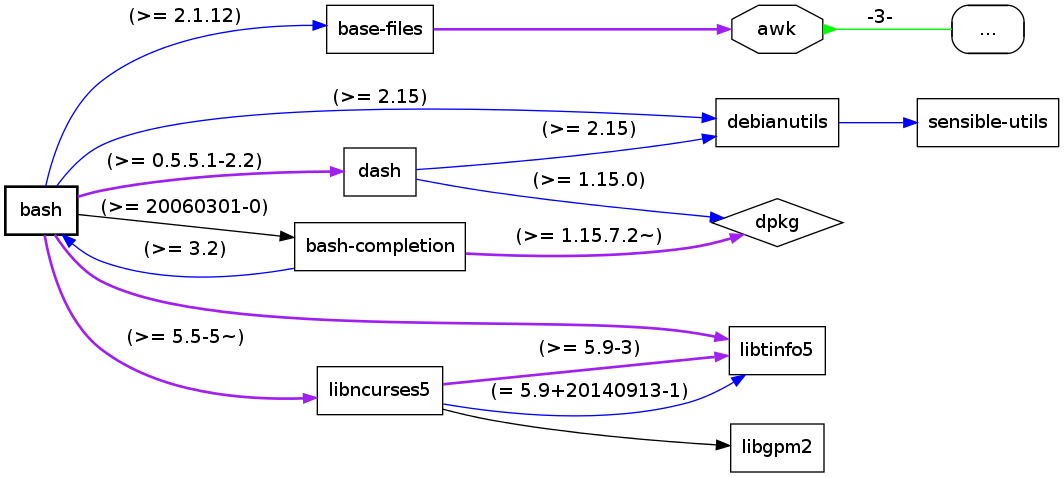

Das sind die Abhängigkeiten der bash, auf meinem Raspberry Pi (Debian, Jessie)

Für den Raspberry Pi gibt es schon ein Update. Ob das System verletzbar ist kann wie folgt in der Konsole getestet werden:

|

1 |

env x='() { :;}; echo verwundbar' bash -c "echo Test ob die bash verwundbar ist." |

Wenn das System verletzbar ist, wird „verwundbar“ ausgegeben:

Auch mit:

|

1 |

apt-show-versions bash |

bekommt man den Hinweis, das ein Update möglich ist.

Also den rPi updaten mit:

|

1 2 |

sudo apt-get update sudo apt-get upgrade |

Dann noch checken, mit dem Test:

Ok.

Und noch mal die Version checken:

Ok, wir sind nun wieder auch der sicheren Seite oder doch nicht (ShellShock) (CVE-2014-7169).

Wie wird auf dem Raspberry Pi die aktuell installierte Debian Version angezeigt?

Wer die Raspbian Debian Wheezy Version: September 2014 installiert hat, hat die neueste Version vom Release: 9.9.2014 URL: raspbian.org mit Kernel version: 3.12. installiert.

Wie kann auf dem rPi diese Infos ermittelt werden?

Der Name und die Release Version steht in der Datei /etc/issue und kann auf der Konsole mit:

|

1 |

cat /etc/issue |

ausgegeben werden. Es wird bei mir ausgegeben:

|

1 |

Raspbian GNU/Linux 7 |

Details unter „Wie wird auf dem Raspberry Pi die aktuell installierte Debian Version angezeigt?“ weiterlesen

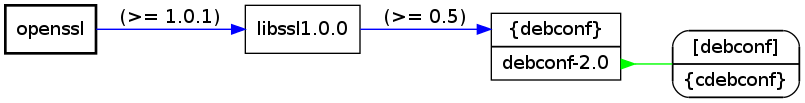

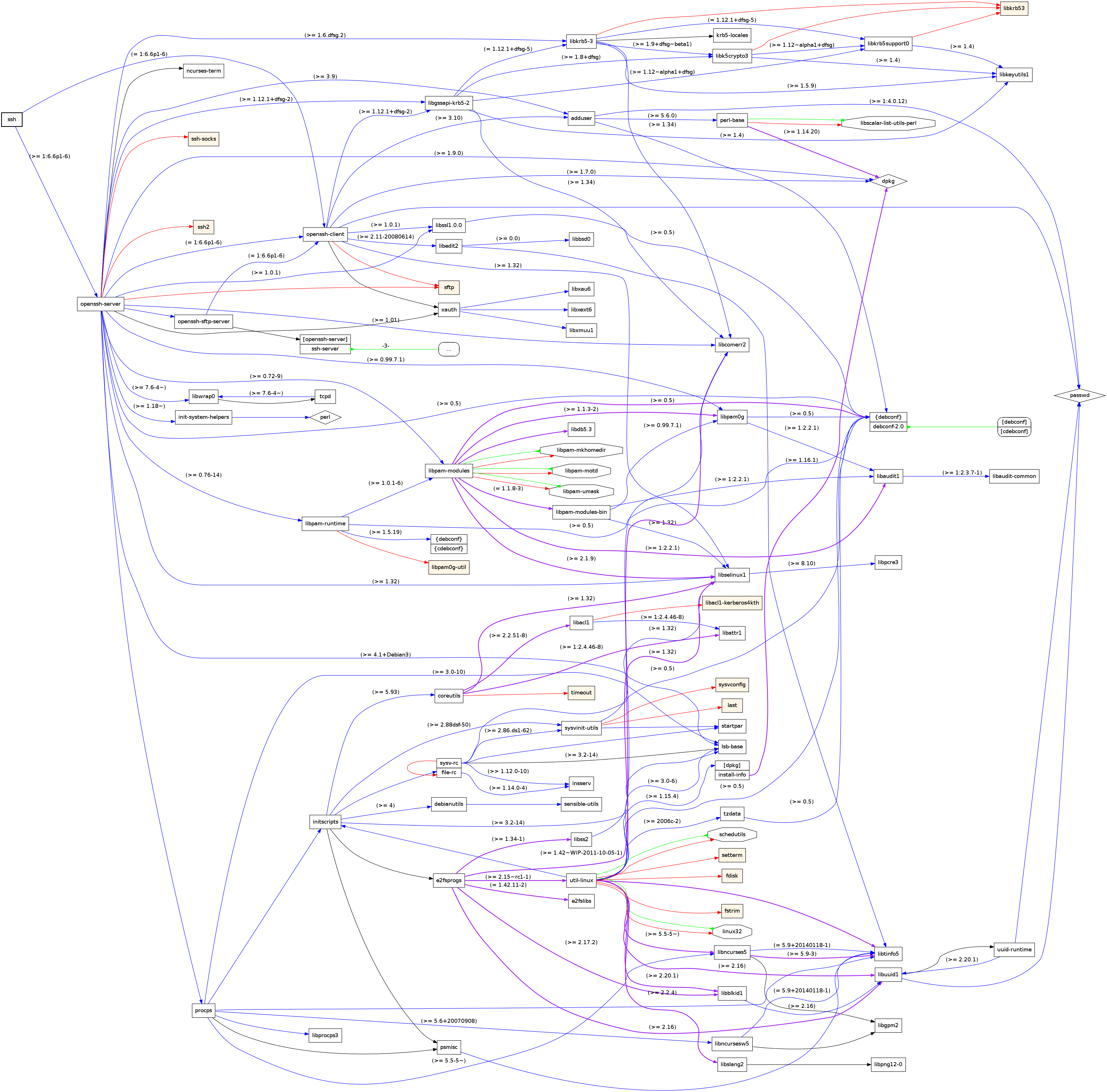

Wie können die Beziehungen installierter Packages grafisch auf dem Raspberry Pi mit debtree erzeugt werden?

Die Abhängigkeiten der installierten Packages auf dem Raspberry Pi sind manchmal sehr umfangreich. Aber man kann diese Abhängigkeiten gut grafisch anzeigen bzw. ausgeben. Hier mal ein Beispiel vom Package openssl:

Und hier noch ein etwas umfangreicheres Beispiel, ich habe keine Mühe gescheut mit ssh

Wie kann so ein Diagramm erzeugt werden?

„Wie können die Beziehungen installierter Packages grafisch auf dem Raspberry Pi mit debtree erzeugt werden?“ weiterlesen

Wie kann mit dem Raspberry Pi eine grafische Netzwerk Protokollanalyse mit ntop v.5.0.1 erstellt werden?

Network top ist ein Tool welches Netzwerkverkehr mitschneiden und analysieren kann. Ntop bringt einen eigenen Webserver mit und erzeugt schöne Grafiken.

Auf einem Raspberry Pi kann es schnell installiert werden mit:

sudo apt-get install ntop rrdtool

chmod 755 /var/lib/ntop

chown -R nobody:nogroup /var/lib/ntop/rrd

Während der Installation kommt dieser Dialog wo man die Schnittstelle eth0 angeben kann: „Wie kann mit dem Raspberry Pi eine grafische Netzwerk Protokollanalyse mit ntop v.5.0.1 erstellt werden?“ weiterlesen

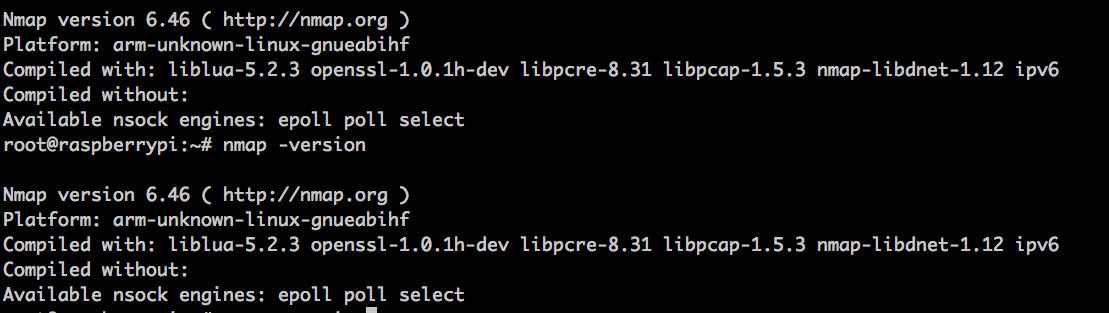

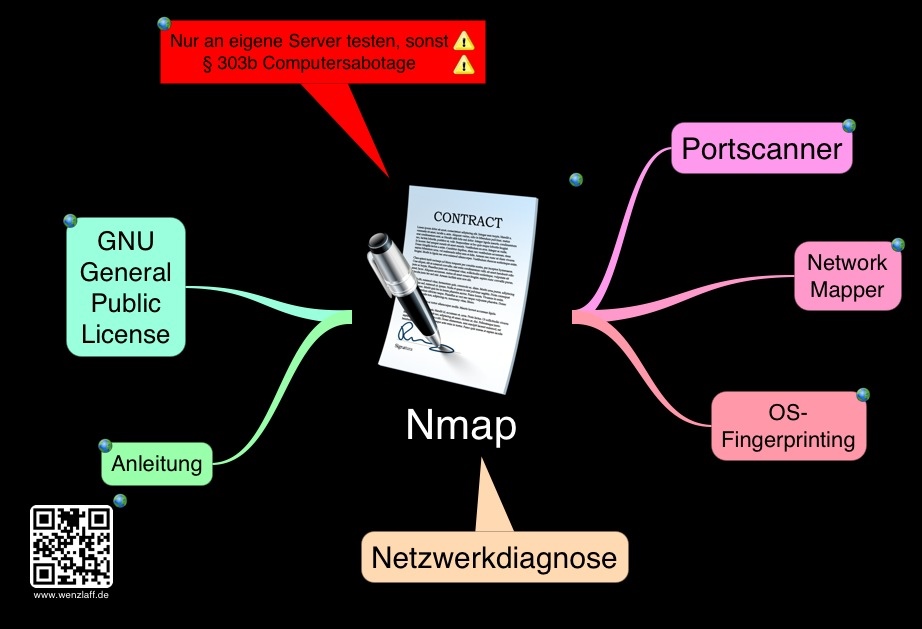

Wie kann das klassische Tool, nmap Version 6.46 zum Analysieren eines LANs (und auch WLANs) auf einem Raspberry Pi installiert werden?

Habe schon in einigen Beiträgen von nmap berichtet. Heute wird die Installation und erste Befehle für den Raspberry Pi beschrieben.

Die Aktuelle nmap Version 6.46 braucht nicht aus den Sourcen compiliert werden, da es für den rPi fertige Packages gibt (Update: 26.07.2018: aktuell 7.4. obwohl es schon eine 7.7. gibt, aber noch nicht für den PI)

Also erst das System auf den aktuellen Stand bringen und nmap installieren:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install nmap

Nach ein paar Minuten ist nmap installiert. Erster Test, ausgabe der nmap Version:

nmap -version

So, jetzt den ersten Scann aller vorhandenen Adressen, aber nur auf eigene Netzwerke wie hier beschrieben:

nmap -sP 192.168.2.0/24

Schon werden alle 256 IP Adressen in 8 Sekunden gescannt:

Host is up.

nmap done: 256 IP addresses (15 hosts up) scanned in 8.41 seconds

Oder alle offenen Ports anzeigen mit:

nmap localhost

Oder wenn man das Ziel Betriebssystem ermitteln will, das dauert aber etwas:

nmap -O -v localhost

Manchmal braucht man eine Liste aller Hosts im Netzwerk, das geht so:

nmap -sn 192.168.2.0/24

Eine sehr ausführliche deutsche Beschreibung gibt es unter

man nmap

Welche Befehle findet ihr noch nützlich?

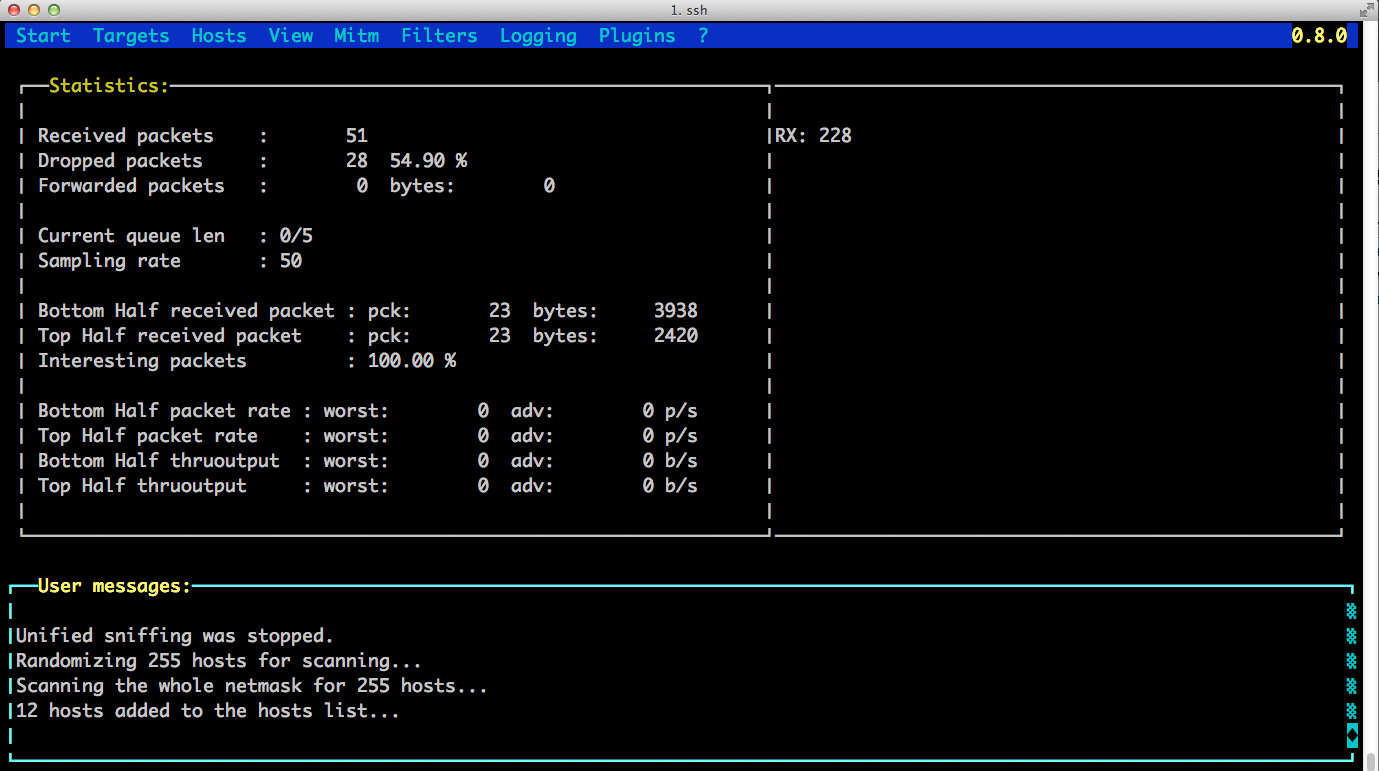

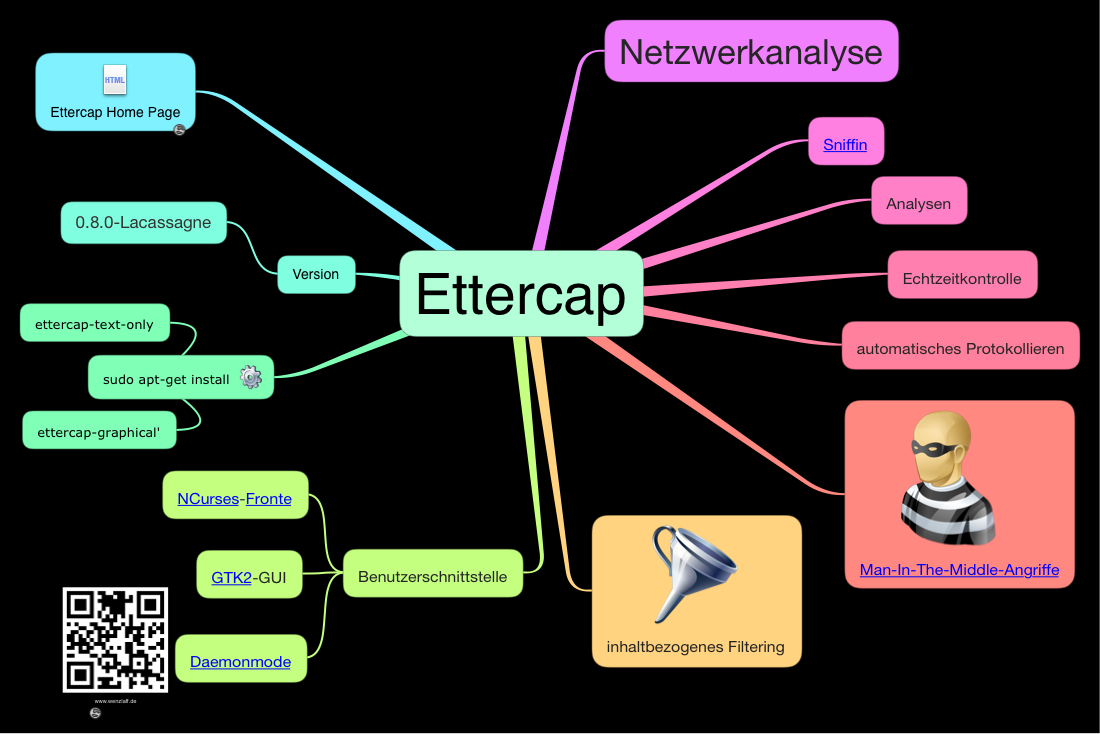

Wie kann das Netzwerkanalyse Programm Ettercap für eine MITM-Attacke (ARP-Spoofing) auf dem Raspberry Pi installiert werden?

Das Netzwerkanalyse Programm Ettercap kann als Text-Version oder auch als grafische Version auf dem rPi ziemlich schnell wie folgt installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-text-only

Auch die grafische Version, die bei der Installation etwas länger dauert, kann mit dem folgenden Aufruf installiert werden:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install ettercap-graphical

Nach der Installation die Version checken mit:

ettercap -v

Es wird die aktuelle Version vom 21. Sep 2013 ausgegeben: 0.0.8

Hilfe gibt es mit

ettercap -h

Hier ein kleiner Überblick zu Ettercap als Mindmap:

Starten im Text Modus mit

ettercap -T

oder mit einer Text-GUI:

ettercap -C

Quickstart MITM-Attacke

MITM-Attacke könnten wie hier beschrieben ausgeführt werden. Kurz die Text Variante:

ettercap -C

Menü: Sniff - Unified sniffing...

Eingabe: eth0

Menü: Hosts - Scan for hosts

Menü: Hosts - Hosts list

Router in Hosts list markieren und Taste 1 (für Target 1) klicken

Ziel (Opfer) in Hosts list markieren und Taste 2 (für Target 2) klicken

Hilfe mit SPACE

Menü: Targets - Current Targets

Menü: Mitm - ARP poisoning ... (ohne Parameters)

Menü: View - Statistics

Menü: Start - Start sniffing

Menü: View - Statistics

Opfer PC sieht nun "falsche" MAC vom Router, siehe arp -a auf Opfer PC

Hier mal ein paar Statistics eines kurzen test Laufs:

Zum Stoppen wieder:

Menü: Mitm - Stop mitm attack(s) (MAC wieder orginal vom Router)

Menü: Start - Stop sniffing

Es kann nun alles leicht auch geloggt und gefiltert werden. Alles nur im eigenen Netzt mit eigenen Rechnern evl. mit 2 rPi oder eine rPi und einem WR703 ausprobieren.

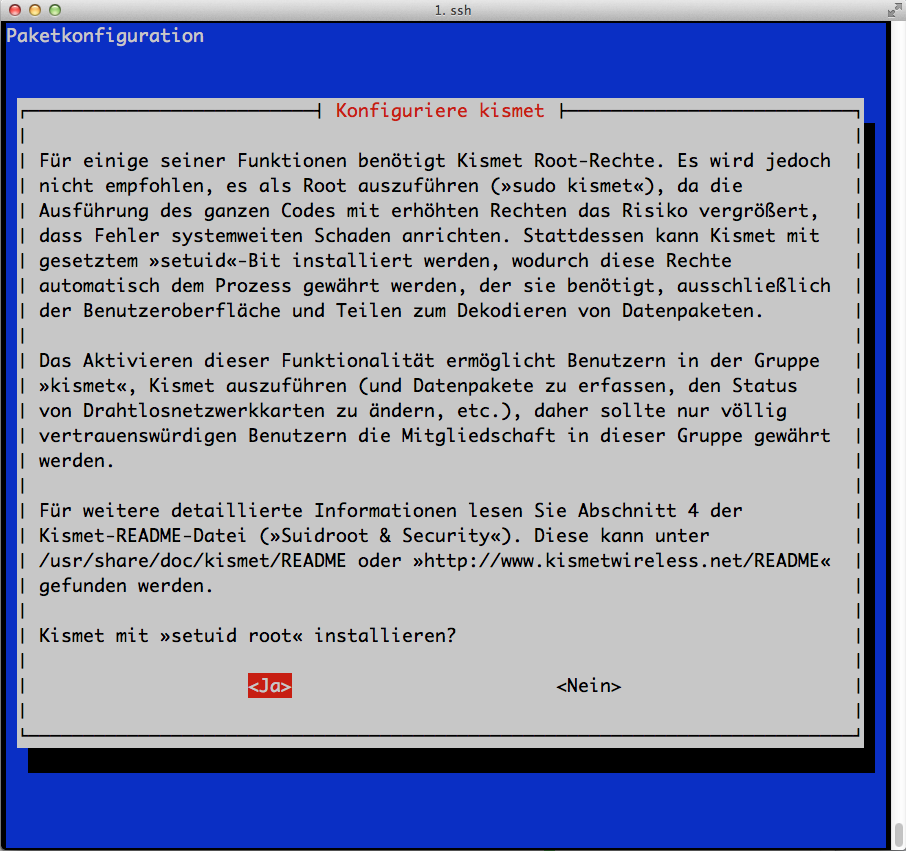

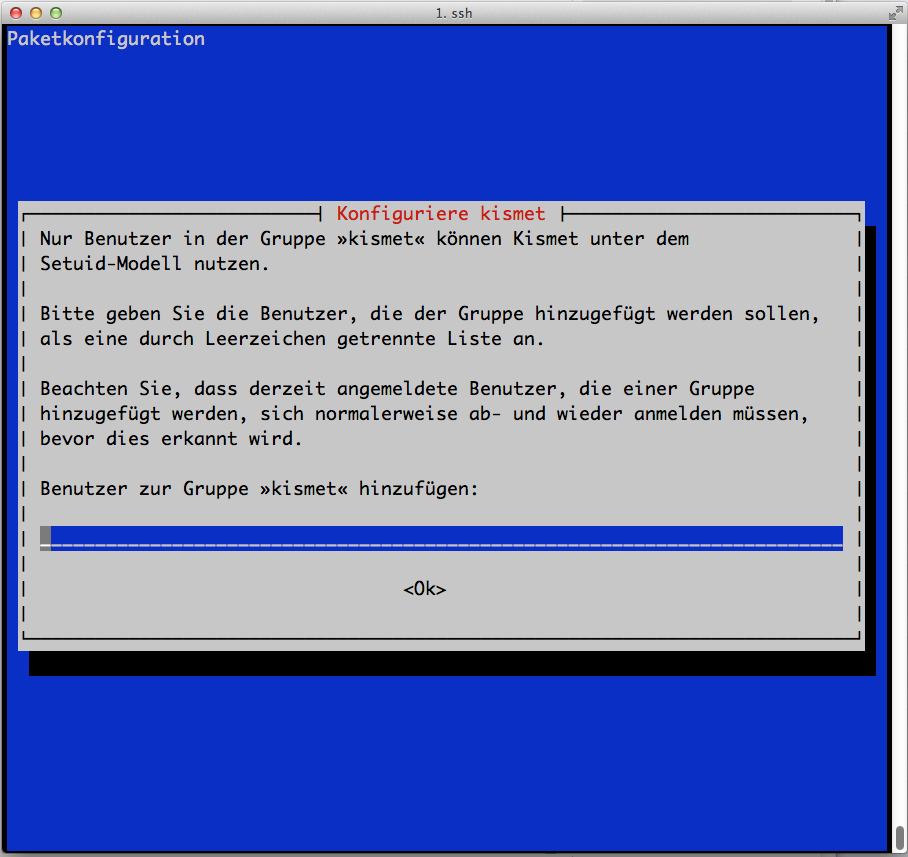

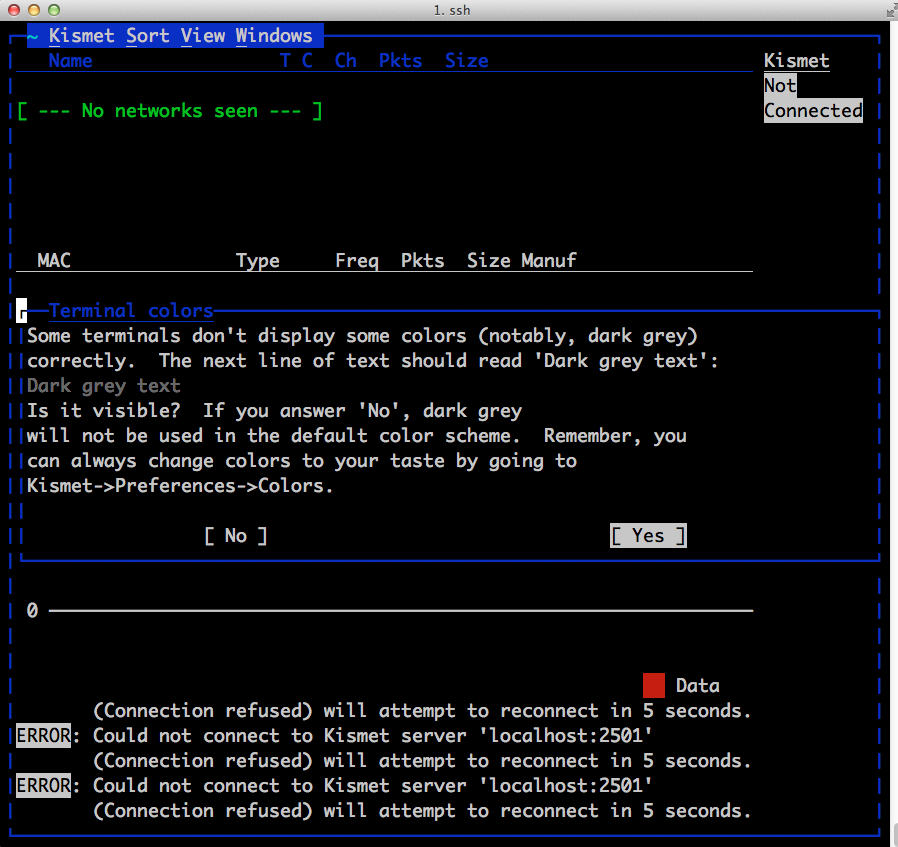

Wie wird Kismet auf dem Raspberry Pi unter jessie installiert?

Kismet braucht nicht aus den Quelltexten erzeugt werden. Die letzte Version (Stand 12.7.2014) von Kismet Kismet-2013-03-R1b gibt es aus als Package. Also kann es mit

apt-get update && apt-get upgrade

apt-get install Kismet

Bei der Installation kommt zuerst dieser Config-Dialog:

Antwort „Ja“ und dann kommt noch

wo der User z.B. „pi“ ergänzt werden kann. Dann ok, und schon ist Kismet installiert und kann wie in dem Quick Start beschrieben gestartet werden.

wo der User z.B. „pi“ ergänzt werden kann. Dann ok, und schon ist Kismet installiert und kann wie in dem Quick Start beschrieben gestartet werden.

Strten mit kismet … aber ohne WLAN Stick…

So, jetzt kann kismet in der Datei /usr/local/etc/kismet.conf configuriert werden. Aber erst mal einen passenden WLAN-Stick suchen …

Wie kann ein Passwortgenerator (pwgen) auf dem Raspberry Pi installiert werden?

Wer sich Passwörter leicht generieren möchte, kann das mit dem coolen Tool pwgen tun.

Dieser Generator ist schnell installiert mit:

apt-get update && apt-get upgrade

apt-get install pwgen

Dann einfach pwgen eingeben und es werden Passwörter generiert, hier ein Beispiel (natürlich diese nicht verwenden ;-)):

Piec3Eeg oothei5J Jah5eyoo eeya3IeM pi3ahyeT Zohw0udo oovai7Ji Nohgha6j

voP5ieho Ahpit7ta neiX6eex ni6zu1Ei lahV4aix Heuth7Ch kie5Zaim oache8Oo

ooPh3xof Hied4she quuph3Qu lai3Aefu ruaF2rie Ing7faes quoh7taP nieNoa9f

aiTh4sho iecheiT6 Ahj2wah8 Cee6uu1x Iefah3oh pah3Jode yoBoh7oo Aicea4qu

la5uoSee Lesai2ha XeiKie5E meiNg1Ov poogee6W she9Ohji lieJ6Poh EiC1veit

Zouc9sei pie1NaMi jaiph3iS pixei7Ei nei8eeCi kiel4Yoo Chah5ale dei1tieZ

AiSahB3D ohy6Air6 Ozie4qui uiG1Eoji Jeireo0t hedooY3i od1vauDe eereF5ku

ootei4aZ ieB0ij9e ahgia2Oo Eeng2tah AiWi2aiz JaeR3hio ieTie9ti aeN8seid

ieg9Ea2f ahth0Oon goeQu6ae eivee7Ei toh7Ding Ohhein3w hiph0Aec sheiJie0

sheeBo7u dooYah4e gai4og2E aih6Epha Shuth3Ju cheaLoK9 oo2BuM5a nae0ooTh

eakeeHa9 ohB2aqu9 Ahxuz5fo si2Paexu iek5cieH eejie3Gu eeTh6tai ashuu4Ai

Aibux0ua Rohghoh1 Jahp2Uhu rie4xeCu IeJ2leiR gia3OoRo An2ohJae auJa6mai

iub1Pei6 Tei7Hahd chib6Hei ouf6Zooc As1tasae fee2Jang ahcee4Ie Mahke0io

paw6UJai Quuc8wa3 oe7Wurah iJu1ieG3 ohgh6Poh eeKo7ip9 fahjooM3 ooS1ohju

xua7riZo pueW0iex sheig3Al Zeuc0min Oor7keet dahm4ahH Ki8aiqua bee9Choh

GaisaeN5 aijo7EiB die9Aipo Ne8ohvoo leSheK5d vei3Regi ishung5W Nue3Aide

Aiw9aibo ieTah2ug Iey9eeng iehoh0Oe Fai3OhSo uPhae6Ie It9oeyiu dahNgoh9

mio6EiGe Eichee3u ku4veiSh eu3Ohsev pish5AB3 Ishir7ai thei2Sai Lae0phei

Fer2ki3W xoop0Wae uM9engee cha8cahB Iexeip0I Ze1avo2a zohZoh2K ohg3Ooco

Eijoh1Ee Yiex6ahh Ov8onuSh Wug1yuo5 phewee8A Gohqu6io Deighoo4 ielo2eiJ

Der pwgen hat aber noch mehr Optionen, die werden mit:

pwgen -help

oder mit

man pwgen

angezeigt:

Usage: pwgen [ OPTIONS ] [ pw_length ] [ num_pw ]

Options supported by pwgen:

-c or --capitalize

Include at least one capital letter in the password

-A or --no-capitalize

Don't include capital letters in the password

-n or --numerals

Include at least one number in the password

-0 or --no-numerals

Don't include numbers in the password

-y or --symbols

Include at least one special symbol in the password

-s or --secure

Generate completely random passwords

-B or --ambiguous

Don't include ambiguous characters in the password

-h or --help

Print a help message

-H or --sha1=path/to/file[#seed]

Use sha1 hash of given file as a (not so) random generator

-C

Print the generated passwords in columns

-1

Don't print the generated passwords in columns

-v or --no-vowels

Do not use any vowels so as to avoid accidental nasty words

Wenn ich also eine Liste von 20 Stelligen sicheren (s) Passwörtern und keinen ähnlichen Zeichen (wie l und 1) haben möchte (B), kann ich folgenden Befehl absetzen:

pwgen -sB 20

Das Ergebnis:

YgjNwvYemaAhWx9fHThg ATwxvf3NJwYntwxjWWzL CWRYn9KaAus4YLfb4Cro

XCPtEXNmUiAEP4ULizgN XepEta7NjypmFJfCzHsc N7kFENh3PMi9qbVwryKb

gNwjqveYkshdaL4gjehT fjzzmNfgtnVoaCH7dVKt rb3suCzadpj7fp9y3JHt

s3YwxAUqMrNNANPmWxFa FsuWngN9qLqXp7jTxJr7 VcWyXgskfAyuvzHeLh7e

7wEjhadTdmAe4Riz3oaH MAogzqyiYVegJFx4nwqa sAwW3w4V7mUmUsiWEN44

KeMeAb9kfHuyAsh3W4oL N9NXjWV3JVgddeas7vWz PhoCNLzxHNEdtCxo4MYh

MsRLj44Xe4uvM4oLTdxa HLVvqq94TqrnyycbaKJC sx3rcnYrMFcaq9nFHChT

Jvc3TtLUHpnbqFpbjWYe r4z4R7Uzc7jyLAVd9wNu vkgdqkmsUnNTR3aJXcTm

UArR4WCcndEnNRPorr7e cCW9TYjizh3FxLEMiWsd dqxu3NWgEWEcVnR7kdtb

KorKCagv3tiFPedRCxY4 MvaKWq4aMfuvqudKNATv dPgR4rFyMfjiMCwx4mac

PrnmoJwiHd4sNtpUhwrt 44uFHPxgsqvvkxCUfTMg iofY9kMvqjFnLrzREtAV

XVXAoe3eHvFArCvphhRJ 7ozVRLVAcWwKnwsy47oy wEjehHscpLXRMuvxua9z

EKvChrkLfXdRuWT4U9WH KyAjaTXuh7xkeFb3RoRU VNz33urjqEAMtNFgNMoL

e49ic3ceuAwabgfKrxdj PkR4ETdqKufWcep7hscx bxwRRALNVWkEqqAM9bRm

EYqqLnjR3exqpmNo9bMp fpvuh4CarVLXhwsULodK oedNeFstpnryXV9qvYmY

n4ptWFwmLw9XmvgEteRX vimxprjruksCK3iaTzxn EVCJFvPAiu4NK9cNgKda

vMFw4wJvfkpuuCjtz4rb UFd4HLqVvV7awtJHWwHf rftMpbCTuHzbLU3YEMeg

FUveaeHvV4dLdFwfuaF3 WdYqhCxe3rC9fLxUHJjc YmgzCkzkLqdTqfJry9jX

UnfEPWVqk3kPkhEcbKCs Whho7FfCtuqbbgEKtJvj CFu4AsMHANnw4HXpem3t

4TWweTY7iEqqPqpeX9en 3Viq7hqkh3FwsgpEnmzX Yw4bfMmJAotymPTJkfjM

Viel Spaß beim generieren von Passwörtern?

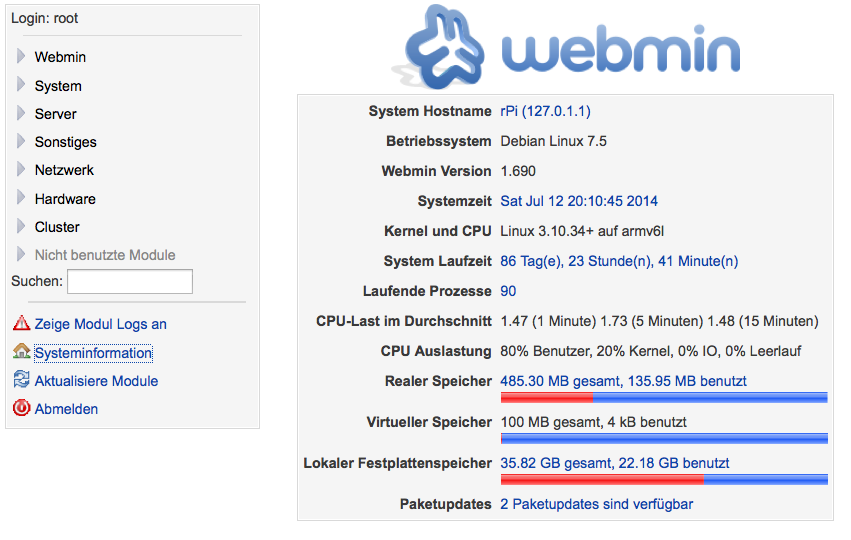

Wie kann auf einem Raspberry Pi die Zeit angezeigt werden, wie lange der Pi läuft (uptime)?

Manchmal möchte man wissen, wie lange der Raspberry Pi läuft. Windows Systeme müssen oder werden häufig gebootet. Der kleine Raspberry Pi, läuft unter Linux Debian sehr stabil.

Zum Beispiel läuft einer meiner PasPis, über 86 Tage ohne das er vom Strom getrennt wurde. Er hat ja auch noch nicht einmal einen an/aus Schalter.

Unter Webmin kann man diese Zeit, über den Menüpunkt Systeminformationen abrufen:

Oder einfach auf der Konsole uptime eingeben, es wird dann ua. die Zeit geliefert:

20:16:10 up 86 days, 23:46, 1 user, load average: 0,02, 0,33, 0,87

Wie lange läuft Euer rPi? Kommentare dazu erwünscht.

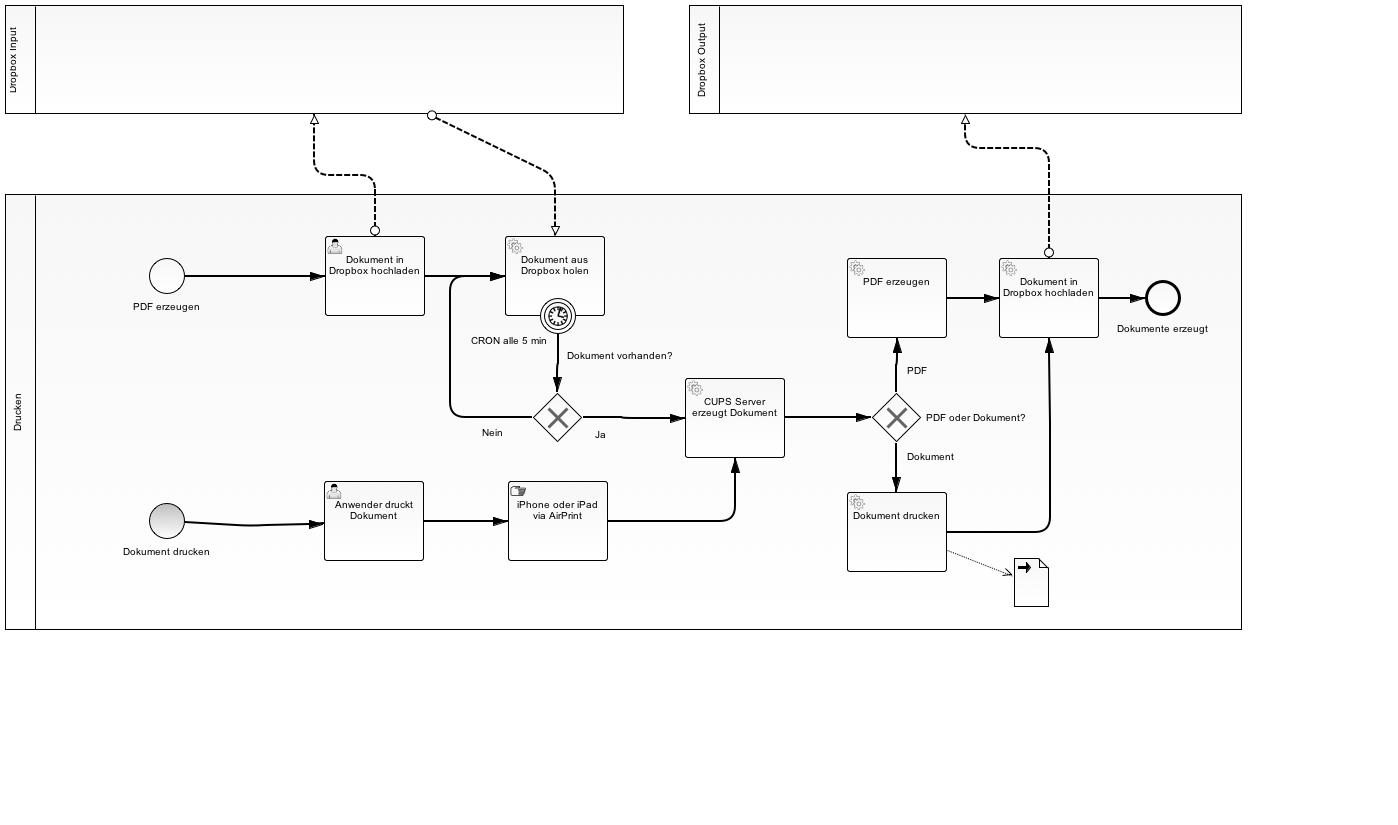

Finale BPMN 2.0 CUPS Drucklösung für den Raspberry Pi als *.bpmn

Hier die finale BPMN 2.0 Version zur CUPS-Drucklösung auf den Raspberry Pi.

Die CUPS BPMN 2.0 Datei kann als Archive hier kostenlos geladen werden.

Bitte Feedback gerne als Kommentar.

BPMN 2.0 Diagramm: Version 2 zur Raspberry Pi CUPS Drucklösung

Hier nun die 2. Version im Gegensatz zu Version 1.

Ist die nun deutlicher?

Wie kann der Raspberry Pi auf die neue Debian Version Jessie upgedated werden?

Aktuell ist die Linux Wheezy Version. Wer aber neue Funktionen ausprobieren will, kann den Raspberry Pi auch auf Jessie updaten. Wenn auch noch nicht alles so stabil sein soll, bekommt man doch einfach die neuesten Versionen. Z.b. PHP 5.5.12. Diese Version wird aber noch nicht zeitnah mit Sicherheitsaktualisierungen versorgt und hat den Status Testing.

Es braucht nur die folgende Datei angepasst zu werden:

sudo nano /etc/apt/sources.list

Wo „wheezy“ steht auf „jessie“ ändern und speichern. Dann den update Vorgang starten mit:

sudo apt-get update && apt-get dist-upgrade && apt-get autoremove

Es kommen dann während der Installation einige Fragen die beantwortet werden müssen, ob Service usw. restartet werden sollen. Dann nach ca. eine Stunde kann mit

sudo apt-get autoclean

die Reste entfernt werden und das System neu gestartet werden:

sudo shutdown -r now

Dann evl. noch checken ob alles ok ist mit:

sudo apt-get check

So hat man jetzt auch die aktuellste PHP Version, testen mit

php -v

Erzeugt nun:

PHP 5.5.12-1 (cli) (built: May 11 2014 09:41:44)

Copyright (c) 1997-2014 The PHP Group

Zend Engine v2.5.0, Copyright (c) 1998-2014 Zend Technologies

with Zend OPcache v7.0.4-dev, Copyright (c) 1999-2014, by Zend Technologies

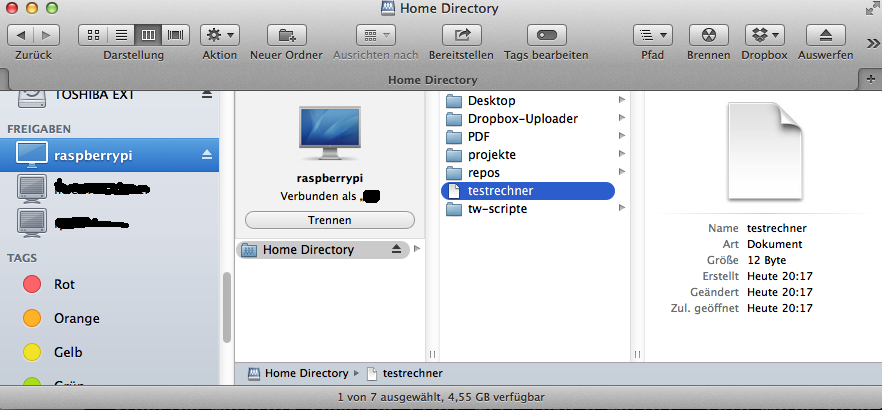

Wie kann eine Apple Freigabe mit Netatalk und Bonjour (Zeroconf) für den Finder auf dem Raspberry Pi mit AFP installiert werden?

Siehe auch neueren Eintrag.

Um mit Apple-Rechner (Mac OS X, Yosemite 10.10.2) per Freigaben mit dem Finder auf dem Raspberry Pi zugreifen zu können, kann Netatalk verwendet werden. So würde eine Freigabe z.B. aussehen:

Das System aktualisieren und avahi-daemon und netatalk installieren:

|

1 2 3 |

sudo apt-get update sudo apt-get upgrade sudo apt-get install avahi-daemon netatalk |

Dann in der Datei:

|

1 |

sudo nano /etc/netatalk/afpd.conf |

Am Ende anfügen bzw. das # am Anfang entfernen:

|

1 |

- -tcp -noddp -uamlist uams_dhx.so,uams_dhx2.so -nosavepassword |

Dann in der Datei:

|

1 |

sudo nano /etc/netatalk/AppleVolumes.default |

vor der Zeile „End of File“ folgenden Eintrag ergänzen um die Public Freigabe zu erzeugen, sonst ist nur das Home-Verzeichnis des Users freigegeben:

|

1 |

folder/share/Public Public options:upriv perm:0776 |

Nun noch die Datei

|

1 |

sudo nano /etc/avahi/services/afpd.service |

mit folgenden Inhalt anlegen:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

<!DOCTYPE service-group SYSTEM "avahi-service.dtd"> <service-group> <name replace-wildcards="yes">%h</name> <service> <type>_afpovertcp._tcp</type> <port>548</port> </service> <service> <type>_device-info._tcp</type> <port>0</port> <txt-record>model=Xserve</txt-record> </service> </service-group> |

Der Eintrag in der Zeile mit model= legt das Icon fest. Möglich Werte sind da: Mac (default), AirPort, AppleTV1,1, iMac, MacBook, MacBookAir, MacBookPro, Macmini, MacPro, PowerBook, PowerMac und Xserve.

Beide Services noch restarten:

|

1 2 |

sudo service avahi-daemon restart sudo service netatalk restart |

Nach ein paar Sekunden kann auf die Verzeichnisse „normal“ Zugegriffen werden.

Die Freigabe für „Apple Time Machine“ kommt dann in einem anderen Blogeintrag.

Soll der avahi beim Neustart des Pi automatisch starten? Dann noch ein:

|

1 2 |

sudo update-rc.d avahi-daemon defaults sudo update-rc.d netatalk defaults |

Optional, mal testweise schauen ob alles nach einen reboot läuft

|

1 2 3 4 5 6 7 |

sudo reboot now # nun müssten beide Services laufen sudo /etc/init.d/avahi-daemon status # ok, da kommt eine ausgabe, nun noch netatalk testen mit ps ax | grep netatalk # liefer z.B. wenn er läuft # 1232 pts/0 S+ 0:00 grep --color=auto netatalk |

Viel Spaß

Die TOP 5: Wie werden auf dem Raspberry Pi alle angelegten Nutzer angezeigt?

Evl. will man ja mal schauen, ob nicht ein unbekannter einen Nutzer angelegt hat 😉

Um alle im System angelegten Nutzer anzuzeigen gibt es viele Möglichkeiten.

Die Nutzer werden in der Datei /etc/passwd abgelegt.

Jede angezeigte Zeile hat dieses Format:

Name:Passwort:User-ID:Group-ID:Kommentar:Verzeichnis:Shell

Es gibt viele Seiten, die alles genau beschreiben, hier eine kleine Auswahl:

- itDozent

- nixCraft

- selfLinux

- galileocomputing

Aber jetzt zu den TOP 5 Befehlen, die die Nutzer ausgeben (alle mit cat /etc/passwd), aber nur die User:

cut -d: -f1 /etc/passwd

at /etc/passwd | cut -d: -f1

sed 's/:.*//' /etc/passwd

cat /etc/passwd | awk -F : '{print $1}'

awk -F: '{print $1}' /etc/passwd

Kennt ihr auch noch einen? 😉