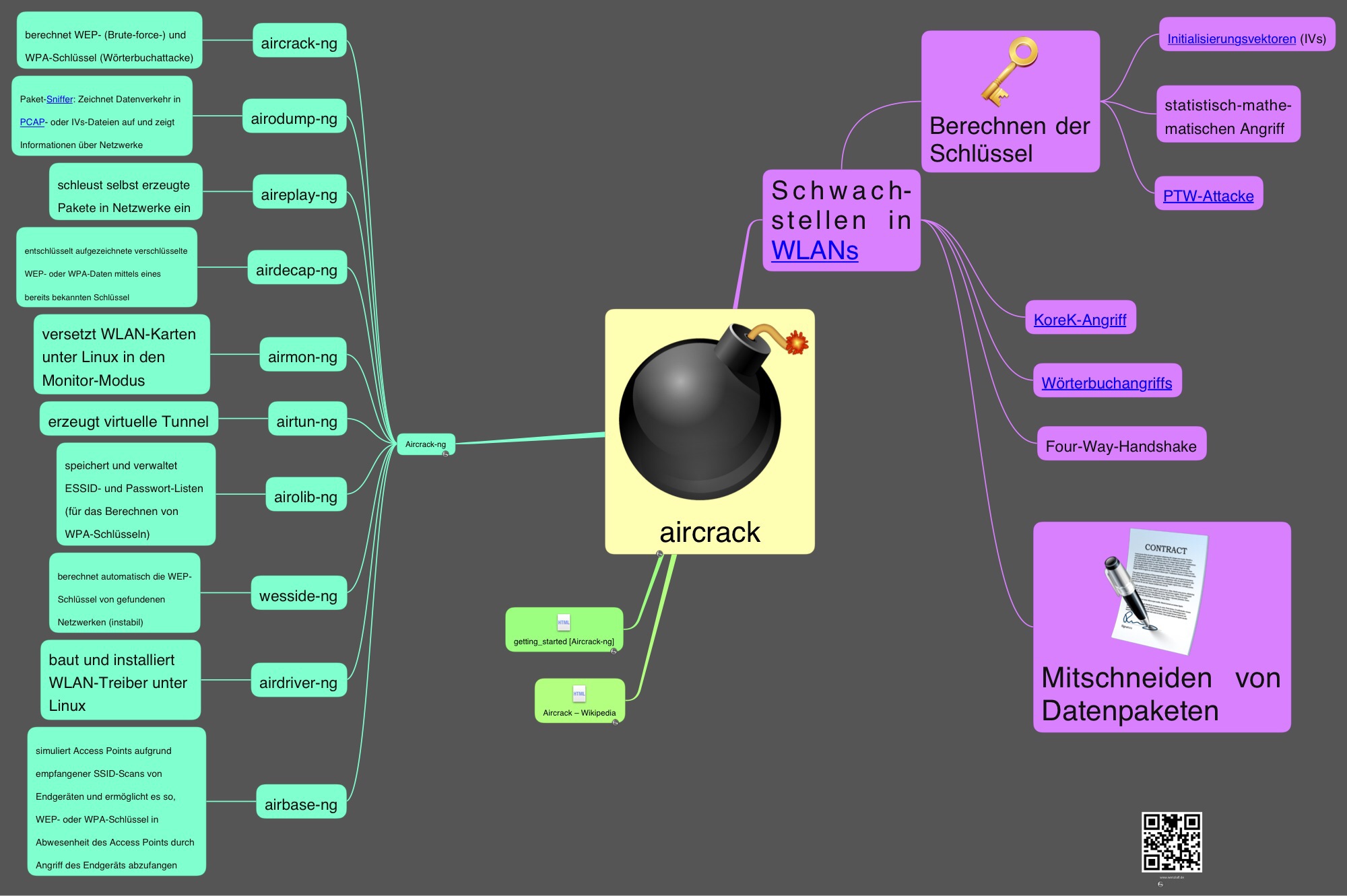

Um Schwachstellen im WLAN zu finden, kann ldt. Wikipedia das Tool aircrack-ng.org verwendet werden. Dazu für den Überblick mal eine Mindmap:  Wie kann aircrack nun auf dem rPi installiert und an eigenen System getestet werden?

Wie kann aircrack nun auf dem rPi installiert und an eigenen System getestet werden?

# System aktualisieren

sudo apt-get update

sudo apt-get upgrade

# nötige Abhängigkeiten und zusätzliche Tools installieren

sudo apt-get install iw sysfsutils libssl-dev kismet libnl-3-dev libnl-3-doc libnl-genl-3-dev libnl1 libssl-dev wireless-tools tshark

# aircrack in aktueller Version holen

wget http://download.aircrack-ng.org/aircrack-ng-1.2-beta3.tar.gz

# Archive auspacken

sudo tar xvfz aircrack-ng-1.2-beta3.tar.gz

# in das Verzeichnis wechseln

cd aircrack-ng-1.2-beta3/

# compilieren

sudo make

# installieren

sudo make install

# auf neuesten stand updaten

sudo airodump-ng-oui-update

# check ob wlan0 ok

iwconfig

# check

sudo airmon-ng check

# Erg. z.B.

Found 7 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

-e

PID Name

1672 ifplugd

1701 ifplugd

1712 ifplugd

3616 wpa_supplicant

3695 wpa_cli

3809 dhclient

3856 dhclient

Process with PID 1712 (ifplugd) is running on interface wlan0

Process with PID 3616 (wpa_supplicant) is running on interface wlan0

Process with PID 3695 (wpa_cli) is running on interface wlan0

Process with PID 3809 (dhclient) is running on interface wlan0

Process with PID 3856 (dhclient) is running on interface wlan0

# wenn wlan0 Processe vorhanden sind in /etc/network/interfaces alle Verweise auf wlan0 auskommentieren

# z.B.:

# allow-hotplug wlan0

# iface wlan0 inet manual

# wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf

# iface default inet dhcp

#

# Zugang nicht über WLAN sondern über LAN Buchse

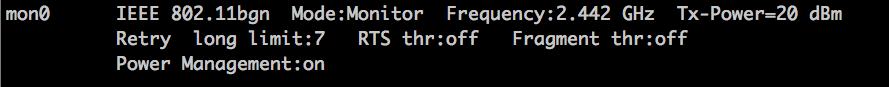

# airmon-ng starten, erzeugt mon0

sudo airmon-ng start wlan0

Ausgabe:

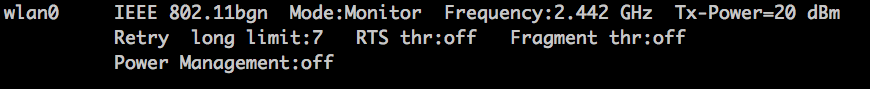

# wieder check ob wlan0 vorhanden und im Mode: Monitor

iwconfig wlan0

# Ausgabe:

# Wenn Mode nicht Monitor, wlan0 runterfahren

ifconfig wlan0 down

# manuel in Monitor Modus setzen

iwconfig wlan0 mode monitor

# wieder aktivieren

ifconfig wlan0 up

# wieder checken

iwconfig wlan0

# ok, Monitor Modus

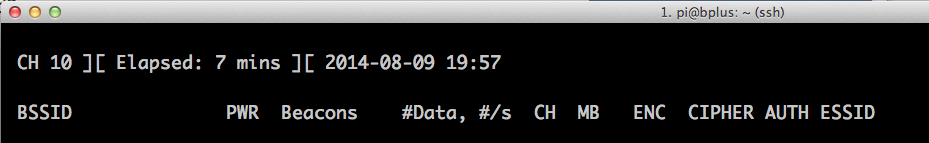

# Starten eines Scan auf alle WLAN Accesspoints inkl. ihrer BSSIDs

# und alle mit diesen APs assoziierten WLAN Clients an im gesamten WLAN Band mit

sudo airodump-ng wlan0

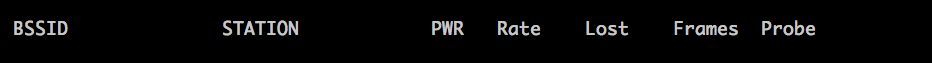

Es wird dann eine Tabelle in folgender Form ausgegeben:

# oder unverschlüsselten Accesspoint aufspannen für Clients auf Kanal 7

sudo airbase-ng -e "Kostenloses WLAN" -c 7 mon0

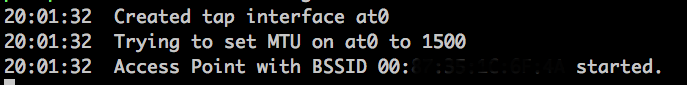

Startet dann mit:

und wenn sich „jemand“ einloggt:

und wenn sich „jemand“ einloggt:

![]()